frida跑加密算法

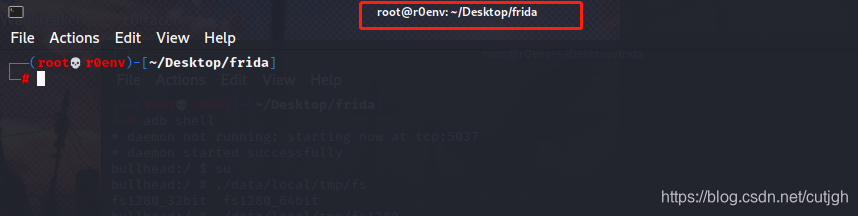

1、从虚拟机里的frida文件里打开命令行界面

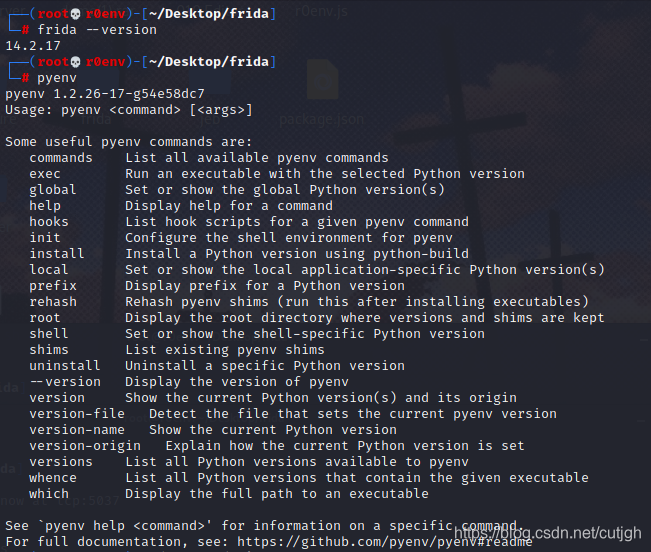

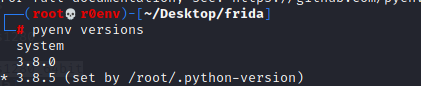

2、链接手机,查看版本(pyenv是python集成管理器)

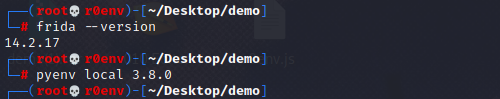

要跟手机上的frida-server版本一致,这里的是12.8.0的 进入3.8.0版本(pyenv local 3.8.0)

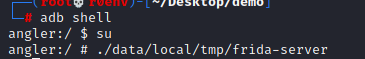

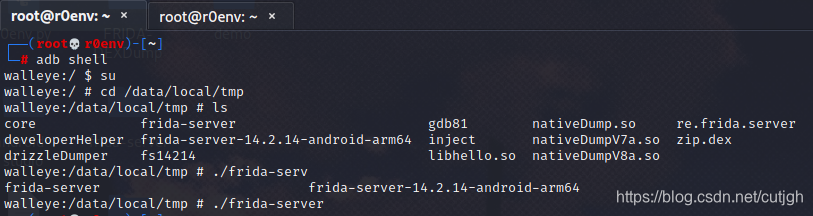

3.启动手机上的服务(./data/local/tmp/frida-server ),打开环境

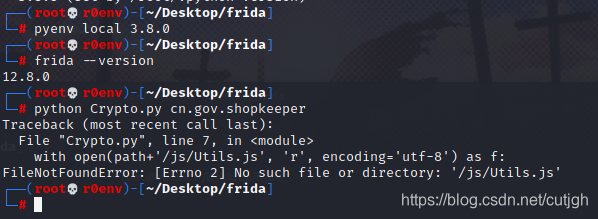

4.再打开一个界面,进入相应匹配的版本(pyenv local 3.8.0)

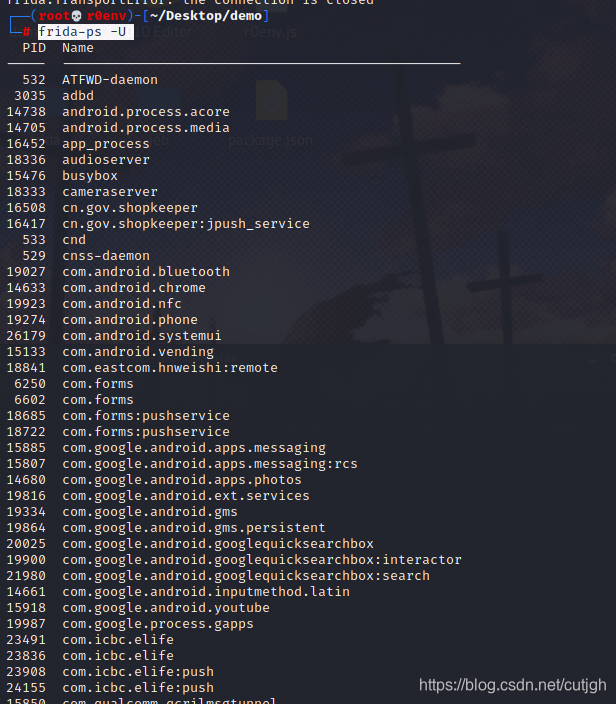

5.frida-ps -U(查看所需包名)

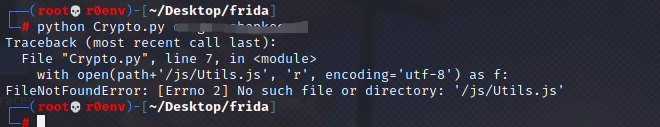

6.执行python Crypto.py 包名

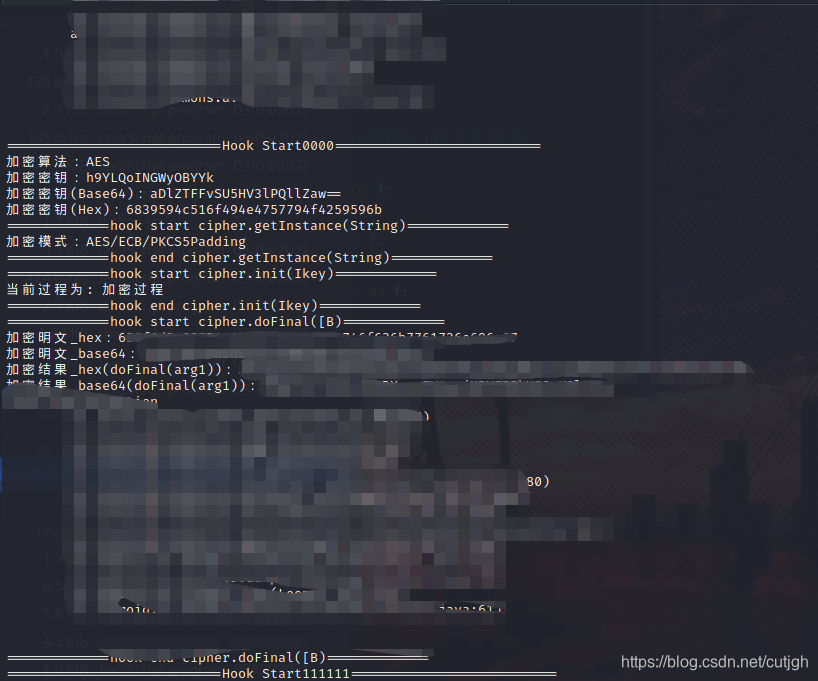

成功的效果

问题

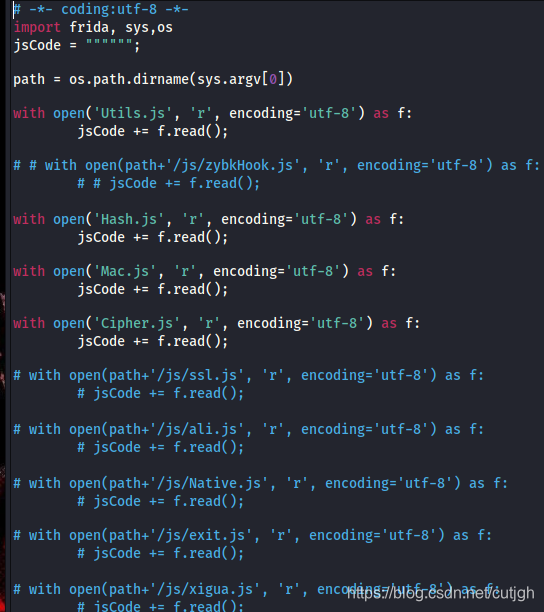

解决方案

变成这样

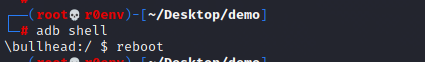

额外知识: 让手机重启

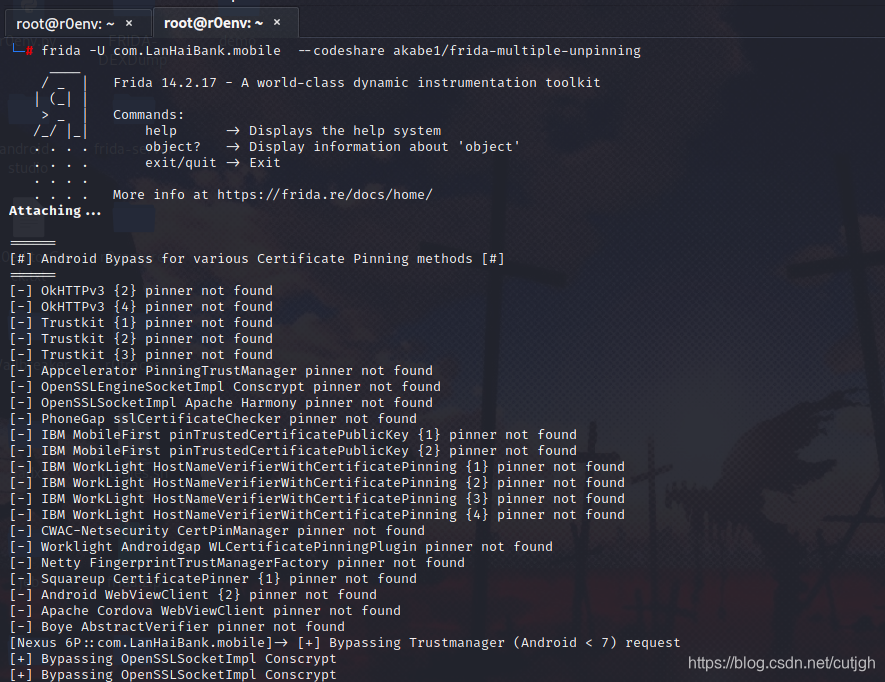

frida绕过抓包保护机制

1.首先在虚拟机中打开一个命令界面,与frida建立连接

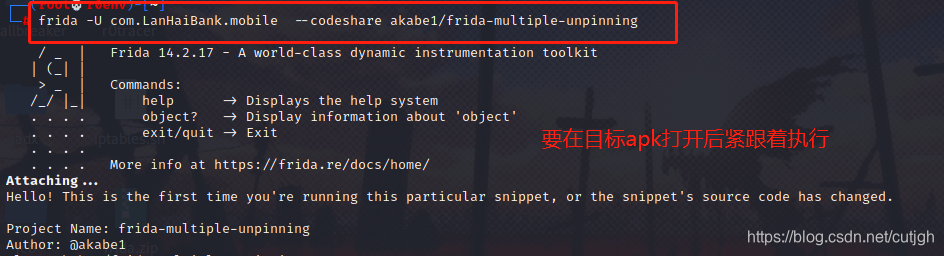

2.重开一个命令界面,输入这句话(“frida -U 包名 --codeshare akabe1/frida-multiple-unpinning”,不行的话可以试试这句:frida -U -f com.LanHaiBank.mobile -l --codeshare akabe1/frida-multiple-unpinning --no-pause),然后别急着执行,要在目标apk打开之后紧接着打开

3.成功的效果图

3.成功的效果图

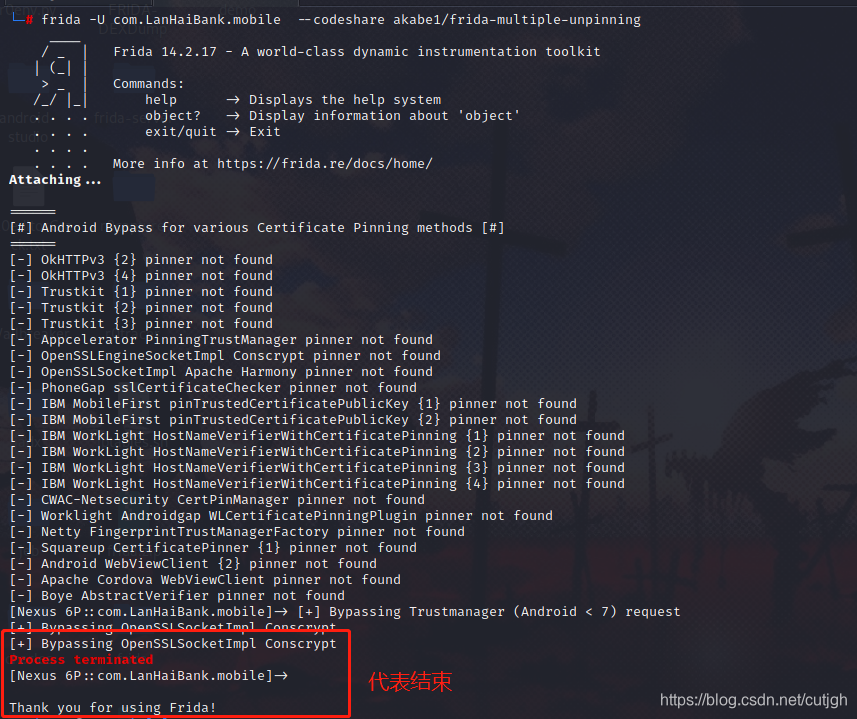

4.结束的效果图

6506

6506

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?