最近看到一些有趣的样本.跟大家聊聊其中一个名为“XX下载防踢补丁”的恶意程序.它使用了一些特殊却极为有效策略.使自己可以长期逃脱杀软的检查.其中暴露出来的问题或许更值得我们每一个安全界人士的思考.

感染流程及其行为如下:

- 首先其以XX下载功能插件的名义使用户开心去下载并替换XX下载原dll.

- 用户放置后发现果然有效果.(真干活,达到用户期望)

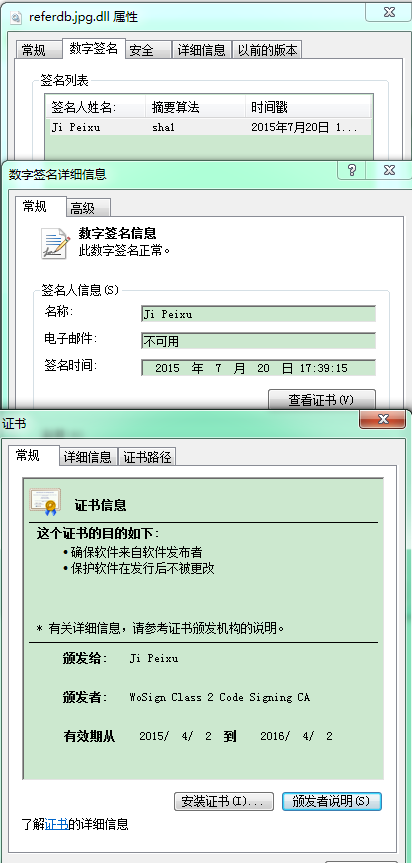

- 加了数字签名.

效果是:

- 用户是有意识要这样做的.并且完成了用户要完成的功能.

- 依赖于下载工具.不通过启动项启动.降低了杀软被查阅的可能性

- 而且杀软不报毒.

显然这不是一张普通的图片:

看看这张具有签名的照片:

经查证里面有刷广告行为还有一个初见成型的远控框架.

详见这里:迅雷防踢补丁:一个刷流量木马的简单分析.

尴尬-什么是可信的?

该不该信任有数字签名的程序?

可以说:拥有数字签名的程序是可信的.但是这种信任来何方呢.如果只依凭签名证书,这其实是责任转移.

正规程序的擦边行为该不该拦?

一些XX影音XX下载软件弹个广告默认下载个游戏什么的.杀软你敢拦?

公关马上哭着喊着骂你祖宗八辈”恶意打击”,”干涉市场”.

软件漏洞怎么了?最新漏洞又怎么了?你安全厂商能把我怎么着?你帮我补吗?

明智的杀软一般都懒得理那一堆大爷.市场份额大的杀软搞搞软件提交二次验证也就算了.

回到咱们的样本,总结起来其利用了杀软的两大”漏洞”:

- 杀软对一些行为不感冒:扎在常(la)用(ji)程序堆里,由常(la)用(ji)软件启动的.

- 杀软对有数字签名的程序通常会非常宽容.甚至归为白名单,”偶可是有通关文牒的骏马哟”.

要不是用户反馈电脑太卡偶然被反病毒工程师发现,不知什么时候才能发现这只躲在软件堆里的马.想想不知道还有多少只驴还在翔堆里下崽,就不得不给这个抽脸的样本点个“赞”!

2015年8月15日 晚

致谢

样本来源:

腾讯电脑管家团队

如果您希望看到更多相关文章,请点:

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?