信息安全是指信息系统的硬件、软件及数据资源受到保护,不受偶然的或 者恶 意的原因而遭到破坏、更改、泄露,保障网络系统连续、可靠、正常 地运行。

电子签名是指数据电文中以电子形式所含、所附用于识别签名人 身份并表明签名人认可其中内容的数据, • 数据电文是指以电子、光 学、磁或者类似手段生成、发送、接收或者存 储的信息。 • 规定了“可靠的电子签名与手写签名或者盖章具有同等的法律效 力”,同时也规定了可靠的电子签名需具备以下四个特征: • 1)专有性: 电子签名制作数据用于电子签名时,属于电子签名人专有; • 2)防篡改:签署后对 电子签名、数据电文内容和形式的任何改动能够 被发现; • 3)控制权:签署时电子 签名制作数据仅由电子签名人控制; • 4)完整性:签署后的数据电文以及电子签名 内容完整,无丢失或增添

影响数字认证技术选择的因素主要包括安全性、易用性、成本和可用性。

• {(y, z) : x ← S, (y, z) ← A(x)} • 在执行了两个有序事件 x ← S 和(y, z) ← A(x) 后两个变量 y, z 的二元组集合。 • Pr[P(y, z) = 1 : x ← S,(y, z) ← A(x)] • 在执行了两个有序事件 x ← S,(y, z) ← A(x) 之后,该谓词 P(y, z) 为真时的 概率。 设 G 是一个非空集合,从 G × G 到 G 的一个二元运算 σ : (a, b) → a ◦ b 称为集合 G 上的运算 ◦,或称集合 G 在运算 ◦ 下封闭。

一个算法的复杂性由该算法所需求的最大时间 (T) 和存储 空间 (S) 度量。 • 由于算法用于同一问题的不同规模实例所需求的时间和空 间往往不同,所以总是将它们表示成问题实例的规模 n 的 函数,其中,n 表示描述该实例所需的输入数据长度。 • 一个算法的复杂性通常用称之为“大O”的符号来表示,它 表示了算法复杂性的数量级

数字签名? • 消息认证(Message authentication):对信息系 统中的数据或通信中的消息来源进⾏认证 •消息认证与完整性验证的区别 • 完整性验证用以保护双⽅之间交换数据不被修改; 但它并不保证数据来源的真实性。 • 消息认证是认证消息的确来源于某个实体,即消 息来源的正确性

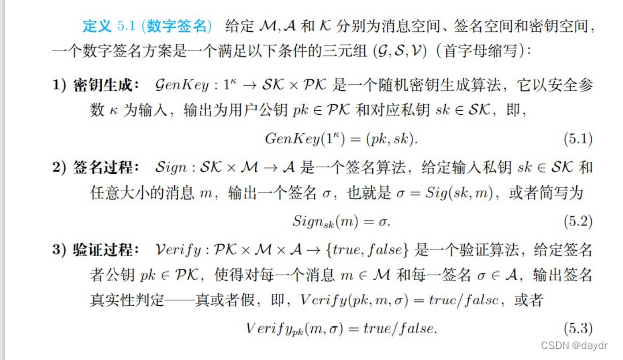

数字签名应满足的要求 • 收⽅能确认或证实发⽅的签字,如同⼿写签名 • 发⽅发出签名后的消息,不能否认所签消息 • 任何⼈不能伪造发送⽅签名 数字签名的基本方法 • 数字签名⽅案⼀般由两部分组成: • 签名算法 σ=Sigsk(M) • 签名过程是秘密的,只有签名⼈知道 • 通过私钥实现 • 验证算法 Verify(M, σ)=1? • ⽽验证算法是公开的,任何接收⽅都可进⾏验证 • 通过公钥实现 公钥加密:c=Encpk(M),M=Decsk (c) 私钥签名:σ=Sigsk(M), Verifypk (M, σ)=1?

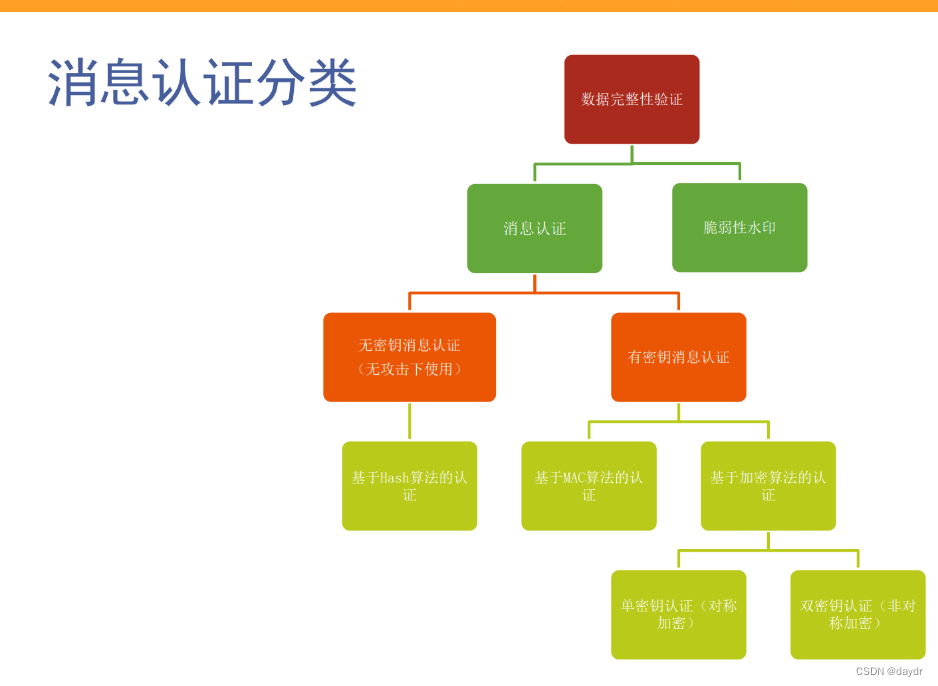

根据待验证数据与验证块之间的依附关系,完整性验证可分为两类: • 带验证块的验证方式:不改动待验证数据的情况下,通过增加额外的验 证块来存储校验信息,实现数据完整性验证; • 不带验证块的验证方式:通过修改待验证数据来加入额外的校验信息, 实现数据完整性验证。通常这种方式被称为数字水印或数字指纹技术。 • 纠错码尽管在错误检测中非常有用,并不能可靠地验证数据完整性,这 是因为 CRC 多项式是线性结构,可以非常容易地故意改变数据而维持 CRC 不变,安全性不足。

验证块与数据块的关系(重点) • 验证块与数据块的关系? • 令数据块长度为L,验证码长度为K • 假设从数据块到验证码的映射是随机的 • 当L=K,验证重复率为:2^L/2^K=1 • 当L=K+1,验证重复率为:2^K+1/2^K=2 • …… • 验证重复率为:2L-K为无穷大, • 表示了具有相同验证码的消息数目 • 碰撞概率: 2^L-K/2^L=1/2^K • 对任意1个数据,碰撞概率与待验证数据长度无关,只与验证码长度相关 • 如何对于大数据的消息认证? • 如K=128比特 • 这是平均情况的概率,最坏情况要≥1/2K

消息认证的(功能与安全)定义:给定密钥k • 有效生成:计算Hk(M)=σ,传输(M, σ) • 有效验证:存在算法Vk (M, σ)=1,要求成功概率为 • Pr[Vk (M, σ)=1:Hk(M)=σ]=1 • 困难伪造: • 发现M’ ,使得M’≠M(碰撞),那么 • 1/2K ≤ Pr[Vk (M’, σ)=1] < ε

消息认证函数是单向函数(重点) • 单向函数f()定义:计算容易:f(x)=y 求逆困难:f^ -1(y)=x’ and f(x’)=y • Pr[f(f^-1 (y))=y]<反3发现M’≠M,那么 Pr[Hk(M’)=σ] < ε •Pr[Hk(H^-1 k(σ))=σ] < ε

Hash函数用于构造消息认证函数 单向置换用于构造加密算法

Hash函数也称为杂凑函数或散列函数,其输入为一可 变长度x,返回一固定长度串,该串被称为输入x的 Hash值(消息摘要) u因为Hash函数是多对一的函数,所以一定将某些不同 的输入变化成相同的输出。 u这就要求给定一个Hash值,求其逆是比较难的,但给 定的输入计算Hash值必须是很容易的,因此也称Hash 函数为单向Hash函数。Hash定义 • 密码学Hash函数是一个压缩函数Hashk:X->Y • Hashk(x)=y • Hash函数的安全要求: • 单向性:已知y,找出x,使得Hashk(x)=y困难 • 弱碰撞:已知x,找出x’≠x,使得Hashk(x’)= Hashk(x)困难 • 强碰撞:找出任意x’≠x,使得Hashk(x’)= Hashk(x)困难 • 困难性具有递增关系:强碰撞必然是弱碰撞,弱碰撞必然满足单向性

Hash函数一般满足以下几个基本需求:(1)输入x可以为任意长度;(2)输出数据长度固定;(3)容易计算,给定任何x,容易计算出x的Hash值H(x);(4)单向函数:即给出一个Hash值,很难反向计算出原始输入; 5)碰撞性:即难以找到两个不同的输入会得到相同的Hash输出值(在 计算上是不可行的)

Hash函数分类 • 一般Hash函数 • 压缩函数,不满足安全性要求 • 密码学Hash函数 • 基于分组密码的Hash函数 • MD5,SHA1,SHA2,SHA3( 2012/10/2,Keccak被选为 NIST杂凑函式竞赛的胜利者) • 基于公钥密码的Hash函数 • SQRT

为什么SHA-1是80轮? • 每轮只进行了32比特一个单元的混淆 • 每组5个单元,需要5次 • 每次压缩为16分组,需要16次才能将所有信息进行处理 • 16*5=80轮 • 前16轮给SHA-1快速“填料”,后64轮加速混淆 • 安全要求: • 每一比特的变动都要以1/2概率影响其它所有比特 • 对于全0和全1信息,输出也必须是随机串 • 安全核心:非线性函数

可证明安全密码技术通常是建立在对NP困难问题的归约基 础上的。因此,这类Hash构造是以NP困难问题存在为条件 的,也就是有条件安全的。一个有效的Hash函数构造需要满足一些良好的性质 输出分布接近于随机分布;计算要足够的快,满足单向性、碰撞性要求,且可证明安全

如何使用固定压缩率的Hash函数实现无限长消息的 Hash函数选择合适的哈希函数 处理信息 计算haxi值 输出完整性

为什么HMAC 采用嵌套结构?是几层嵌套结构? 安全性 完整性 身份验证 两层

证明:如果一个广义 Hash 函数具有弱碰撞性,则被称为密码学 Hash 函数假设我们有两组输入据 A 和 B,且 A ≠ B。现在我们计算两个对应的哈希值 H(A) 和 H(B)。由于哈希函数具有确定性,我们有 H(A) = h 和 H(B) = h'。根据弱碰撞性的定义,我们有 Pr[H(A) = H(B)]/Pr[H(A) ≠ H(B)] ≈ 1。由于哈希函数具有弱碰撞性,这意味着对于大部分 A 和 B,H(A) = H(B) 的概率应该差不多等于 H(A) ≠ H(B) 的概率。因此如果一个广义 Hash 函数具有弱碰撞性,那么它被称为密码学 Hash 函数。

数字签名分类 •基于身份的签名:验证的⽅便性 •盲签名:第三⽅认证 •代理签名:权利委托 •群签名:数据多所有者 •多重数字签名:数据来源多⽅ •不可否认数字签名:在线签名

数字签名的要求 •只有公钥系统才能实现签名 •公钥用于签名者的身份认证 •私钥用于签名者的计算签名,保证签名是 来源可靠,唯⼀ •签名是公钥体制出现的必然要求

数字签名定义 完整性 完备性(抗选择性伪造 抗存在)

身份认证也称为实体要求:可验证性:A能向B证明身份,B成功的接受验证不可假冒性任何其他人C不能假冒A不可传递性:B不能用A的身份证明过程进行欺骗 认证过程不能直接传送“信任根”,避免重放攻击

采用时变参数的认证 • 基于时间戳和序列号,可以直接传送第二步内容,无需传 送随机数 • 但容易引起问题: • 时间间隔过短 • 时间/序列号未同步 • 上述基于时变参数认证的缺陷: 1. 双方需要共享密钥,不现实 2. 如何保证公钥的真实性

常见口令认证的攻击方法 1. 网络窃听 2. 重放 针对密文传输 3. 伪造服务器攻击网络钓鱼 4. 攻击服务器用户数据 对重复使用口令的用户影响较大 5. 字典攻击使用生日/人名等有意义的单词或数字 6. 穷举攻击 • 如果用户口令较短 证书定义 Cert={ID, PK, T, AS, SignAS(ID,PK, T,AS)} • AS也有证书用于验证

数字媒体认证技术包括: 1. 原数据认证如果有1个比特被改变了,作品就不能通过认证。 • 称为精准认证或原数据认证。 2. 内容认证:如一幅图像里某个像素少了 1 个比特是可以接受的,而将一幅记录 犯罪现场的照片里的一个人移走,就不可接受。 • 称为选择性认证或内容认证

信息隐藏要求: 1. 不可感知性2. 鲁棒性:指信息隐藏技术必须能够容忍传输过程中受到的标准 处理或变形。3. 安全性

脆弱水印安全性要求 • 脆弱水印需要满足不可伪造性,脆弱水印需要满足不可篡改性,

失真分为两组:合理失真、不合理失真 • 如何界定合理或不合理失真? • 对于某种压缩标准给出容忍压缩程度 λ

信息隐藏是指能够通过看似无害的消息或无关的媒介实现 保密通信的技术。 • 隐藏:是指对于人或计算机来说是不可察觉的。 • 含有隐藏消息的通道 (被称为伪掩文或伪文, Stegotext) • 无害载体通道 (被称为掩文, Covertext) • 两者之间是(人眼、机器或理论上)不可区分

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?