这道题就是对于RSA密文的解密,考察对rsa文件的了解与应用,因此记录一下用到的工具

一、文件类型

下载完后是一个ENC文件以及一个key文件

什么是ENC文件类型?

最常见的是,.enc文件名扩展名的作用是表明一个文件以某种方式进行了ENC编码或ENC加密(ENC)。在许多情况下,.enc作为第二个扩展名出现(例如,文件名.txt.enc)。这通常意味着文件的内容已经被替换为加密形式的内容。当然,这使得该文件在原来的关联中无法读取。一个ENC文件不能以任何方式被读取,而且是没有意义的,除非它先被解密。

因此,这是一个用rsa加密的文件,解开后应该就是flag

求公私钥

求n和e

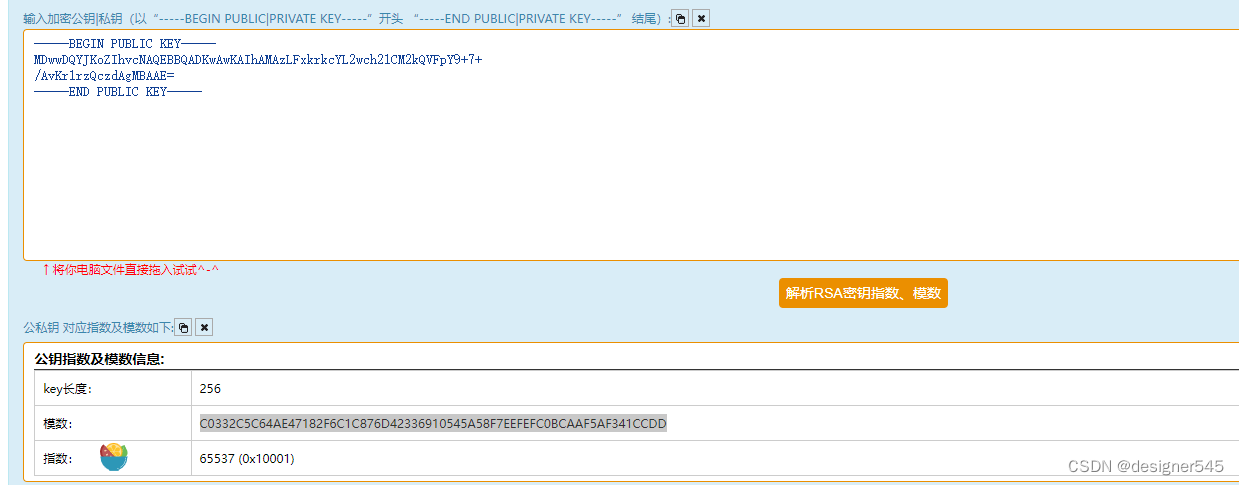

链接: http://tool.chacuo.net/cryptrsakeyparse

打开key文件,拖入网址后得到n和e

求p和q

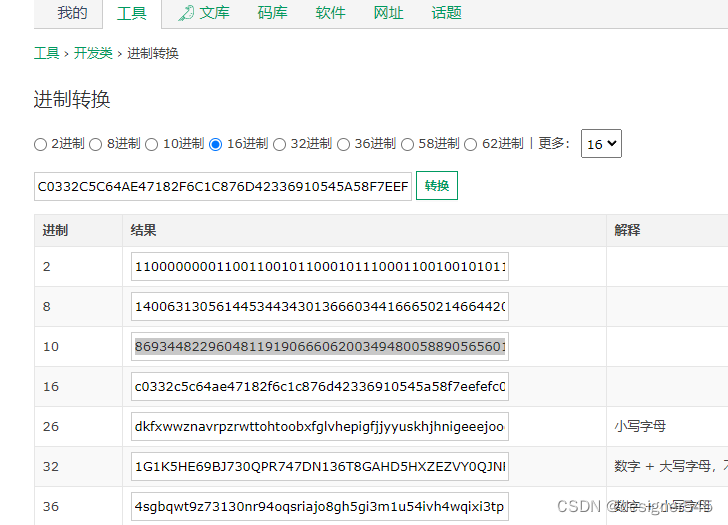

将上面的n从十六进制转为十进制

链接: https://tool.lu/hexconvert/

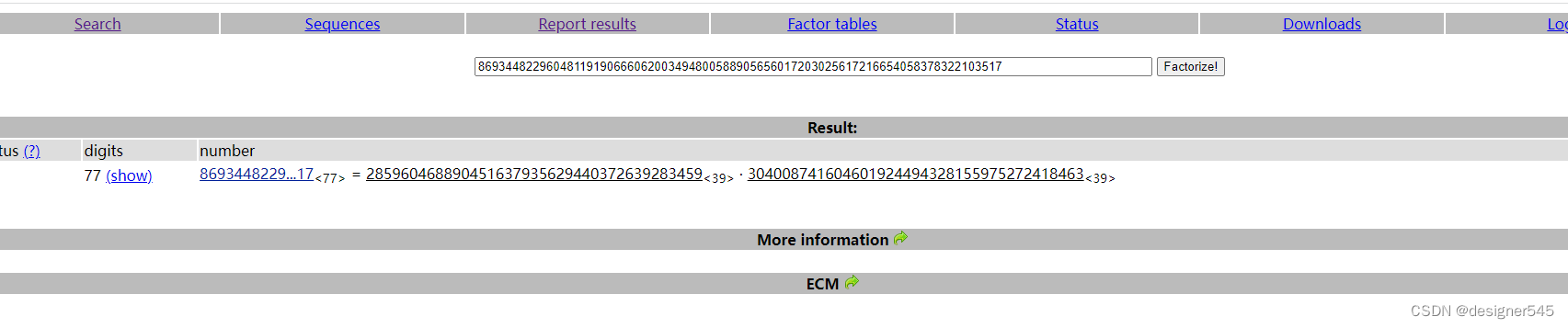

进行大素数的分解

链接: http://factordb.com/index.php

因此

n = 86934482296048119190666062003494800588905656017203025617216654058378322103517

p = 285960468890451637935629440372639283459

q = 304008741604601924494328155975272418463

e = 65537

用脚本解密即可

import gmpy2

import rsa

n = 86934482296048119190666062003494800588905656017203025617216654058378322103517

e = 65537

p = 285960468890451637935629440372639283459

q = 304008741604601924494328155975272418463

d = int(gmpy2.invert(e,(p-1)*(q-1)))

privkey = rsa.PrivateKey(n,e,d,p,q)

with open('flag.enc','rb+') as file:

text = file.read()

message = rsa.decrypt(text,privkey)

print(message)

gmpy2.invert(x,m) 求大整数x模m的逆元

823

823

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?