1.网络安全是什么

网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。

2.网络安全市场

一、是市场需求量高;

二、则是发展相对成熟入门比较容易。

3.所需要的技术水平

需要掌握的知识点偏多(举例):

| 外围打点能力 | 渗透 |

| 漏洞挖掘 | 流量分析 |

| 代码审计 | 逆向免杀 |

4.国家政策环境

对于国家与企业的地位愈发重要,没有网络安全就没有国家安全

更有为国效力的正义黑客—红客联盟

可见其重视程度。

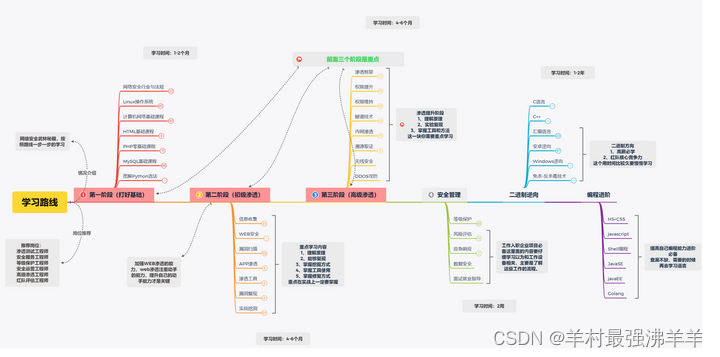

5.网络安全学习路线

网络安全(黑客技术)学习路线图

第一阶段:安全基础

网络安全行业与法规

Linux操作系统

计算机网络

HTML PHP Mysql Python基础到实战掌握

第二阶段:信息收集

IP信息收集

域名信息收集

服务器信息收集

Web网站信息收集

Google hacking

Fofa网络安全测绘

第三阶段:Web安全

SQL注入漏洞

XSS

CSRF漏洞

文件上传漏洞

文件包含漏洞

SSRF漏洞

XXE漏洞

远程代码执行漏洞

密码暴力破解与防御

中间件解析漏洞

反序列化漏洞

第四阶段:渗透工具

MSF

Cobalt strike

Burp suite

Nessus Appscea AWVS

Goby XRay

Sqlmap

Nmap

Kali

第五阶段:实战挖洞

漏洞挖掘技巧

Src

Cnvd

众测项目

热门CVE漏洞复现

靶场实战

学习框架已经整理完毕,现在就差资料资源了,我这里整理了所有知识点对应的资料资源文档。

需要的朋友可以评论区扣1,看到我会回复

1.全知识点视频教程

2.全工具包

3.SRC技术文档

4.代码审计

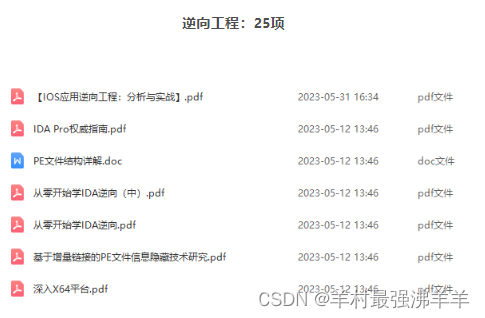

5.逆向工程

以上内容关注后会自动发送

6.网络安全的前景

人才需求量很大的,市场空缺大,像物联网网应用的普及、5G的普及等,都会增加网络安全岗位的需求。

从长久来看,网络安全只会越来越火,智能学科的崛起必定带动新型的网络安全技术发展。

网络安全未来三大发展方向:

网络安全(安全等保)

云原生安全

AI 人工智能在网络安全的运用( ChatGPT )

发展空间大:

在企业内部,网络工程师基本处于"双高"地位,即地位高、待遇高。就业面广,一专多能,实践经验适用于各个领域。

增值潜力大:

掌握企业核心网络架构、安全技术,具有不可替代的竞争优势。职业价值随着自身经验的丰富以及项目运作的成熟,升值空间一路看涨。

职业寿命长:

网络工程师工作的重点在于对企业信息化建设和维护,其中包含技术及管理等方面的工作,工作相对稳定,随着项目经验的不断增长和对行业背景的深入了解,会越老越吃香。

7.最后

我在这里可以很肯定地告诉你:"网络安全有很好的发展前景,前沿网络安全技术即将崛起,或者说已经崛起"。

5378

5378

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?