随着互联网的飞速发展和业务复杂性的提升,网络安全问题日益凸显,其中分布式拒绝服务(DDoS)攻击成为危害最为严重的一类网络威胁之一。

近些年,网络攻击越来越频繁,常见的网络攻击类型包括:蠕虫病毒、恶意软件、暴力破解、DDoS攻击等。DDoS是最常见的一种网络攻击方式,而其中,UDP反射放大攻击作为一种高效的DDoS手段,因其高隐蔽性和强破坏性已经成为黑客频繁使用的攻击方式。今天我们就来了解下UDP反射放大攻击,并探讨相应的防护措施,以帮助企业和组织提高网络安全防护能力。

一、UDP反射放大攻击概述

UDP是网络通信的标准协议,由于UDP数据包是无链接状态的服务,相对TCP而言,存在更少的错误检查和验证,UDP反射放大攻击就是一种利用UDP协议无连接特性进行的网络攻击。

攻击者通过伪造源IP地址,将大量UDP请求报文发送给反射器(如DNS服务器、NTP服务器等),这些服务器在收到请求后会回复比请求报文更大的响应报文,而这些响应报文会被错误地发送到伪造源IP地址对应的受害者主机,从而造成受害者主机的网络带宽被耗尽,甚至导致拒绝服务(DoS)攻击。

二、UDP反射放大攻击原理

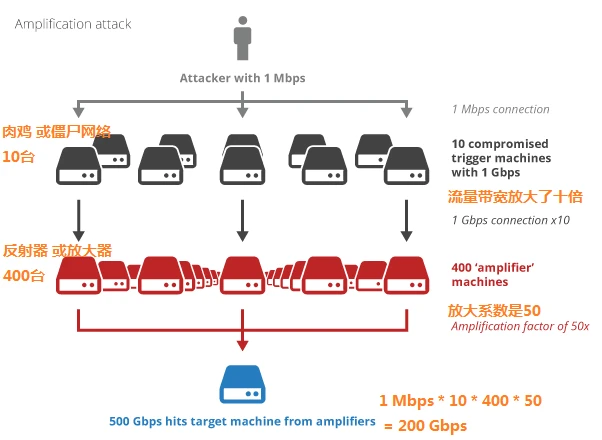

UDP反射放大攻击的原理基于UDP协议的无连接特性和某些开放服务(如NTP、DNS、Memcached等)的响应机制,很多协议在响应包处理时,要远大于请求包,一个字节的请求十个字的响应,十个字节的请求一百个字的响应,以下就是UDP反射放大攻击最根本的原理:

1、UDP协议特性与风险

用户数据报协议(UDP)是一种无连接的传输层协议,它不执行握手过程,也不验证数据包来源的真实性,这使得攻击者能够轻易地伪造IP源地址。由于UDP协议的这一特性,攻击者能发动隐蔽性极强的DDoS攻击。

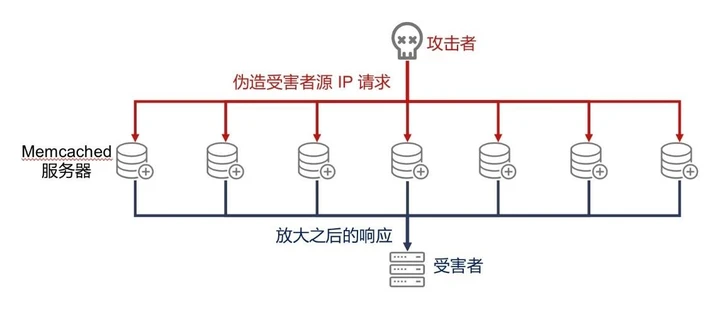

2、反射攻击机制

在UDP反射放大攻击中,攻击者首先构造并发送大量的UDP数据包,但这些数据包的源IP地址被恶意篡改为攻击目标的IP地址。当这些数据包到达互联网上的某个开放服务(如NTP、DNS、Memcached等),服务器会根据协议规范以多倍于原始请求大小的数据包回应给源IP地址。然而,由于源IP地址已被篡改,这些大量的响应数据包实际上会被导向攻击目标,而非真正的发起者,由此导致目标设备不堪重负,网络带宽被迅速消耗殆尽,进而丧失对外提供正常服务的能力。

3. 放大效应

UDP反射放大攻击的核心在于“放大”二字。由于某些服务的响应报文远大于请求报文,因此这种攻击能够实现“放大”效果,即少量的伪造请求能够产生大量的响应报文。例如,对于Memcached服务,攻击者只需发送一个小小的请求,即可使服务器回传数万倍甚至更高倍数的响应数据,形成极具破坏力的DDoS洪流,从而对受害者造成巨大的网络流量压力,甚至导致网络拥塞和服务瘫痪。

三、典型UDP反射放大攻击示例

以Memcached为例,作为一款开源的高性能分布式内存对象缓存服务,Memcached通过缓存来降低对数据库的访问请求,加快应用程序的响应效率,可以应用于各类缓存需求中。通过查询缓存数据库,直接返回访问请求,降低对数据库的访问次数。

也正是这种服务机制,使攻击者有了可乘之机,借用正常服务达到攻击的目的。Memcached支持UDP协议的访问请求,并且默认也会将UDP端口11211对外开放,因此攻击者只需要通过快速的端口扫描,便可以收集到全球大量没有限制的Memcached服务器,随后攻击者只需要向Memcached服务器的UDP:11211端口,发送伪造为源IP的攻击目标IP地址的特定指定请求数据包,服务器在收到该数据包后,会将返回数据发送至攻击目标的IP地址。

这种机制特点就曾导致了在2018年造成了多起重大网络安全事件。在2018年底,全球Memcache服务器大概有十万台可以被利用,这些服务器一般都拥有很高的带宽资源,攻击者就利用Memcached这种服务机制,通过发送特定格式的请求,触发服务器返回含有大量重复数据的响应,DDoS攻击放大倍数高达几万乃至几十万倍,影响范围非常广。

四、常见UDP反射放大攻击类型

1、DNS反射放大攻击

攻击者伪造源IP地址为受害者IP,向DNS服务器发送大量DNS查询请求,DNS服务器在收到请求后会回复比请求报文更大的DNS响应报文给受害者,从而造成网络带宽的耗尽。

2、NTP反射放大攻击

NTP(网络时间协议)服务器在收到客户端的请求后,会回复一个包含当前时间戳和服务器信息的响应报文,该报文通常比请求报文大得多。攻击者利用这一特性,伪造源IP地址为受害者IP,向NTP服务器发送大量NTP请求,从而造成受害者的网络带宽被耗尽。

3、SSDP反射放大攻击

SSDP(简单服务发现协议)是一种用于UPnP(通用即插即用)设备的发现协议。攻击者通过伪造源IP地址为受害者IP,向SSDP服务器发送大量SSDP查询请求,服务器在收到请求后会回复比请求报文更大的SSDP响应报文给受害者,从而造成网络带宽的耗尽。

五、UDP反射放大攻击的防护措施

针对UDP反射放大攻击,我们可以采取一些常见的防御措施。以下是一些建议的防御策略:

1、过滤和限制UDP流量

防火墙上设置访问控制列表(ACL),限制或阻止来自非信任源的UDP流量,特别要关注那些已知易受UDP反射放大攻击影响的端口,如NTP的123端口、DNS的53端口等。

2、启用源地址验证

对于DNS、NTP等易受UDP反射放大攻击影响的服务,启用源地址验证功能。这可以确保服务只响应来自合法源地址的请求,从而防止攻击者伪造源IP地址进行攻击。

3、限制服务器响应大小

对于NTP等可能产生大响应报文的服务,配置服务器限制响应报文的大小。这可以降低攻击效果,减少网络带宽的消耗。

4、关闭不必要的服务

对于非必要的、易被利用进行反射攻击的服务,应考虑禁用或限制对外暴露。这可以减少潜在的攻击面,降低被攻击的风险。

5、配置防火墙规则

仅允许合法客户端访问网络,可以通过限制源IP地址范围、端口过滤等方式实现。对于已知的UDP反射协议,如DNS服务器的IP地址添加为白名单,除此之外,其他源IP的53端口请求包,全部封禁,也可以大大减少反射可用点,使UDP反射放大攻击的影响面降低。

6、使用DDoS防护服务

考虑使用德迅云安全专业的DDoS防护服务,具有强大的流量清洗和攻击识别能力,能够有效地防御UDP反射放大攻击。

六、德迅云安全可以提供哪些DDOS防护方案

1、高防服务器

-

DDoS清洗

近源清洗多种流量清洗部署方案,无损防御各种DDoS攻击,无论是UDP小包攻击、ACK Flood攻击还是其他等攻击,都将在BGP高防系统终结,您的业务将始终处于快速可达的状态中。

-

CC攻击防御

5s发现恶意请求,10s快速阻断攻击,事前拦截、事后溯源、全方位防黑

2、安全加速SCDN

-

提供应用层DDoS防护

威胁情报库,通过大数据分析平台,实时汇总分析攻击日志,提取攻击特征并进行威胁等级评估,形成威胁情报库。 个性化策略配置,如请求没有命中威胁情报库中的高风险特征,则通过IP黑白名单、访问频率控制等防御攻击。

-

高可靠、高可用的服务

后端自动监控业务可靠性,动态调度,提供高可靠、高可用的WAF防护服务。

3、DDoS防护(IPnet)

-

指纹识别拦截

指纹识别可以根据报文的特定内容生成独有的指纹,并以此为依据进行流量的合法性判断,达到精准拦截的恶意流量的目的。

-

源站保护

通过反向代理接入防护服务,隐藏真实源站服务器地址,将清洗后的干净业务流量回送到源机

-

四层CC防护

德迅引擎可以根据用户的连接、频率、行为等特征,实时分析请求,智能识别攻击,实现秒级拦截,保障业务的稳定运行。

四、抗D盾

1、DDoS防御

提供可弹性扩缩的分布式云防护节点,当发生超大流量攻击时,可根据影响范围,迅速将业务分摊到未受影响的节点;基于SDK接入的分布式防御体系,可精准定位恶意攻击者并主动隔离,具备自动化溯源能力。

2、CC攻击防御

私有化协议二次封装,非链接限速、报文检测机制,0误杀、0漏过,可彻底防御CC攻击等资源消耗型攻击。

七、总结

UDP反射放大攻击作为一种高效且难以追踪的DDoS攻击方式,对网络安全构成了严重威胁。通过了解了其原理,我们可以采取一些相应的防护措施,使用有效的安全解决方案,可以有效降低攻击风险并提高网络安全防护能力。

本文详细阐述了UDP反射放大攻击的原理、工作机制,列举了典型攻击示例,并提供了针对此威胁的防护措施,强调了使用专业安全服务的重要性,以提升网络安全防护能力。

本文详细阐述了UDP反射放大攻击的原理、工作机制,列举了典型攻击示例,并提供了针对此威胁的防护措施,强调了使用专业安全服务的重要性,以提升网络安全防护能力。

2327

2327

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?