这是捕获的黑客攻击数据包,LateRain用户的密码在此次攻击中泄露了,你能找到吗?

FLAG格式:SCTF{LateRain的明文密码}

LINK: http://pan.baidu.com/s/1jH9bkLw 文件名:sctf-Misc400a.pcap

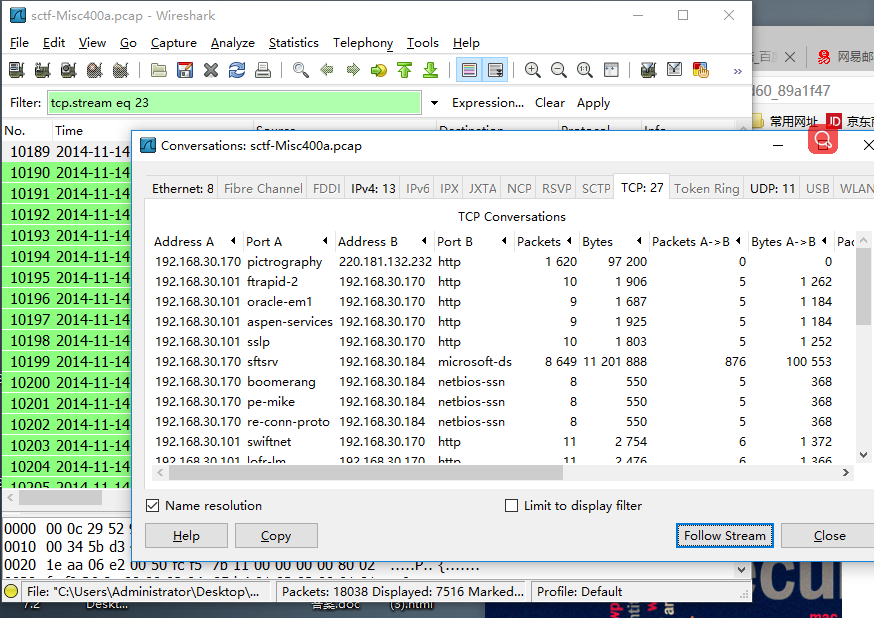

打开数据包,发现数据量很多。直接statistics -> conversrtions 查看tcp包

发现一个比较大,直接Follow Stream,看到包里面下载了一个rar的包,将界面显示选择为Raw(不经过任何加工),选择save as保存MISC400.rar

打开文件提示输入密码,猜测这个文件密码应该是在之前就传输了,所以直接查看在这之前的tcp连接。

看到这些传递的参数,先url decode 在base64 decode得到 查找命令知道,使用了

查找命令知道,使用了

CMD的加密方法,密码为JJBoom,输入后看到文件有个9M大小的1.gif 使用linux的file命令查看文件类型 得知是 MDMP crash report data 之后网上查看别人教程

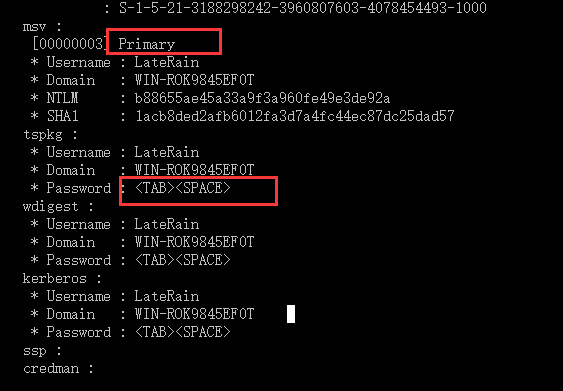

知道了一个 ,博客地址:http://blog.gentilkiwi.com/mimikatz 下载windows可执行文件后,用管理员的身份运行,依次输入一下代码。

log d:\1.txt #这一句很关键,将回显输出到一个文件中

sekurlsa::minidump 1.gif

sekurlsa::logonpasswords full

密码看着很像是 <TAB><SPACE>,但是打开输出结果文件后,发现文件后还有四个空格!!!!!!

啊哈哈哈,这个密码好坑!TAB SPACE看着都不像密码,关键是在dos下看,还看不出 后面有没有空格!!!!

5万+

5万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?