原题某大赛的真题,之前培训老师给讲过一次,但是重点讲的是内存取证,后续套路没有展开讲,题给了,索性就从头解了一遍。

例题一 easy_dump.img

1、拿到镜像先放到diskgenies里进行分区和文件恢复,无果。

![]()

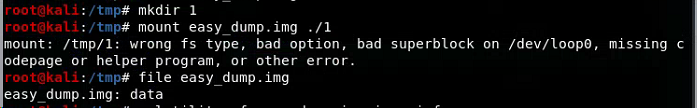

2、在/tmp目录下挂载此镜像,无果。

root@kali:/tmp# mkdir 1

root@kali:/tmp# mount easy_dump.img ./1

![]()

使用file命令查看easy_dump.img显示为data数据文件。

3、使用root@kali:/tmp# volatility -f easy_dump.img imageinfo分析img文件,通过Suggersted Profile可以看出此镜像为win7SP1x64内存镜像。

![]()

4、使用volatility -f easy_dump.img --profile=Win7SP1x64 psscan 查看内存镜像中的进程清单。

![]()

发现可疑进程“DumpIt.exe"

5、使用root@kali:/tmp# volatility -f easy_dump.img --profile Win7SP1x64 memdump -p 2500 -D /tmp 把此进程dump至/tmp目录

![]()

6、使用foremost 2500.dmp分离此文件得到一些文件,其中有一个zip压缩文件较为可疑,内部压缩着一个message.img文件(可以用binwalk或file命令前期先对2500.dmp进行分析,确定文件类型)

![]()

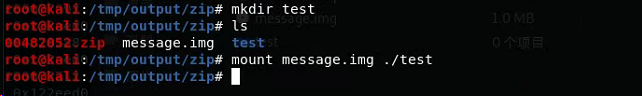

7、使用root@kali:/tmp/output/zip# file message.img命令分析为:message.img: Linux rev 1.0 ext2 filesystem data, UUID=c12b8ec9-5ef5-4b91-8b4d-f827e81f83cf (large files),一个标准的linux磁盘系统镜像。

![]()

8、创建临时目录,使用mount命令把磁盘镜像挂到当前的test目录里,进入test目录。

![]()

9、进入目录后发现hint.txt文件,查看后发现是一组座标值。

![]()

10、把hint.txt放到windows下使用gunplot(已经加入系统变量可以直接在命令行调用)输入plot "hint.txt"得到座标,使用扫码软件得到一提示“Here is the vigenere key: aeolus, but i deleted the encrypted message。”简直是老母猪带胸罩。。。。

![]()

11、根据二维码的提示,使用testdisk对刚才挂载的message.进行数据恢复。

![]()

使用df -h 确定挂载的驱动器名称,再用testdisk调用他。

testdisk回车键继续(下一步)q键后退,左右箭头键切换上下级目录。

![]()

选择list或undelete均可以

找到了被删除的文件,字体是红色字体。

按C键后选择恢复目录,选择/tmp目录后再按C键,显示copy down! 1OK,0 failed.

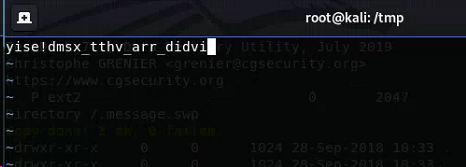

12、进入tmp目录一开始没找到这个文件,使用了ls -alh才看到,才注意到是隐藏文件,swp是vim的非正常关闭时留下的文件,使用:Vim -r .message.swp 进入恢复模式

![]()

到此找到了密文:yise!dmsx_tthv_arr_didvi

![]()

13、配合一开始二维码里找到的提示:维吉尼亚加密和密文得到flag:ayeet!just_find_and_solvea

感慨:走过最弯的路是你的套路。

608

608

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?