[ACTF新生赛2020]easyre

简单的UPX脱壳

获得信息:

32位

upx加密

代码分析

** int __cdecl main(int argc, const char **argv, const char **envp)**

**{**

** char v4; // [esp+12h] [ebp-2Eh]**

** char v5; // [esp+13h] [ebp-2Dh]**

** char v6; // [esp+14h] [ebp-2Ch]**

** char v7; // [esp+15h] [ebp-2Bh]**

** char v8; // [esp+16h] [ebp-2Ah]**

** char v9; // [esp+17h] [ebp-29h]**

** char v10; // [esp+18h] [ebp-28h]**

** char v11; // [esp+19h] [ebp-27h]**

** char v12; // [esp+1Ah] [ebp-26h]**

** char v13; // [esp+1Bh] [ebp-25h]**

** char v14; // [esp+1Ch] [ebp-24h]**

** char v15; // [esp+1Dh] [ebp-23h]**

** int v16; // [esp+1Eh] [ebp-22h]**

** int v17; // [esp+22h] [ebp-1Eh]**

** int v18; // [esp+26h] [ebp-1Ah]**

** __int16 v19; // [esp+2Ah] [ebp-16h]**

** char v20; // [esp+2Ch] [ebp-14h]**

** char v21; // [esp+2Dh] [ebp-13h]**

** char v22; // [esp+2Eh] [ebp-12h]**

** int v23; // [esp+2Fh] [ebp-11h]**

** int v24; // [esp+33h] [ebp-Dh]**

** int v25; // [esp+37h] [ebp-9h]**

** char v26; // [esp+3Bh] [ebp-5h]**

** int i; // [esp+3Ch] [ebp-4h]**

** __main();**

** v4 = 42;**

** v5 = 70;**

** v6 = 39;**

** v7 = 34;**

** v8 = 78;**

** v9 = 44;**

** v10 = 34;**

** v11 = 40;**

** v12 = 73;**

** v13 = 63;**

** v14 = 43;**

** v15 = 64;**

** printf("Please input:");**

** scanf("%s", &v19);**

** if ( (_BYTE)v19 != 65 || HIBYTE(v19) != 67 || v20 != 84 || v21 != 70 || v22 != 123 || v26 != 125 )**

** return 0;**

** v16 = v23;**

** v17 = v24;**

** v18 = v25;**

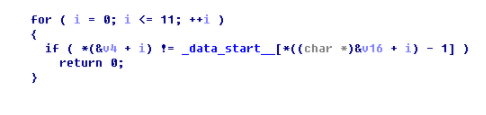

** for ( i = 0; i <= 11; ++i )**

** {**

** if ( *(&v4 + i) != _data_start__[*((char *)&v16 + i) - 1] )**

** return 0;**

** }**

** printf("You are correct!");**

** return 0;**

**}**

****

找到关键语句

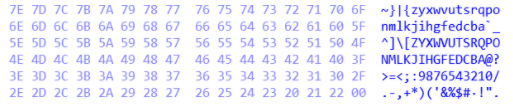

点进_data_start__ 查看字符串

编写脚本拿到flag

key = '~}|{zyxwvutsrqponmlkjihgfedcba`_^][ZYXWVUTSRQPONMLKJIHGFEDCBA@?>=<;:9876543210/.-,+*)('&%$# !"' **#'一定要加**

encrypt = [42,70,39,34,78,44,34,40,73,63,43,64]

x = []

flag = ''

for i in encrypt:

x.append(key.find(chr(i))+1)

for i in x:

flag += chr(i)

print(flag)

CrackRTF

拖进去查看信息

32位

拖进IDA里面 查看主函数 F5大法

在第一部分里面 我们需要输入的是6个字符,并且要>100000,那么应该是数字组成的

然后连接上@DBApp

通过一个sub_40100A函数进行加密,然后与6E32D0943418C2C33385BC35A1470250DD8923A9进行匹配

进入第一个加密函数中去看 内容如下:

通过上网查资料 发现这是一个windows加密的加密库函数

经过发现6E32D0943418C2C33385BC35A1470250DD8923A9是40位的加密后的字符串

很有可能是shal加密,先来爆破试一试~

爆破脚本:

import hashlib

flag = "@DBApp"

for i in range(100000,999999):

s = str(i)+flag

x = hashlib.sha1(s.encode())

cnt = x.hexdigest()

if "6e32d0943418c2c" in cnt:

print(cnt)

print(str(i)+flag)

得到第一次密码:123321@DBApp

第二次输入同理 只需要把123321@DBApp加在第二次密码的后面,并且进行加密

直接进入sub_401019函数进行查看:

291

291

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?