文件上传

文件上传,顾名思义就是上传文件的功能行为,之所以会发展成危害性严重的漏洞,是因为程序没有对访客提交的数据进行检验或者过滤不严,可以直接提交修改过的数据绕过扩展名的检验。文件上传漏洞是漏洞中最为简单的利用形式,一般只要能上传获取地址,导致可执行文件被解析,就可以获取系统webshell。

上传文件与提交数据的区别:

-

上传文件:往往是将文件向服务器某目录中写入

-

提交数据:像注册用户或留言等,往往是像数据库中写入

漏洞概述

文件上传是Web应用必备功能之一,比如上传头像显示个性化、上传附件共享文件、上传脚本更新网站等。如果服务器配置不当或者没有对上传的文件后缀类型进行足够的过滤,Web用户就可以上传任意文件,包括恶意脚本文件、exe程序等,这就造成了文件上传漏洞。

文件上传漏洞产生原因除了未对文件后缀进行严格的过滤外,还有一部分是攻击者通过Web服务器的解析漏洞来突破Web应用程序的防护,如Apache、IIS等解析漏洞

漏洞原理

网站Web应用一般都有文件上传功能,如文档、图片、头像、视频上传、当上传功能的实现代码没有严格校验上传文件的后缀名和文件类型时,就可以上传任意文件,甚至可执行文件后门。

漏洞成因

-

服务器配置不当会导致任意文件上传;

-

web应用开放了文件上传功能,并且对上传的文件没有进行足够的限制;

-

程序开发部署时候,没有考虑到系统特征、验证和过滤不严格而导致限制被绕过。

漏洞利用条件

一定的条件:

-

web用户可访问。web服务器要开启文件上传功能,并且上传API接口对外"开放";

-

web用户对目标目录具有可写权限甚至具有执行权限,一般情况下,web目录都有执行权限;

-

要利用文件上传漏洞,就是上传的文件可以执行,也就是说web服务器可以解析上传的脚本,无论脚本以什么形式存在;

-

无视上诉条件的情况是服务器配置不当,开启了PUT方法

漏洞危害

-

文件上传漏洞最直接的威胁就是上传任意文件,包括恶意脚本、程序等;

-

如果web服务器所保存上传文件的可写目录具有执行权限,那么就可以直接上传后门文件,导致网站沦陷;

-

如果攻击者通过其他漏洞进行提取操作,拿到系统管理权限,那么直接导致服务器沦陷,同服务器下的其他网站无一幸免,均会被攻击者控制。

因此可以单独用个服务器,单独放上传文件的目录,即站库分离,即使虚拟机都可以。

webshell

通过上传漏洞获得的网站后门,就是webshell。

-

在计算机科学中,shell俗称壳(用来区别于"核"),是指“为使用者提供操作界面”的软件(命令解析器)。类似于Windows系统给的cmd.exe或者是Linux下的bash等。

-

webshell

-

概念:webshell是一个网站的后门,也是一个命令解析器,与其他shell不一样的是,这是以web的方式(HTTP协议)进行通信(传递命令信息),其继承了web用户的权限

-

本质:是服务器端可执行的脚本文件,根据其服务器类型不同,通常.php/ .asp/ .aspx/ .jsp等格式。(根据其代码量或功能大小,常分为大马与小马两种。)

-

工作方式:接受来自web用户的命令,然后在服务器端执行

大马与小马

webshell可以是大马也可以是小马。

大马特点:

-

代码比较多,功能比较丰富

-

不同版本大马之间脚本格式繁多,但总体功能基本相同(常可以进行文件管理、执行系统命令还有一些定制功能)

-

每个团队都有自己的定制大马

小马特点:

-

短小精悍,常为一句话木马

-

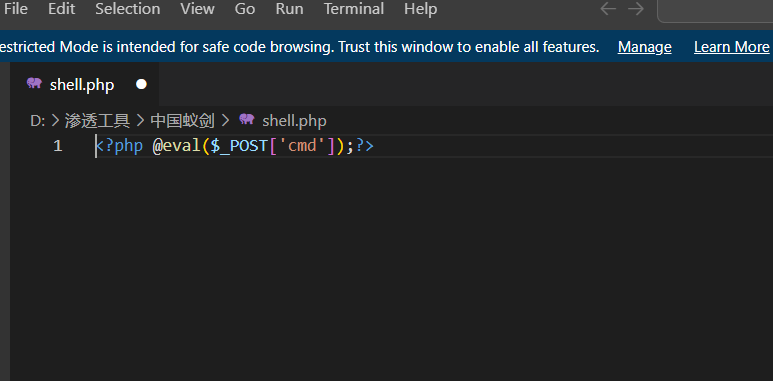

常配合中国蚁剑或中国菜刀等客户端一起使用,中国菜刀是一句话木马的管理器,也是命令操作接口。中国菜刀在连接一句话木马的时候需要填写密码(实际上就是变量名)。例如,我们上传一个php的一句话木马,密码就是[cmd]

-

常见不同语言下的一句话木马:如下访问时密码为cmd(cmd为参数或变量)

//…….asp

<?php @eval($_REQUEST['cmd']);?>

<%eval request(“cmd”)%>

//…….aspx

<%@ Page Language=“Jscript”%>

<%eval(Request.Item[“cmd”],“unsafe”)>

//…….php

中国菜刀与一句话木马配合实现了三大基本功能,如下,

@文件管理

在中国菜刀页面继承web用户权限可以实现文件管理,包括文件查看、上传、下载、修改、删除甚至运行exe程序等

@虚拟终端

在中国菜刀下可以获得类似于cmd和bash的命令行接口,可以执行相关命令

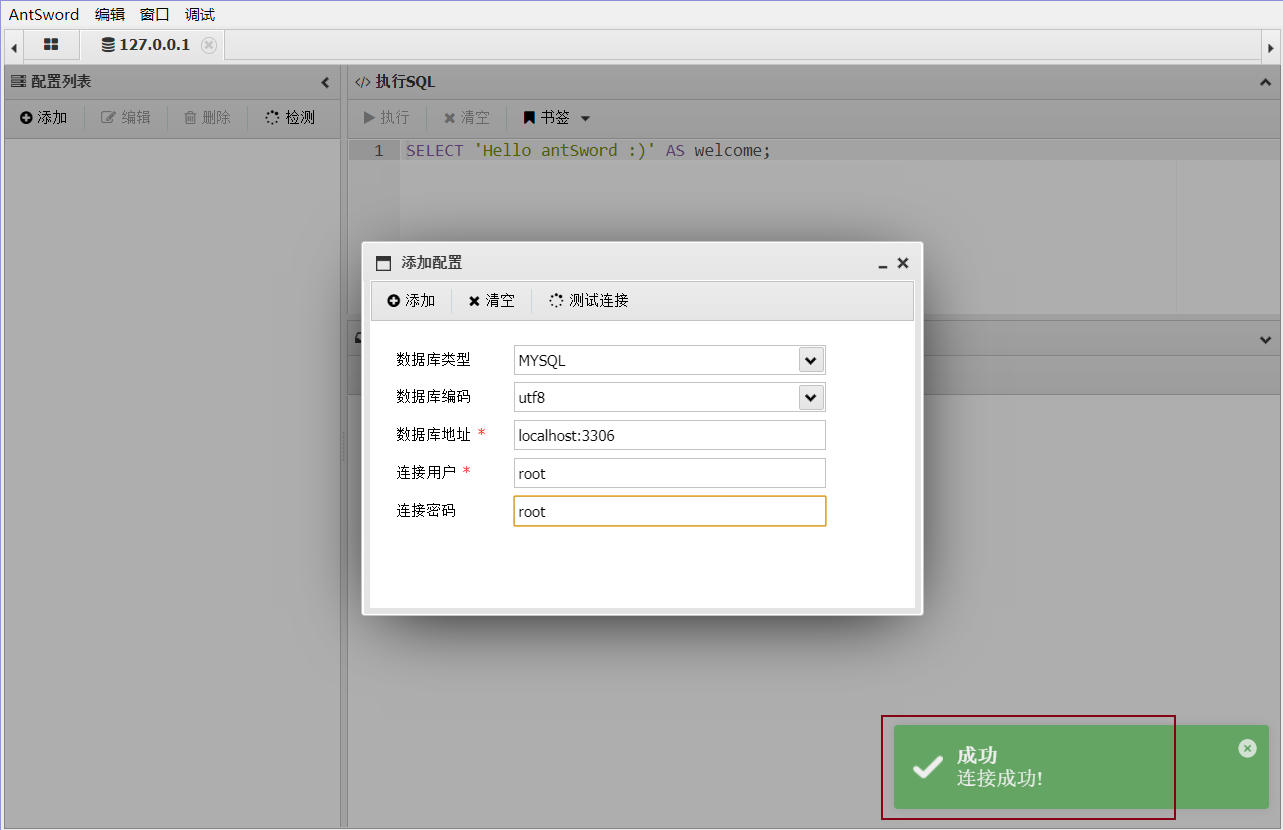

@数据库管理

我们可以使用中国菜刀进行数据库管理,此时需要知道连接数据库的账密。以MySQL为例,填写配置,如下

MYSQL //数据库类型

// 数据库的密码,密码为空就不写 utf-8 //编码

localhost //数据库地址

root //数据库的用户

此时,我们就可以执行SQL语句,管理数据库了

getshell

当将其理解为动词时,表示获取网站或系统后门的过程;

当将其理解为名称时,表示完成后门布置的目标或结果。

getshell,顾名思义,就是获取web的过程和结果。当然任意文件上传是getshell的主要方式,但并不是唯一途径。

传送门——>getshell

防御、绕过、利用

文件上传的防御、文件上传的防御绕过还有利用,总是分不开的。至于为什么这么防?为什么这么攻击(防御绕过)?总是在相互纠缠在一起的两个问题,攻防交替。所以,下文也是以这种方式讨论文件上传的问题

- 代码层面

-

前端检测(在前端用了JS脚本做检测,如检测文件后缀名等)

-

服务器端检测:

①MIME(描述消息内容类型的因特网标准)类型检测(比如GIF图片MIME为image/gif,CSS文件的MIME为text/css)

②文件后缀名检测,如设置黑白名单

③文件内容检测

-

图片二次渲染(最变态的文件上传漏洞防御方式)

-

检查文件上传路径(避免被0x00截断、IIS6.0文件夹解析漏洞、目录遍历)

-

文件重命名,包括文件名及其扩展名(利用随机字符串或时间戳等方式进行命名,防止攻击者得到webshell的路径)

-

将其存放路径和文件名存放在数据库中,系统使用文件时,通过查询数据库动态获取

-

检验是否存在条件竞争的逻辑漏洞

- 管理层面

-

部署WAF防火墙

-

正确配置服务器请求类型(禁止使用PUT请求方法)

-

及时更新系统、中间件、脚本、数据库、CMS或框架的漏洞补丁(避免解析漏洞)

- 设置权限

- 限制上传目录下拥有的执行权限

黑白名单策略

黑白名单是最常用的安全策略之一。在计算机安全中,黑白名单类似于一个列表,列表中写了一些条件或者规则,如果"客体"(客体就是我们审查的对象,主体就是具体的人具体操作)在黑名单中,一律"禁止",如果"客体"在白名单中,一律"允许"。类似于手机号码的黑白名单

如,Chrome浏览器的黑白名单策略

政策

|

说明

—|—

URLBlacklist

|

禁止用户访问您已阻止的网站。不过用户可以访问黑名单之外的所有网址。

|

不设置此政策:用户将可以自由访问所有网站

URLWhitelist

|

将此政策与URLBlacklist政策搭配使用,可将特定网址设为黑名单的例外网址并允许用户访问

|

白名单的优先级高于黑名单。您至少要在黑名单中添加一个条目,才能正常使用此政策

|

不设置此政策:网址黑名单将没有例外网址

华为收集安装软件黑白名单策略

模式

|

说明

—|—

白名单模式,检查只能安装的软件

|

只允许终端主机安装软件白名单中的软件,安装其他软件属于违规行为

|

对于白名单中的软件,该软件属于必须安装类软件,而终端主机未安装该软件,则属于违规行为

|

对于白名单中的软件,该软件不属于必须安装类软件,而终端主机未安装该软件,则不属于违规行为

白名单+黑名单模式,检查必须安装的软件和禁止安装的软件

|

如果终端主机未安装白名单中的任一款软件,则属于违规行为

|

如果终端主机已经安装黑名单中的任意一款软件,则属于违规行为

|

如果终端主机已经安装白名单中的所有软件,并且没有安装黑名单中的任意一款软件,则不属于违规行为

网络安全工程师(白帽子)企业级学习路线

第一阶段:安全基础(入门)

第二阶段:Web渗透(初级网安工程师)

第三阶段:进阶部分(中级网络安全工程师)

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

学习资源分享

本文详细探讨了文件上传漏洞的产生原因、利用条件、原理,以及防御措施,包括前端和服务器端检测、权限管理、黑白名单策略和WAF防火墙的应用。同时介绍了webshell的概念和利用,以及网络安全工程师的学习路线和资源分享。

本文详细探讨了文件上传漏洞的产生原因、利用条件、原理,以及防御措施,包括前端和服务器端检测、权限管理、黑白名单策略和WAF防火墙的应用。同时介绍了webshell的概念和利用,以及网络安全工程师的学习路线和资源分享。

906

906

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?