根据Gartner 2024年度CIO技术优先级调研,78%的企业因远程办公暴露面失控导致过数据泄露事件(较2021年增长43%)。当企业微信/钉钉作为核心业务入口成为默认选择,其便利性背后潜藏三大合规与技术风险:身份泛化、端点失序、数据链路可观测性缺失。

基于零信任架构标准,深度解构如何在不改造现有系统的前提下,实现移动办公平台的深度安全加固。

01

深度威胁建模:

企微原生安全机制的技术盲区

身份认证体系脆弱性风险

• 认证凭证强度不足:员工采用弱密码及跨平台重复使用行为,致使攻击者可通过自动化撞库工具快速突破核心业务系统防护。

• 钓鱼攻击渗透高发:攻击者伪造与企业微信/钉钉高度相似的登录界面,通过社交工程诱导员工提交凭证,造成账号权限瞬时泄露。

终端设备管控失效风险

• 非受控终端接入:员工用私人手机(可能已越狱/装恶意软件)访问公司数据,导致恶意软件通过设备代理向内网渗透。

• 离职权限残留漏洞:员工离职后未及时回收历史访问凭证,离职人员仍可通过原设备非法接入敏感业务系统。

业务暴露面失控风险

• 网络边界过度开放:企业将OA、HR系统直接挂接在企业微信,公网暴露API接口与端口信息,黑客扫描即可定向攻击;

• 横向防控机制缺失:企业内部应用间缺乏二次认证与动态权限管控,攻击者突破单一入口后可快速横向窃取多系统数据。

02

零信任范式:

Linkup One

基于动态信任评估的防御重构

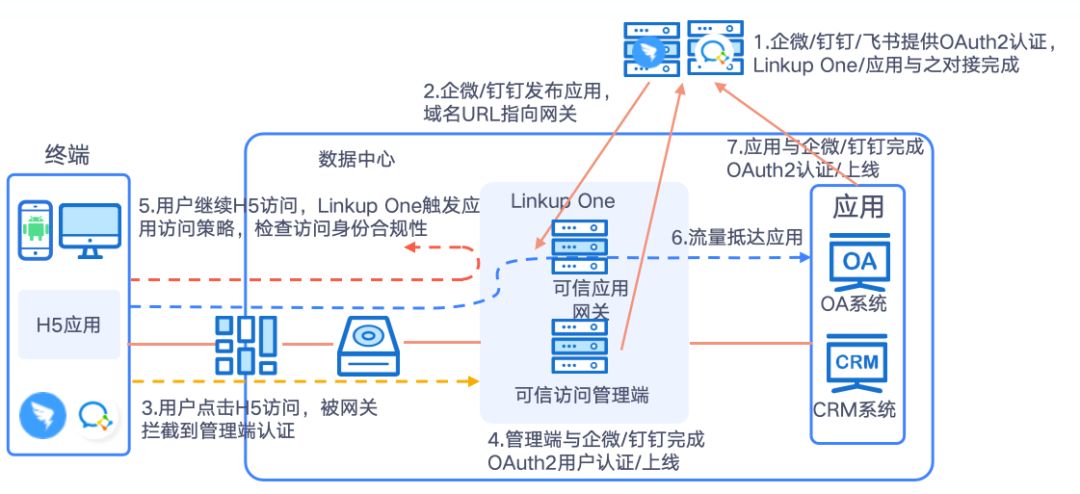

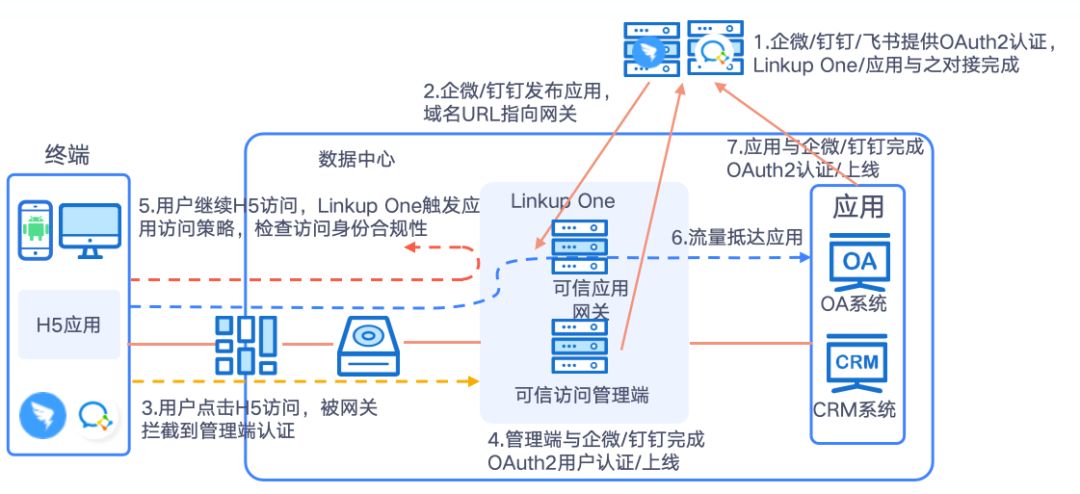

业务入口隐身防护体系

基于零信任网关重构访问路径,实现企业微信内嵌业务系统的深度安全隐匿:

◆

所有应用请求流量自动跳转至Linkup One零信任接入网关,彻底隐藏核心业务的真实服务器地址与端口信息;

◆

未授权终端无法探测实际网络拓扑,有效规避端口扫描、撞库攻击等针对性入侵行为。

实时可信接入管控机制

构建面向移动办公场景的动态安全屏障:

◆

公共网络接入时可以启用国密级加密隧道,确保企业微信跳转页面的每次点击均建立独立加密通道;

◆

终端设备安全状态检测,不符合条件的设备将立即阻断访问链路。

智能自适应权限管理体系

基于多维度风险评估的动态响应策略:

◆

异常访问行为智能识别:当监测到非工作时间访问敏感系统、跨地域高频登录等异常行为时,自动触发二次认证;

◆

终端丢失场景快速响应:管理员一键拉黑设备,秒级切断所有业务入口。

03

实证研究:

某连锁零售

企业

移动办公安全升级实践

业务现状与挑战

某全国连锁零售企业依托企业微信实现数百家门店与总部ERP系统实时联动,在提升运营效率的同时面临以下核心风险:

• 终端管控漏洞:一线员工使用私人设备接入企业应用,设备丢失或转交后仍存留业务数据访问权限;

• 数据泄露风险:曾发生员工使用已卸载企业应用的私人设备逆向还原数据缓存,导致经营机密外泄。

Linkup One安全加固策略

基于零信任架构构建轻量化防护体系:

• 智能身份绑定:Linkup One服务端将企业微信账号与员工设备信息动态关联,易连客户端通过「人-设备-权限」三位一体精准匹配后即可登录成功;

• 无感安全升级:通过标准协议与企业微信原生集成,实现ERP等核心系统零改造成本下的安全能力升级。

核心价值体现

• 精准访问控制:构筑"设备+身份"双因子验证体系,消除通过残余权限的数据泄露风险;

• 敏捷安全升级:仅用现有IT架构便完成防御体系改造,避免传统安全建设带来的业务中断;

04

客户价值洞察:

Linkup One赋能办公安全

“零”改造:Linkup One与企微/钉钉通过协议对接完成后,企微/钉钉作为统一入口访问代理应用,产品上线业务无需改造;

无感接入:Linkup One零信任轻量化设计让“任意人”在 “任意网络” 使用 “任意终端” 都可以 “无感” 接入;

安全合规:满足等保2.0对远程访问的身份鉴别+最小授权+全日志审计要求。

https://mp.weixin.qq.com/s/pbKqTncfAjkLZN96rii5RA

1402

1402

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?