文章目录

前言

之前我们学习了Http协议,也试着做了一个HttpServer。所以对于Http我们也有了一个比较清晰的认识。

一、Https协议

之前我们在实现一个HttpServer的时候,我们所做的网络传输的数据都是没有任何加密的。

不做任何加密会有什么风险?

- 一旦被拦截,里面的数据一览无余。

- 可以劫持报文数据,将报文数据做篡改。

Https也是⼀个应用层协议,是在Http协议的基础上引⼊了⼀个加密层。

截止到目前,我们现在浏览的大部分网站都是采用Https协议,http协议正在逐步隐退。

二、常见的加密方式

对称加密

• 采用单钥密码系统的加密方法,同⼀个密钥可以同时用作信息的加密和解密,这种加密方法称为对称加密,也称为单密钥加密,特征:加密和解密所用的密钥是相同的。

• 常见对称加密算法(了解):DES、3DES、AES、TDEA、Blowfish、RC2等。

• 特点:算法公开、计算量小、加密速度快、加密效率高。

对称加密其实就是通过同⼀个"密钥",把明文加密成密文,并且也能把密文解密成明文。

⼀个简单的对称加密,按位异或。

非对称加密

需要两个密钥来进行加密和解密,这两个密钥是公开密钥(public key,简称公钥)和私有密钥(private key,简称私钥)。

• 常见非对称加密算法(了解):RSA,DSA,ECDSA。

• 特点:算法强度复杂、安全性依赖于算法与密钥但是由于其算法复杂,而使得加密解密速度没有对称加密解密的速度快。

• 通过公钥对明文加密,变成密文

• 通过私钥对密文解密,变成明文

也可以反着用

• 通过私钥对明文加密,变成密文

• 通过公钥对密文解密,变成明文

数据摘要&&数据指纹

• 数字指纹(数据摘要),其基本原理是利用单向散列函数(Hash函数)对信息进行运算,生成一串固定长度的数字摘要。数字指纹并不是一种加密机制,但可以用来判断数据有没有被篡改。

• 摘要常见算法:有MD5、SHA1、SHA256、SHA512等,算法把无限的映射成有限,因此可能会有碰撞(两个不同的信息,算出的摘要相同,但是概率非常低)。

• 摘要特征:和加密算法的区别是,摘要严格来说不是加密,因为没有解密,只不过从摘要很难反推原信息,通常用来进行数据对比。

怎么理解呢? 就像我们上一章将到的Cookie,现在很多企业所保存的Cookie内容其实是session ID, 既然我们要保证用户每一个人都必须保证唯一的session ID,我们就可以采用这种数据摘要的方式来生成用户的唯一session ID。

还有一种应用于云盘当中, 如果我们宿舍4个人都想要在云盘中保存一个教学视频,舍友A率先保存,花费了一个小时才上传到云盘。云盘服务器通过读取该视频二进制数据,生成一个唯一的摘要文件,存入到数据库中。

而当舍友B、C、D也想上传到云盘时,云盘会先读取计算机本地视频的二进制内容,通过同样的算法也生成一个摘要文件,而云盘只需要先上传这个摘要文件,再将它与数据库进行查找,如果找到,那就没有必要再存放一份相同的视频到它的服务器当中。 而是生成一个类似于软链接的文件,这样舍友B、C、D就成功实现秒传。

中间人攻击

Man-in-the-MiddleAttack,简称“MITM攻击”。

日常生活中我们进行网络通信并不是直接向服务器直接发送信息,而是先发送消息给路由器,路由器再发送给运营商,运营商再发给目标服务器。

所以在这里运营商和路由器就是中间人。

所以,如果我们不对数据进行加密的话,中间人可以将我们所传送的报文数据一览无余。

而如果中间人怀有恶意的话,中间人不一定就是运营商,也有可能是一些恶意的VPN,恶意的钓鱼WIFI,恶意的网络热点,恶意的钓鱼网站。就会导致你的隐私泄露或者报文数据被劫持篡改。

三、Https的加密历程

加密方法总是伴随着被破解->改进->被破解->改进…

所以Https在这样的历程中,有过这么几种加密方案。

方案1-只使用对称加密

因为对称加密是客户端和服务器需要约定好各自维护同一份密钥,但是对于客户端,客户端的秘钥是尽量不一样的,因为一旦客户端的秘钥都是相同的,黑客只需要破解一个客户端秘钥,就等于拿到了所有客户端的秘钥。

所以,这就需要服务器同时维护多个秘钥,会产生巨大的负担。且在维护关联关系也是十分麻烦。

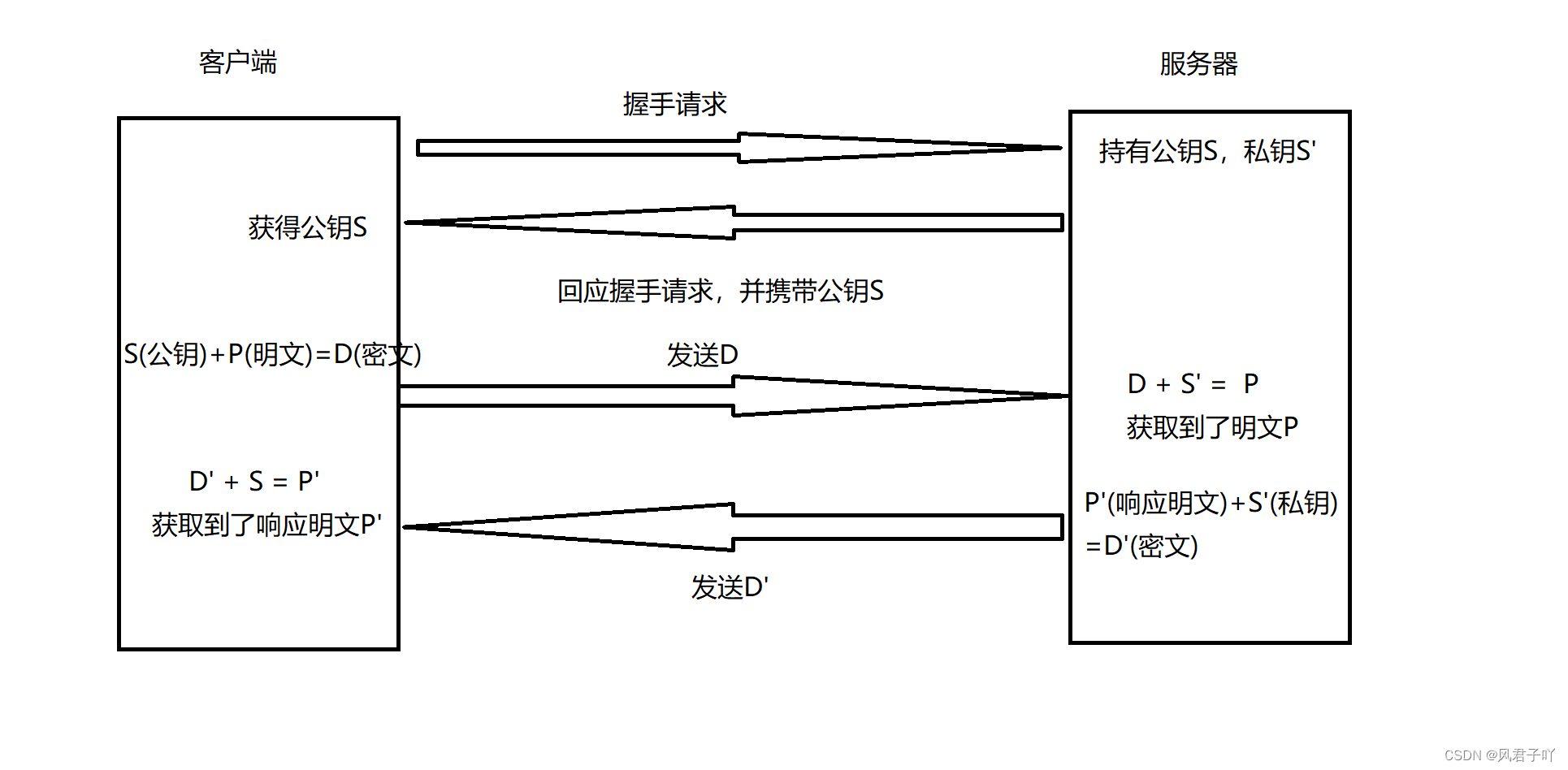

方案2-只使用非对称加密

非对称加密需要双方各自持有公钥和私钥,只使用非对称加密的方式,私钥一般都是由服务器来持有,公钥也是服务器在收到请求时,响应给客户端时发送过去的。

图示如下

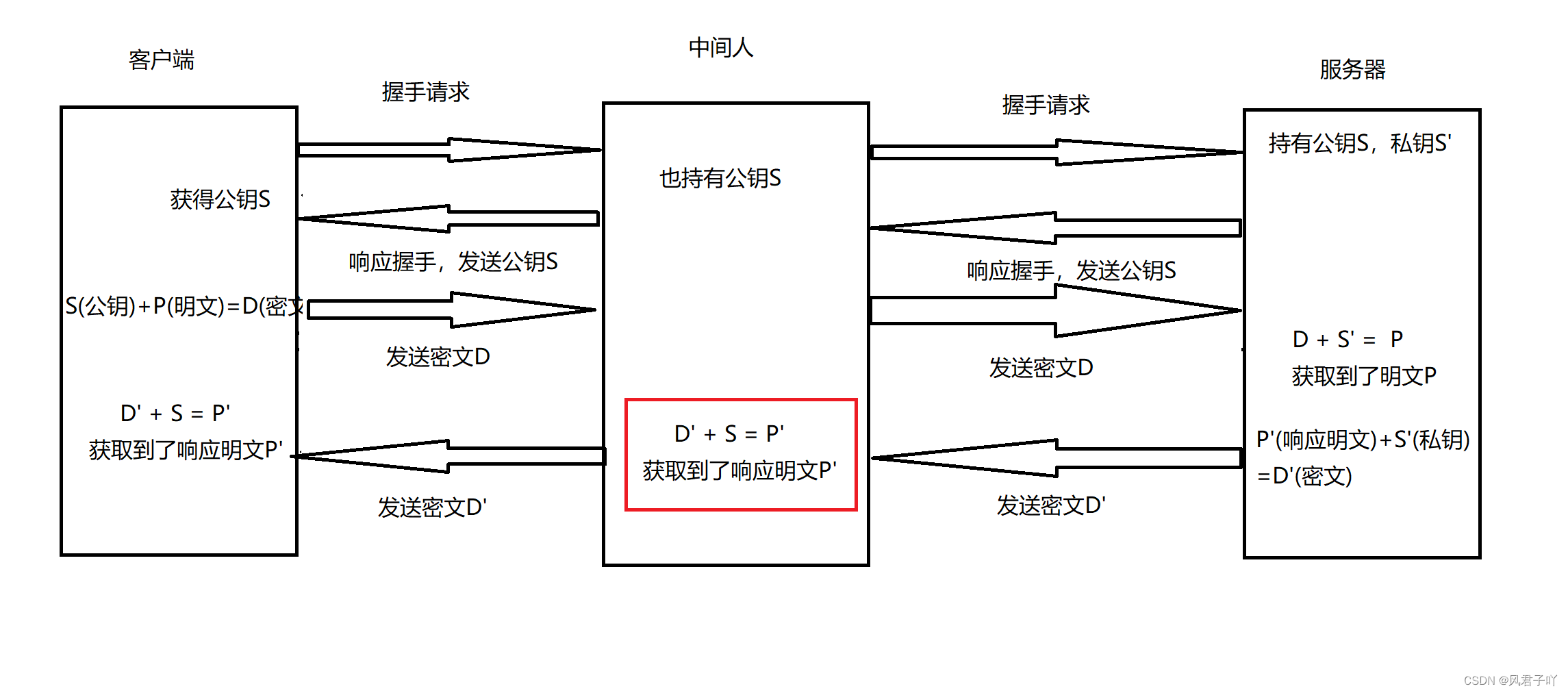

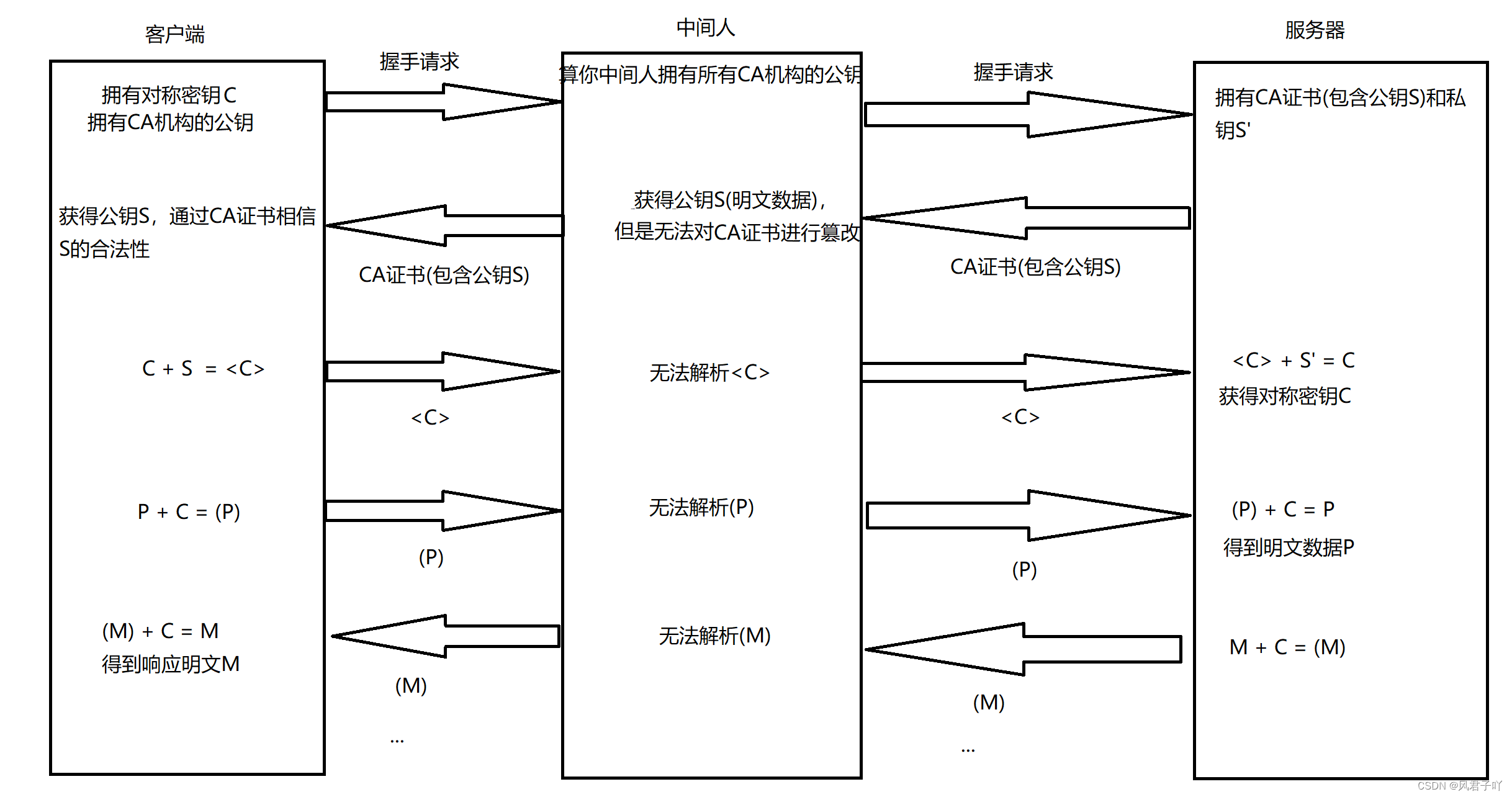

这就是客户单和服务器一次交互的流程。但是这并不安全,因为如果存在中间人,就会是这样。

中间人也能持有公钥S,且不能保证服务器发送给客户端的报文安全。

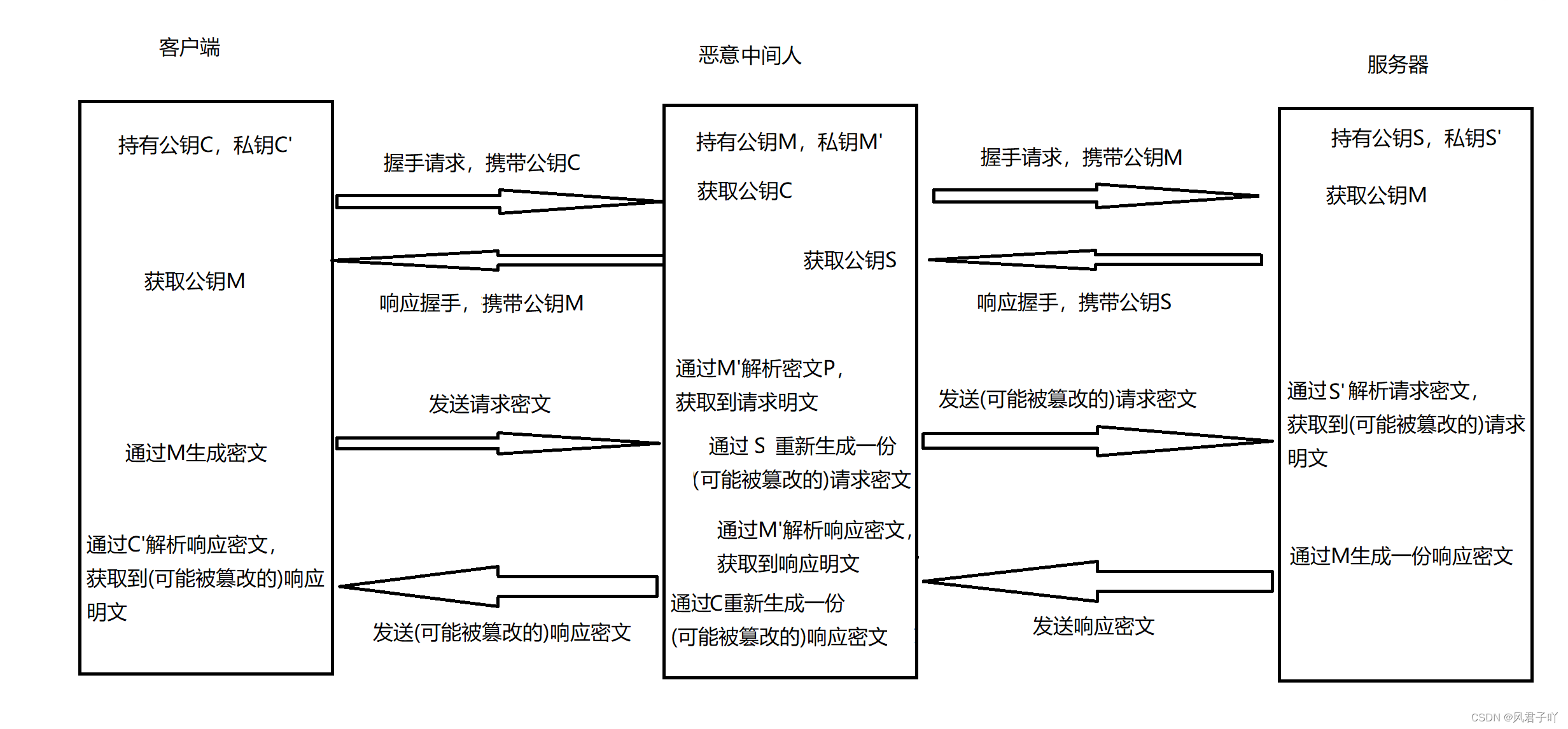

方案3-双方都使用非对称加密

-

服务端拥有公钥S与对应的私钥S’,客户端拥有公钥C与对应的私钥C’。

客户端和服务端交换公钥。 -

客户端给服务端发信息:先用S对数据加密,再发送。只能由服务器解密,因为只有服务器有私钥S’。

-

服务端给客户端发信息:先用C对数据加密,再发送。只能由客户端解密,因为只有客户端有私钥C’。

这种方案虽然可行,但是效率很低,而且也存在安全问题。

这里直接贴出有恶意中间人的图示。

这里的恶意中间人如果自己携带自己的公钥M和私钥M’,方案3就十分不安全。

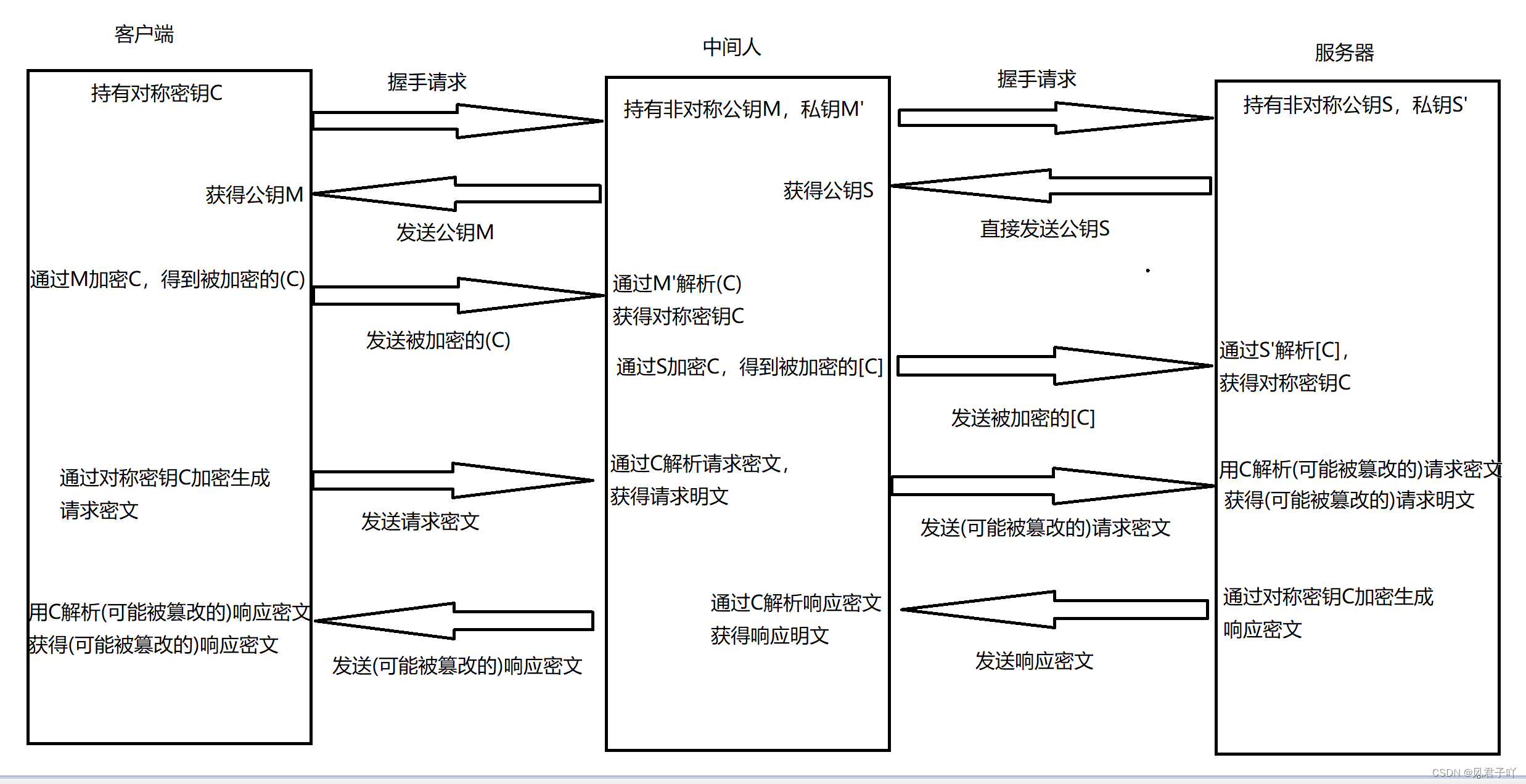

方案4-非对称加密+对称加密

方案4是针对于方案3 效率低下 的改进,但是也仍然存在和方案3 一样的安全问题。

上面写的四种方案,它们都具有安全及其他的问题,那么截止到现在,有没有设计出一个安全的方案来阻止黑客的攻击吗?

没有绝对的安全,但是现在已经有一种较为安全的方案了,它引入了一个安全证书的概念!

四、CA证书

以前我们在浏览网站的时候,就有可能看到过浏览器会提示,“当前网站的证书已过期” 的类似警告,现在我们就讲一讲CA证书是什么,他是怎么保证我们https数据传输的安全呢?

其实对于方案四,方案四已经是一个比较完善的方案了,它不安全的地方就在于,无法判断服务端发来的公钥是否是合法的! 所以CA证书就是用来保证其公钥的合法性,让中间人无计可施!

什么是CA证书

为了颁发证书,所以世界的互联网大佬们就需要一个权威机构来颁发,而这个机构就叫作CA机构。

服务端在使⽤HTTPS前,需要向CA机构申领⼀份数字证书,数字证书⾥含有证书申请者信息、公钥信息等。服务器把证书传输给浏览器,浏览器从证书⾥获取公钥就行了,证书就如⾝份证,证明服务端公钥的权威性。

CA证书的合法性

我们申请CA证书,需要准备三样东西。

- 你需要生成公钥和私钥(私钥不需要交给CA机构)。

- 你的域名,你的申请人(法人),公钥提交给CA机构。

- 一份.csr的文件

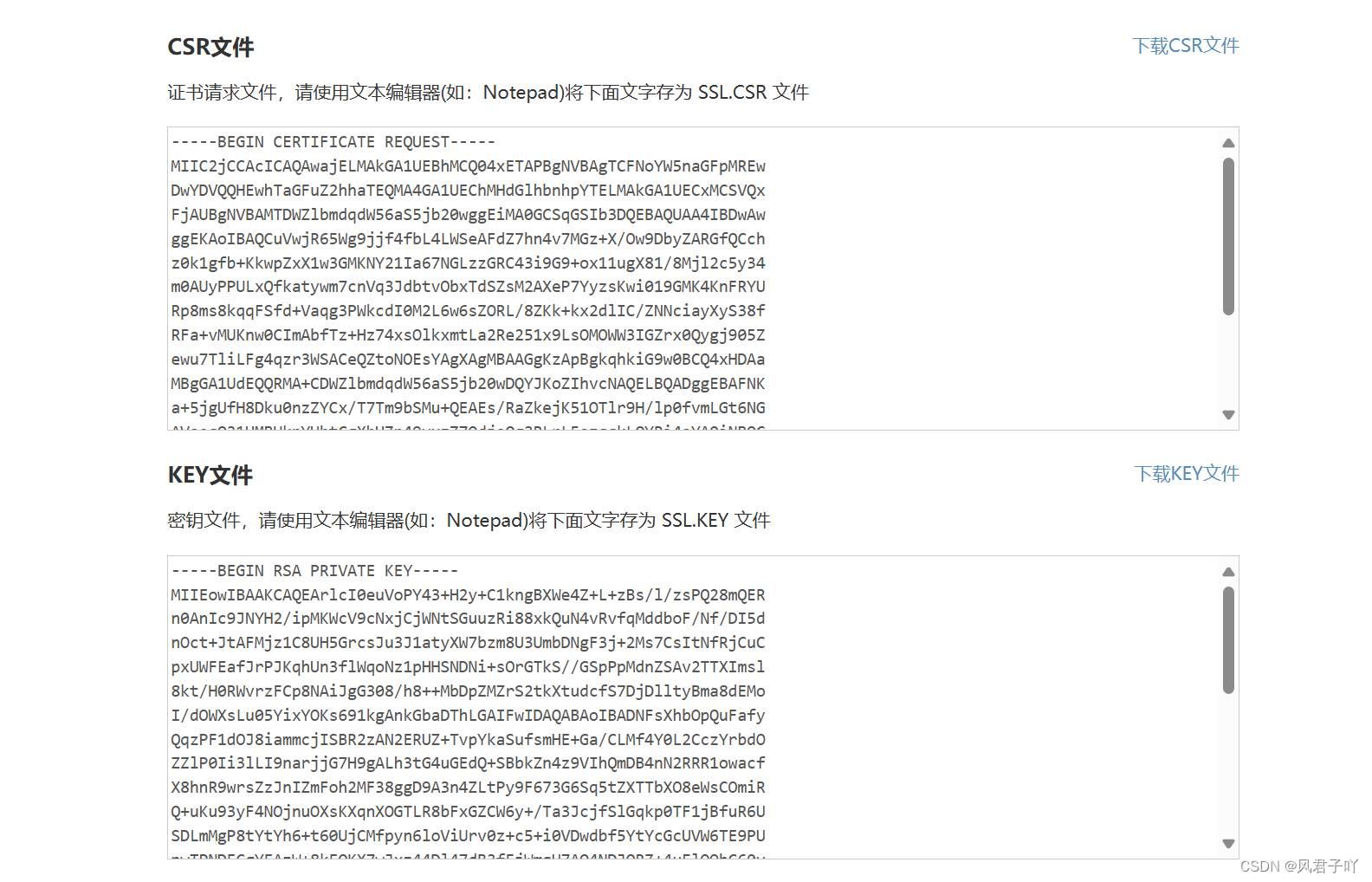

如何生成.csr的文件

https://myssl.com/csr_create.html

该网站可以生成一份.csr的文件,我们来看看生成.csr的文件需要什么?

它会生成一个证书请求文件(包含了你的公钥)和私钥文件。

当你向CA提交了一份CSR文件之后,后续还有更多认证手续,所以是可以保证这个证书颁发下来,就一定是跟这个企业绑定在一起的,如果后续出现了使用合法证书来做违法的事情,可以直接追究到该企业!

能否伪造证书?

不可能! 至于为什么,我们需要了解证书是怎么构成的。

CA证书的形成,其实就是数据签名。

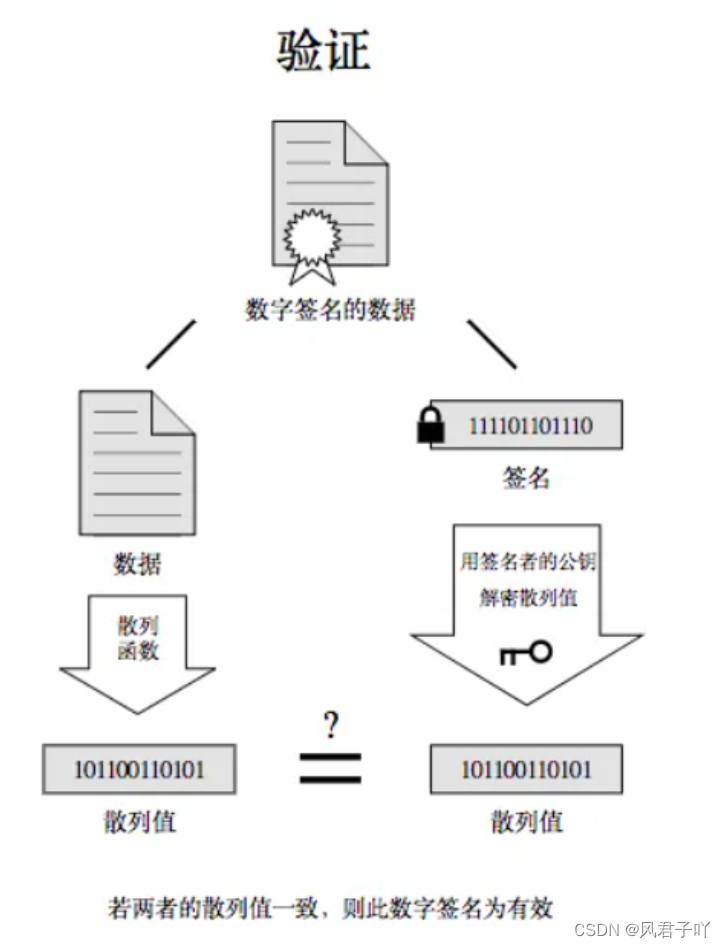

里面的明文数据,包含了签发机构,有效时间,域名,申请人,公钥等信息,通过哈希算法形成一个散列值,然后CA机构再使用它的私钥对这个散列值进行加密,最后得到的就是签名。

签名与明文信息相组合,就是一个证书的全部内容。

签名的作用

之前我们又讲过数据摘要/数据指纹,这里的散列值就是作为数据指纹,作为的是明文信息的指纹。

一旦明文数据被篡改,之前我们讲数据摘要时讲过,只要文件内容有一点点不同,其通过md5等摘要算法形成的数据摘要都会有巨大偏差,且重复性极低。 这就保证了,只要签名或者明文数据其一被篡改,通过比对数据摘要,就可以发现被篡改。

可是这里的签名是被CA机构加密过的,我们如何解密拿到这个数据指纹呢? 浏览器会内置所有CA机构的公钥,它会根据明文数据中的签发机构来决定使用何种公钥。 有了公钥我们就可以的到明文数据的数据指纹。 浏览器再通过将明文信息使用同种摘要算法就可以得到数据摘要,再与签名解密后的数据摘要进行对比。

能否掉包整个CA证书呢?

可是可以,但是没人这么干

首先,只有CA机构才能发布CA证书,因为CA证书需要使用CA机构的私钥来完成加密。

其次,经过CA机构的层层认证手续,能认证成功的大部分都是合法机构,证书都包含了相关申请人,企业的信息,如果你真的用CA证书这么干,叔叔第二天就找上门来了。

再者,你的CA证书的明文信息里也是包含了域名的,只需要对比一下浏览器访问的网站和CA证书中的域名是否一致,就可以知道这个CA正式是否被掉包了。

五、最终方案

有了CA证书,我们就可以在方案四的基础上进行改动,我们服务器不再是在握手阶段向客户端直接发送公钥,而是转而发送CA证书,CA证书中就包含了公钥。

这种方案基本已经可以避免MITM攻击,相对来讲客户端与服务器之前的通信已经是安全的了。

但是客户端与服务器的通信安全不能代表HTTPS整套协议就完全安全了

如果我的客户端就是黑客呢?

如果我的客户端就是黑客,而且黑客还想方设法得到了所有CA机构的公钥,那么黑客就可以看到服务器发来的所有原始保温数据,可以针对该服务器的报文数据的风格样式(也有可能是服务器自己的一套加密算法)进行不断分析。

这种就避免不了,因为CA机构的公钥其实也算是公开的,这就需要服务器自己再来写一套加密算法来保证自己的数据安全。

4220

4220

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?