题目地址:第二章 日志分析-apache日志分析 · 玄机 - EDISEC

本次靶场要求提供的flag如下:

- 提交当天访问次数最多的IP,即黑客IP:

- 黑客使用的浏览器指纹是什么,提交指纹的md5:

- 查看index.php页面被访问的次数,提交次数:

- 查看黑客IP访问了多少次,提交次数:

- 查看2023年8月03日8时这一个小时内有多少IP访问,提交次数:

Flag1

提交当天访问次数最多的IP,即黑客IP

题干提示是apache日志分析,那么直入主题进入到apache日志目录,提取aceess.log日志

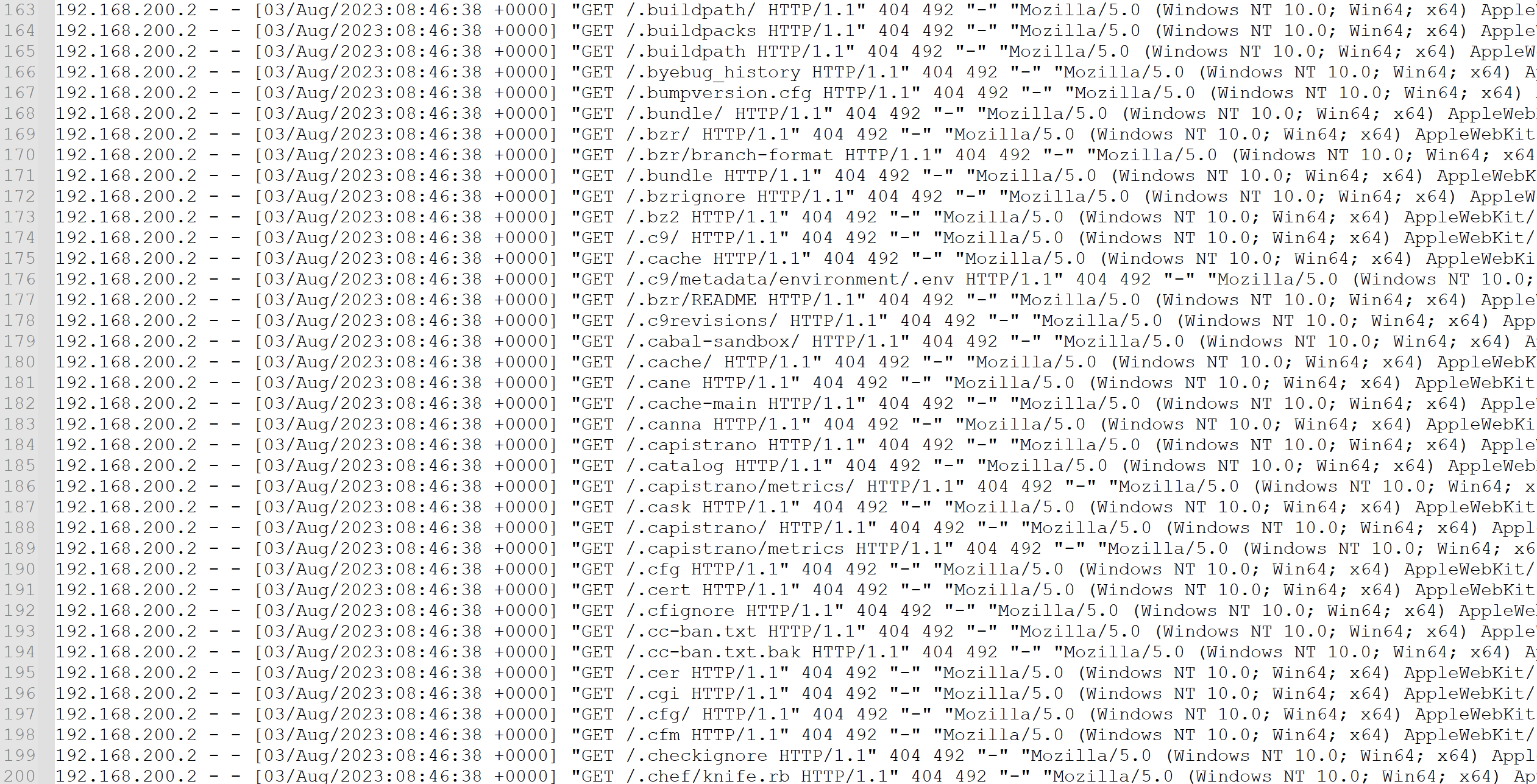

我先将日志提取到了自己的个人电脑,粗略查看了下访问内容,主要是目录爆破攻击

根据题目要求获取当天访问次数最多的IP,通过下面的指令可以快速筛选并统计

cat access.log.1 | awk '{print $1}' | sort | uniq -c | sort -nr

可以看到最多的一个IP访问了6555次,这爆破用的字典还挺大,提取IP得到第一个flag

flag{192.168.200.2}

Flag2

黑客使用的浏览器指纹是什么,提交指纹的md5

在日志中复制192.168.200.2对应的浏览器指纹,然后md5加密就可以得到flag

flag{2d6330f380f44ac20f3a02eed0958f66}

Flag3

查看index.php页面被访问的次数,提交次数

查询日志文件中的/index.php路径访问记录并统计次数就行了

grep "/index.php" access.log.1 | wc -l

看了下日志,访问的index.php资源都不一样,统计的只是单纯爆破的某个路径里面携带index.php这个路径而已,说实话没什么意义

统计出来是27,拿到flag

flag{27}

Flag4

查看黑客IP访问了多少次,提交次数

就获取flag1时使用的那条指令,也可以统计IP访问次数

cat access.log.1 | awk '{print $1}' | sort | uniq -c | sort -nr

根据统计知道访问了6555次,拿到flag

flag{6555}

Flag5

查看2023年8月03日8时这一个小时内有多少IP访问,提交次数

注意看题干,这一题统计的是指定时间内有几个IP访问,而不是有多少日志

通过下面的指令快速筛选IP,筛选结果中::1表示IPv6中的一个特殊地址,它被称为“回环地址”(loopback address),用于指向本机,类似于IPv4中的127.0.0.1

grep "03/Aug/2023:08" access.log.1 | awk '{print $1}' | sort | uniq -c | wc -l

最终统计出来是有5个IP

flag{5}

1333

1333

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?