前段时间遇到一个挺有意思是的题目,用到了padding oracle attack的相关知识,于是恶补了一下padding oracle attack相关内容,本着取之于民用之于民同时也可以方便自己以后复习的心态,我决定整理一下这几天的所学所得,也算是留下点什么hhh。

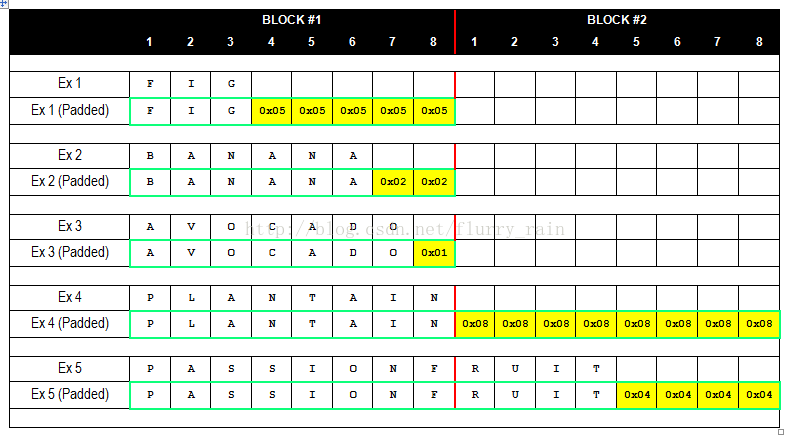

前一篇介绍了CBC模式,了解到在进行加密前需要对待加密的内容进行分组,以AES为例,需要把待加密内容每十六字节分为一组,但如果待加密内容不能被16整除,最后一组分组不够16位该怎么办呢?这时候就需要进行填充,凑足16位,填充要遵循一定的规则标准,以AES为例,使用的是PKCS #7,因为AES的块大小是16字节,但填充完成方式与PKCS#5填充完全相同,所以这里我们介绍一下PCKS #5的填充标准。

分组密码Block Cipher需要在加载前确保每个每组的长度都是分组长度的整数倍。一般情况下,明文的最后一个分组很有可能会出现长度不足分组的长度:,如下图:

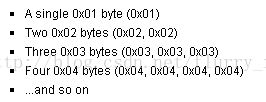

这个时候,普遍的做法是在最后一个分组后填充一个固定的值,这个值的大小为填充的字节总数。即假如最后还差8个字符,则填充0×08,填充八个,如下图:

需注意,即便待加密内容正好能被分组密码长度整除,例如采用AES算法可以被16整除,仍需填充16个0x10。

以上,便是对PKCS #5的简要介绍,16字节的AES采用的是PKCS #7,只是分组长度不一样,填充的规则基本一样。

3112

3112

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?