使用frp中的xtcp映射穿透指定服务实现不依赖公网ip网速的内网穿透p2p

通过frp实现内网client访问另外一个内网服务器

管理员

- 1)配置公网服务端frps

- 2)配置内网服务端frpc

Ubuntu

配置公网服务端frps

配置frps.ini

[common]

# 绑定frp穿透使用的端口

bind_port = 7000

# 使用token认证

authentication_method = token

token = xxxx

./frps -c frps.ini启动

配置service自启(可选)

/etc/systemd/system/frps.service

[Unit]

# 服务名称,可自定义

Description = frp server

After = network.target syslog.target

Wants = network.target

[Service]

Type = simple

# 启动frps的命令,需修改为您的frps的安装路径

ExecStart = /root/frp/frps -c /root/frp/frps.ini

[Install]

WantedBy = multi-user.target

systemctl start frps.service启动服务

systemctl enable frps设置自启

配置内网服务端frpc

配置frpc.ini

[common]

# 公网ip

server_addr = xx.xx.xx.xx

server_port = 7000

token = xxxx

[test_p2p]

type = xtcp

sk = yyyy

local_ip = 127.0.0.1

local_port = 7890

./frpc -c frpc.ini启动

配置service自启(可选)

/etc/systemd/system/frpc.service

[Unit]

# 服务名称,可自定义

Description = frp client

After = network.target syslog.target

Wants = network.target

# After = network.target

[Service]

Type = simple

# 启动frps的命令,需修改为您的frps的安装路径

ExecStart = /home/user/software/frp/frpc -c /home/user/software/frp/frpc.ini

Restart= always

RestartSec=60

[Install]

WantedBy = multi-user.target

systemctl start frpc.service启动服务

systemctl enable frpc设置自启

使用者

frpc.ini

[common]

server_addr = xx.xx.xx.xx

server_port = 7000

token = xxxx

[test_p2p_visitor]

type = xtcp

# xtcp 的访问者

role = visitor

# 要访问的 xtcp 代理的名字

server_name = test_p2p

sk = yyyy

# 将远程端口映射为本地对应的端口

bind_addr = 0.0.0.0

bind_port = 9998

# 当需要自动保持隧道打开时,设置为 true

keep_tunnel_open = true

# 每小时尝试打开隧道的次数

max_retries_an_hour = 8

# 重试打开隧道的最小间隔时间,单位: 秒

min_retry_interval = 90

./frpc -c frpc.ini启动

配置完成后与当前client相同内网的都能通过当前client的ip:9998访问另外一个内网服务器7890服务

配置service自启(可选)

/etc/systemd/system/frpc.service

[Unit]

# 服务名称,可自定义

Description = frp client

After = network.target syslog.target

Wants = network.target

# After = network.target

[Service]

Type = simple

# 启动frps的命令,需修改为您的frps的安装路径

ExecStart = /home/user/software/frp/frpc -c /home/user/software/frp/frpc.ini

Restart= always

RestartSec=60

[Install]

WantedBy = multi-user.target

systemctl start frpc.service启动服务

systemctl enable frpc设置自启

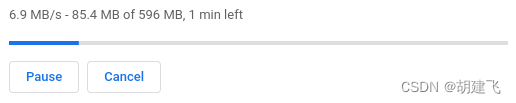

效果

公网服务器为1M的带宽,代理下载理论125kb/s,通过xtcp实现6.9MB/s

文章详细介绍了如何通过frp工具,利用xtcp模式实现内网穿透,包括管理员如何配置公网服务端frps和内网服务端frpc,以及使用者如何配置frpc以实现内网Client间的服务访问。通过这种方式,即使在低带宽的公网环境下,也能实现高效的数据传输,如示例中1M带宽下达到6.9MB/s的速度。

文章详细介绍了如何通过frp工具,利用xtcp模式实现内网穿透,包括管理员如何配置公网服务端frps和内网服务端frpc,以及使用者如何配置frpc以实现内网Client间的服务访问。通过这种方式,即使在低带宽的公网环境下,也能实现高效的数据传输,如示例中1M带宽下达到6.9MB/s的速度。

6249

6249

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?