探索特权世界:Aced - 精准解析Active Directory权限的利器

去发现同类优质开源项目:https://gitcode.com/

在网络安全领域,特别是对Windows域环境的安全审计中,理解并控制Active Directory(AD)中的权限分配至关重要。今天,我们要向你推荐一个开源工具——Aced,它是一款专为精准查询和解析单一AD主体的DACL(Discretionary Access Control List)设计的工具。通过Aced,你可以快速发现目标账户上的有趣且允许的访问权限,并将这些数据转化为可操作的洞察。

1、项目介绍

Aced是一个轻量级的Python工具,它可以识别和解析针对特定AD用户的直接访问权限,包括授予的特殊权限。同时,它集成了pyldapsearch的日志功能,可以本地记录目标用户的LDAP属性,然后由BOFHound解析并导入到BloodHound中,进一步构建潜在的权限提升路径。

2、项目技术分析

Aced利用了Python的pyldap库来与AD服务器进行交互,支持LDAP和LDAPS协议。它提供了灵活的认证方式,如使用明文密码、NTLM哈希或Kerberos进行身份验证。此外,Aced的独特之处在于它的定向查询方法,避免了"昂贵的LDAP查询",从而减少了被检测的风险。通过选择性地使用SMB进行主机名解析,Aced可在保持高效的同时降低网络活动的可见性。

3、项目及技术应用场景

- 安全审计:在大规模AD环境中查找可能的权限滥用或安全漏洞。

- 漏洞评估:评估单个用户的权限配置是否符合安全策略。

- 高价值目标保护:监控关键AD用户(如Domain Admins)的权限变更。

- 故障排除:了解用户为何拥有特定的权限或如何丢失权限。

4、项目特点

- 针对性强:仅针对单个目标,降低了噪音,提高了数据的精确度。

- 集成化:与BloodHound生态系统无缝对接,便于数据共享和攻击路径重建。

- 安全友好:最小化的网络痕迹和可选的非SMB解析模式,减少被检测的可能性。

- 灵活性:支持多种认证方式,适应不同的网络环境。

使用示例

└─# python3 aced.py -h

_____

|A . | _____

| /.\ ||A ^ | _____

|(_._)|| / \ ||A _ | _____

| | || \ / || ( ) ||A_ _ |

|____V|| . ||(_'_)||( v )|

|____V|| | || \ / |

|____V|| . |

|____V|

v1.0

Parse and log a target principal's DACL.

@garrfoster

使用: aced.py [-h] [-ldaps] [-dc-ip DC_IP] [-k] [-no-pass] [-hashes LMHASH:NTHASH] [-aes hex key] [-debug] [-no-smb] 目标

工具用于枚举Active Directory中单个目标的DACL

可选参数:

-h, --help 显示此帮助消息并退出

认证:

目标 [[域/用户名[:密码]@]<地址>

-ldaps 使用LDAPS而不是LDAP

可选标志:

-dc-ip DC_IP 域控制器的IP地址或FQDN

-k, --kerberos 使用Kerberos认证。从ccache文件(KRB5CCNAME)中获取基于目标参数的凭据。如果找不到有效的凭据,它将使用命令行中指定的凭据。

-no-pass 不要提示输入密码(对于-k很有用)

-hashes LMHASH:NTHASH

LM和NT哈希,格式是LMHASH:NTHASH

-aes hex key 用于Kerberos认证的AES密钥(128位或256位)

-debug 启用详细日志。

-no-smb 不通过SMB解析DC主机名。需要使用带有-dc-ip的FQDN。

通过简单的命令行参数,你就可以轻松启动Aced进行权限分析。

演示

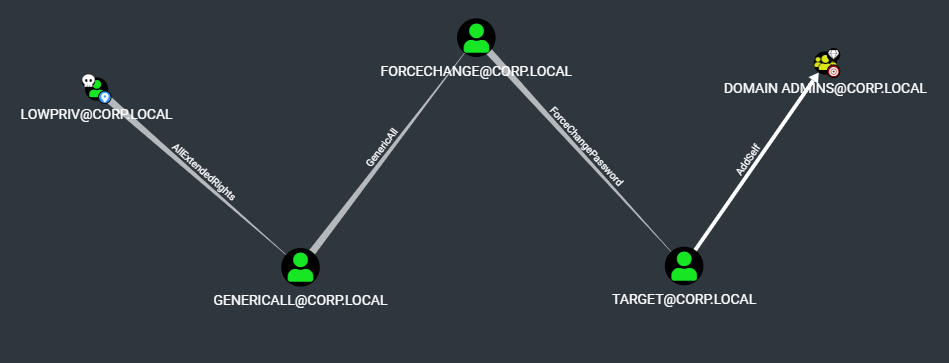

在提供的演示中,我们以corp.local\lowpriv的凭证登录,通过从Domain Admins开始的枚举,展示了如何找出一条潜在的权限提升路径。这种方法可以帮助安全专家迅速定位风险点,以便及时采取措施。

转换后的数据在BOFHound和BloodHound中的展示,使信息更加直观:

如果你负责维护或审计大型AD环境,或者只是想更深入了解Windows域的权限结构,Aced将是你的得力助手。立即加入这个社区,开始你的AD权限探索之旅吧!

去发现同类优质开源项目:https://gitcode.com/

872

872

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?