一、题目概述

这是一个典型的SQL注入挑战题,目标是通过构造恶意的SQL语句来绕过身份验证或获取数据库中的敏感信息。

二、解题步骤及思路

1. 找到数据交互点

- 步骤:首先,需要找到与数据库产生交互的页面或接口。通常,这可以通过提交登录表单、查询请求等方式实现。

- 思路:观察页面中的表单或链接,尝试输入一些测试数据,查看是否有数据库查询的结果返回。

2. 判断SQL注入类型

- 字符型注入:如果输入的数据被当作字符串处理,并且需要用引号闭合,那么可能是字符型注入。

- 数字型注入:如果输入的数据被当作数字处理,并且不需要引号闭合,那么可能是数字型注入。

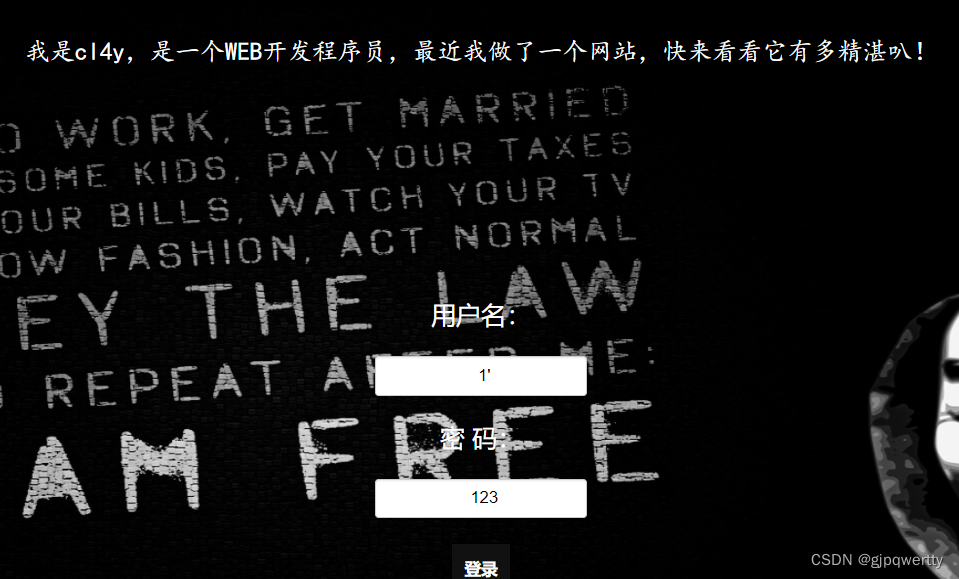

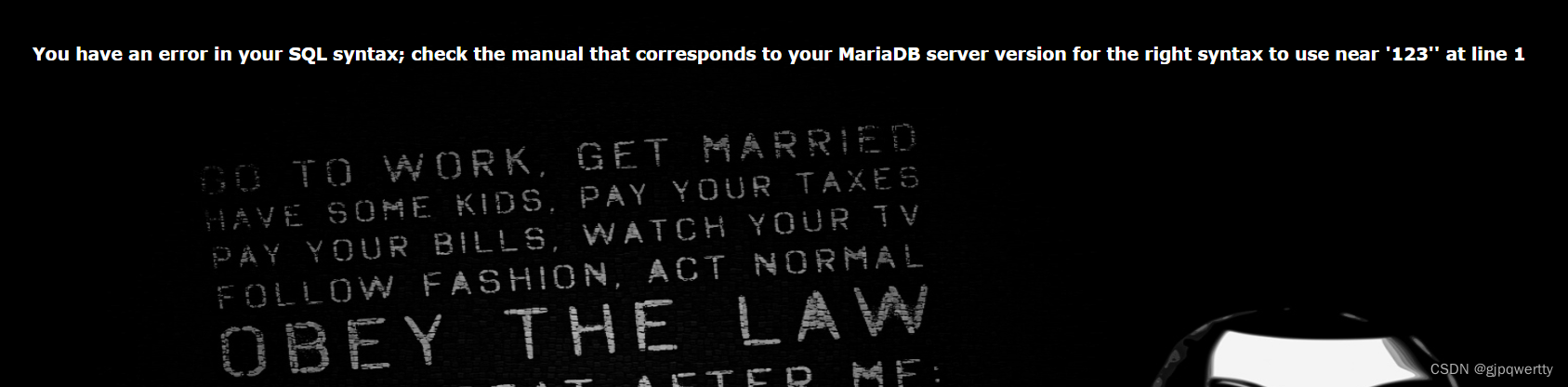

- 判断方法:可以通过输入特殊字符(如单引号'、双引号"、注释符--或#等)来观察应用程序的反应。如果输入单引号后页面报错,提示SQL语法错误,那么很可能是字符型注入。

3. 判断SQL语句闭合方式

- 方法:输入不同的闭合字符(如单引号'、双引号"等),观察应用程序的反应。如果输入某个字符后页面报错,且报错信息中包含了未闭合的引号,那么可以推断出SQL语句的闭合方式。

- 示例:输入用户名1'和密码123,如果页面报错,且报错信息中包含了未闭合的单引号,那么可以推断出SQL语句的闭合方式是单引号。

4. 进行SQL注入

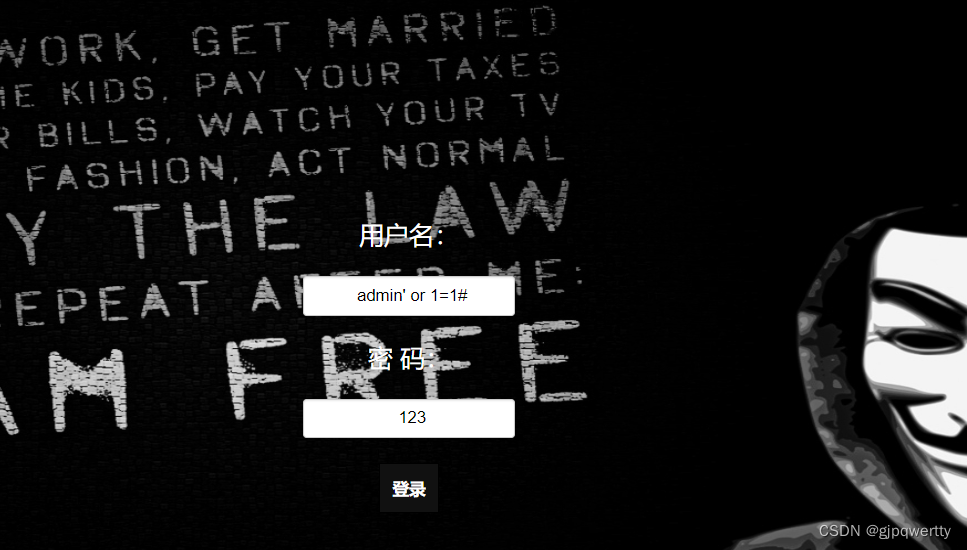

- 万能账号密码:在确定了SQL注入类型和闭合方式后,可以尝试使用万能账号密码进行注入。万能账号密码的原理是构造一个恒真的条件表达式(如or '1'='1),使得SQL查询始终返回真值,从而绕过身份验证。

- 联合查询注入:如果页面有显示位,可以尝试使用联合查询注入来获取数据库中的敏感信息。联合查询注入的原理是通过构造一个联合查询语句,将恶意SQL代码与正常的查询语句合并执行,从而获取额外的数据。

- 使用HackBar工具:HackBar是一个用于HTTP请求和响应分析的浏览器插件,可以方便地构造和发送恶意的HTTP请求。使用HackBar进行SQL注入时,需要注意对请求参数进行URL编码,以避免特殊字符被浏览器或服务器错误处理。

5. 获取Flag

- 步骤:在成功进行了SQL注入后,需要根据题目要求获取Flag。通常,Flag会被存储在数据库中的某个特定位置(如表名、列名等)。

- 思路:通过联合查询注入或其他SQL注入技巧,构造能够查询Flag所在位置的SQL语句,并提交给应用程序执行。然后,观察应用程序的响应结果,从中提取出Flag。

三、示例解题过程

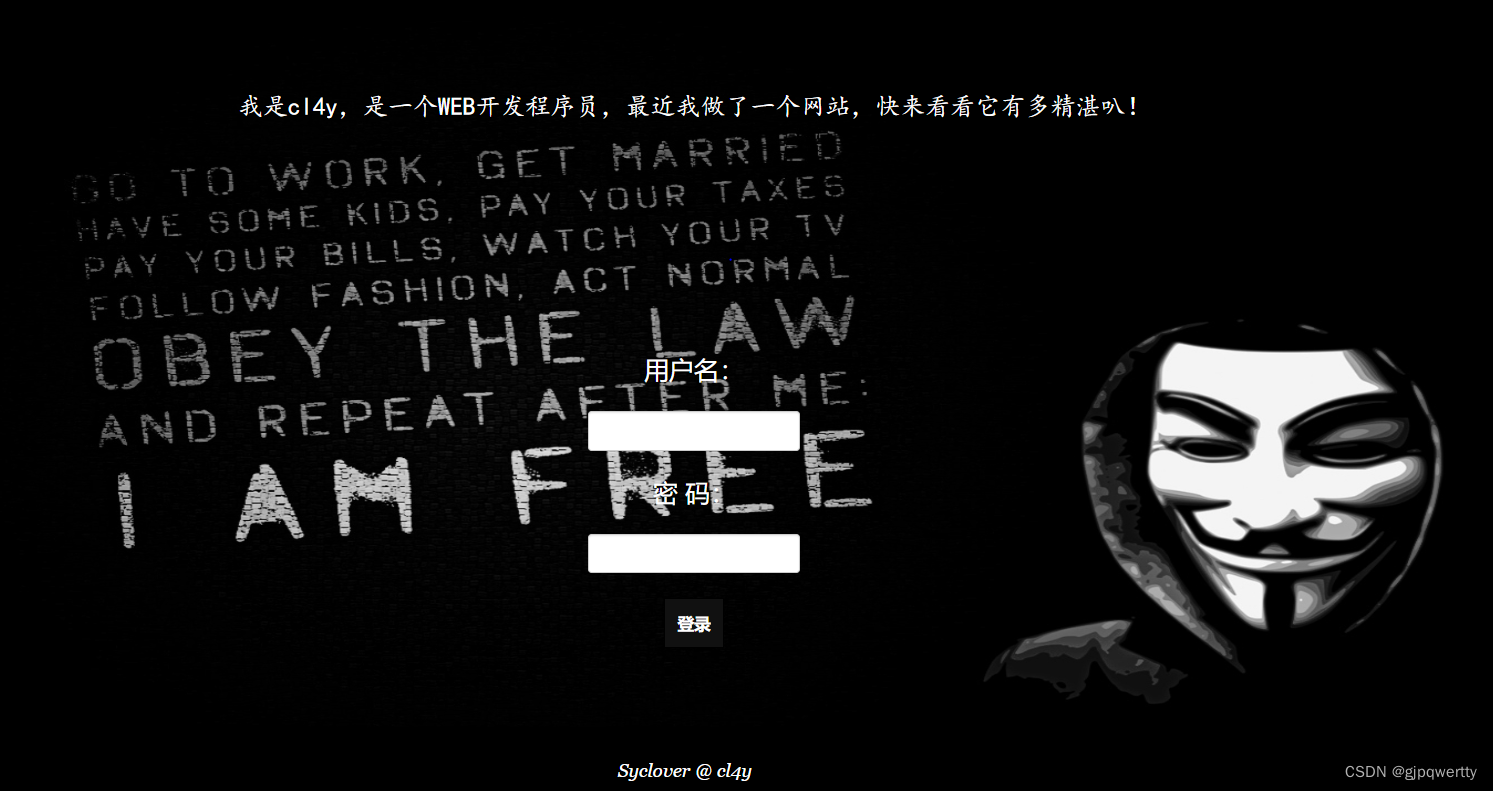

假设题目是一个登录表单,需要输入用户名和密码进行验证。

- 找到数据交互点:提交登录表单,观察是否有数据库查询的结果返回。

- 判断SQL注入类型:输入用户名1'和密码123,页面报错,提示SQL语法错误,推断为字符型注入。

- 判断SQL语句闭合方式:根据报错信息中的未闭合单引号,推断出SQL语句的闭合方式是单引号。

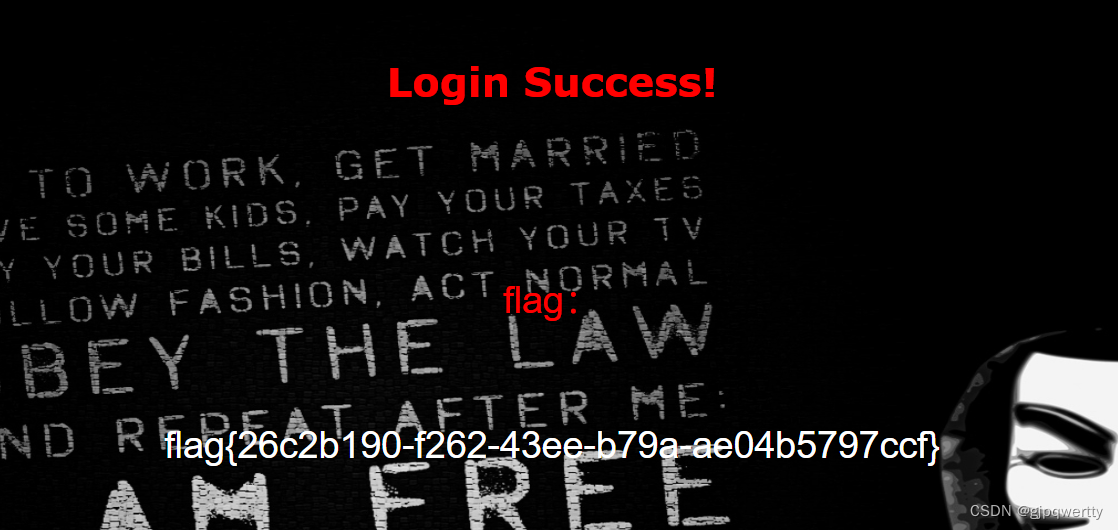

- 进行SQL注入:使用万能账号密码进行注入,如输入用户名admin' or 1=1#和密码任意值,成功绕过身份验证。猜测验证语句为:select * from table_name where username='admin' or 1=1#' and password ='xxx'。

- 获取Flag:flag{26c2b190-f262-43ee-b79a-ae04b5797ccf}

399

399

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?