汪汪队立大功 战队WRITEUP

- 战队信息

战队名称:汪汪队立大功

战队排名:11

- 解题情况

请粘贴战队排名截图和答题情况截图:

示例的操作流程:

“详细数据”→ “解题总榜”→“找到您所在队伍”→“截图”

(提交的时候请把下图替换为您队伍解题总榜上的排名截图)

- 解题过程

1 Vigenere

(题目序号 请参考解题总榜上面的序号)

操作内容:

维吉尼亚解密网站https://www.guballa.de/vigenere-solver

2 helloshark

(题目序号 请参考解题总榜上面的序号)

操作内容:

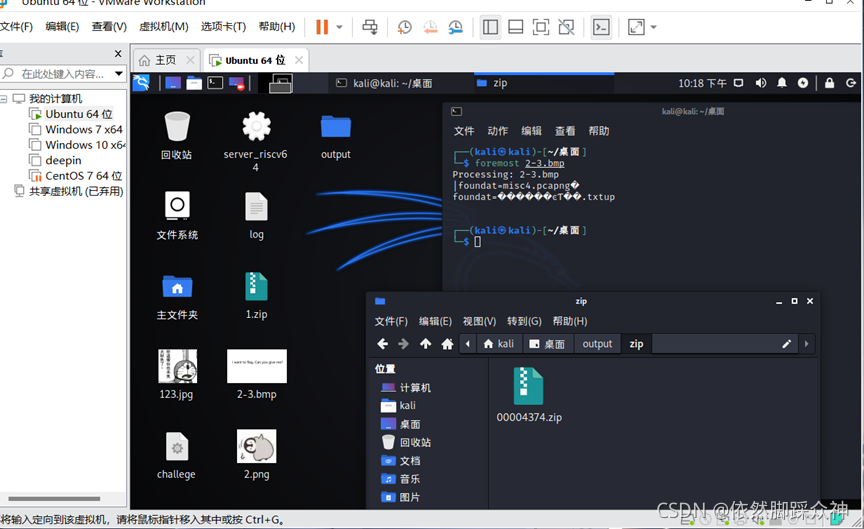

首先使用kali的foremost分离文件

然后发现此压缩包有密码,又根据压缩包里给出的提示推出图片隐写,接着我使用了stegSolve发现是lsb隐写

使用上面给出的password进行压缩包解密,得到流量分析文件,然后使用小鲨鱼流量分析软件

发现了这个,接下来追踪tcp流

靠眼力意外看见竖着写着个flag,将接下来竖着相同的字符输入了一遍,发现flag正确

flag值:

flag{a4e0a418-fced-4b2d-9d76-fdc9053d69a1}

3 secret_chart

(题目序号 请参考解题总榜上面的序号)

操作内容:

先将文件解压,用kali带的foremost分离出压缩包文件

打开后发现文件有加密

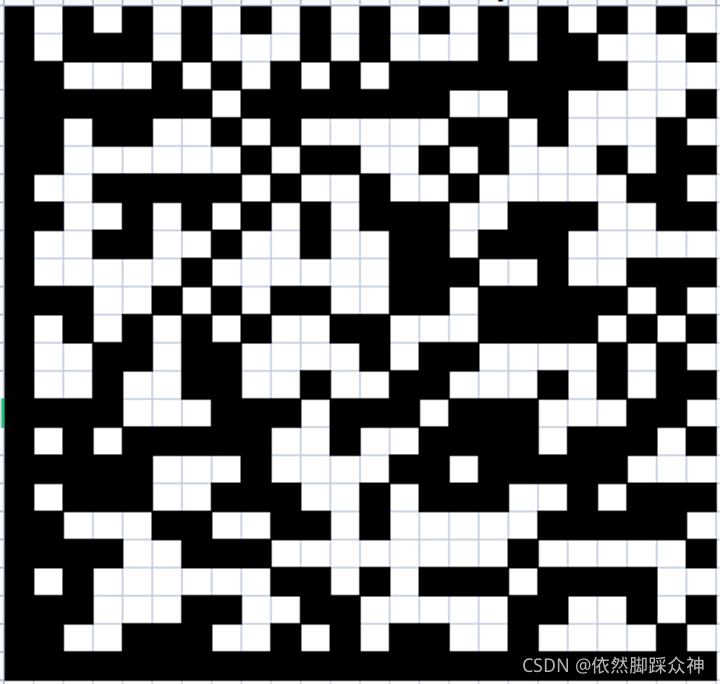

用软件暴力破解之后发现密码意外的爆出来了,打开文件夹得到了一个文档文件,分析一波之后,此文档有规律,我将1全部转为黑色

发现它很像二维码,于是我将5-10月份的全部拼在了一起

用苹果自带的扫码器扫描之后,得到了zfua{B3s1o9in1Nw0halUnofuNc0HM1}

提交之后发现不对,想起来前缀应该是flag,第一想到是凯撒,于是将此去凯撒解密,一直偏移到20,发现前缀变成了flag

flag值:

flag{H3y1u9ot1Tc0ngrAtulaTi0NS1}

本文记录了一支名为“汪汪队立大功”的战队在网络安全挑战赛中的解题过程,包括使用维吉尼亚解密、文件分离、压缩包解密、流量分析等技术手段,成功破解多个加密和隐藏信息,最终获取flag。解题涉及的技术包括密码学、文件恢复、流量分析和隐写术等。

本文记录了一支名为“汪汪队立大功”的战队在网络安全挑战赛中的解题过程,包括使用维吉尼亚解密、文件分离、压缩包解密、流量分析等技术手段,成功破解多个加密和隐藏信息,最终获取flag。解题涉及的技术包括密码学、文件恢复、流量分析和隐写术等。

1925

1925

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?