声明

本文是学习奇安信 2022年上半年网络安全应急响应分析报告. 而整理的学习笔记,分享出来希望更多人受益,如果存在侵权请及时联系我们

应急响应典型案例分析

2022年上半年奇安信安全服务团队共接到全国各地应急求助479起,涉及全国31个省(自治区、直辖市)、2个特别行政区,20余个行业,包括大中型政企机构、医疗卫生、事业单位等。发生的安全事件包括各种变种勒索病毒、挖矿木马、漏洞利用等不同事件类型,均不同程度地给大中型政企机构带来经济损失和恶性的社会影响。下面介绍5起2022年上半年典型的网络安全事件。

交通运输行业某客户遭遇恶意邮件传播应急事件处置

事件概述

2022年1月,奇安信安服团队接到交通运输行业某客户应急响应求助,公司Exchange服务器出现发送恶意邮件行为,希望对该事件进行分析排查处理。

应急人员抵达现场后对部署在外网的Exchange服务器进行排查,根据发送失败的恶意邮件内容,成功定位攻击源IP(x.x.x.114),通过威胁情报查询确认IP(x.x.x.114)为恶意IP。

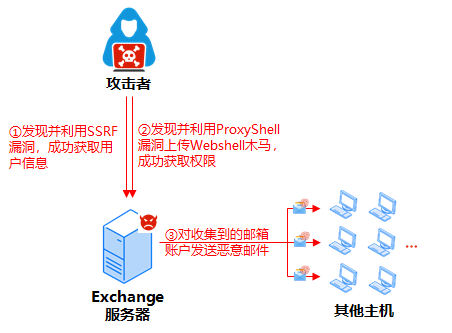

应急人员对Exchange服务器的IIS日志进行分析发现,存在大量ProxyShell漏洞(CVE-2021-34473、CVE-2021-31207、CVE-2021-34523)利用痕迹,继续跟踪发现,存在SSRF漏洞探测并利用成功记录。攻击者通过SSRF漏洞获取用户信息后,利用ProxyShell漏洞上传Webshell木马获取Exchange服务器权限,从而向其他邮箱账户发送大量恶意邮件。

经过一系列排查分析,应急人员确认本次事件是由于客户部署在外网的Exchange服务器存在SSRF漏洞,且未安装ProxyShell漏洞相关补丁,从而被攻击者利用,造成本次事件的发生。

防护建议

- 及时对服务器安装漏洞补丁,部署服务器安全防护系统;

- 邮件系统等高价值系统不要对外网开放,建议使用VPN,如业务需要开放外网则建议部署云WAF;

- 建议安装相应的防病毒软件,及时对病毒库进行更新,并且定期进行全面扫描,加强服务器上的病毒清除能力;

- 不要打开陌生人或来历不明的邮件,防止通过邮件附件的攻击,建议部署邮件威胁检测设备,有效检测钓鱼邮

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

631

631

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?