1.通过Jni_load 找到函数偏移

定位到jni_load 函数,跟踪函数sub_A654。如图

其中sub_2e1f4 是对app的签名进行验证,直接nop,sub_736B0 是通过jni调用java的okhttp类的一些方法。sub_7306 是动态注册的函数。

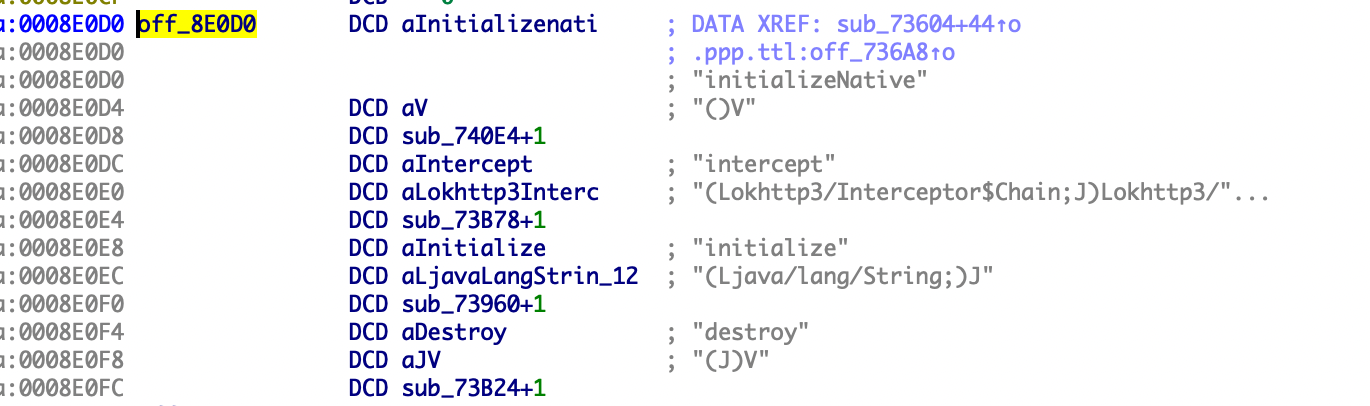

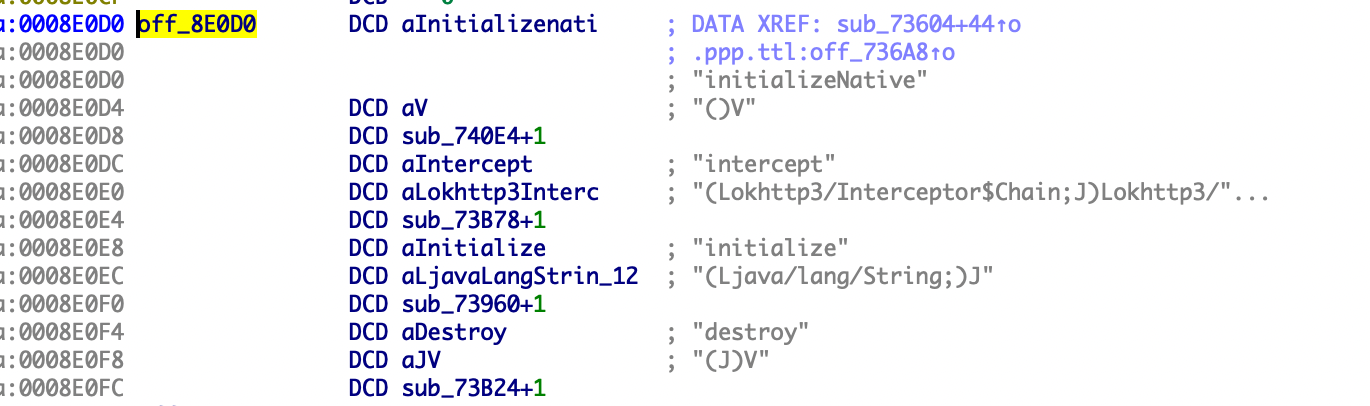

找到地址off_8E0D0,各个函数地址如图所示。

2、分析各个函数的作用

2.1 initializeNative函数

initializeNative函数是对jni调用java方法的一些类进行初始化

定位到jni_load 函数,跟踪函数sub_A654。如图

其中sub_2e1f4 是对app的签名进行验证,直接nop,sub_736B0 是通过jni调用java的okhttp类的一些方法。sub_7306 是动态注册的函数。

找到地址off_8E0D0,各个函数地址如图所示。

initializeNative函数是对jni调用java方法的一些类进行初始化

1185

1185

4475

4475

1493

1493

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?