一、抓包分析

首先下载app半次元,打开并抓取视频链接

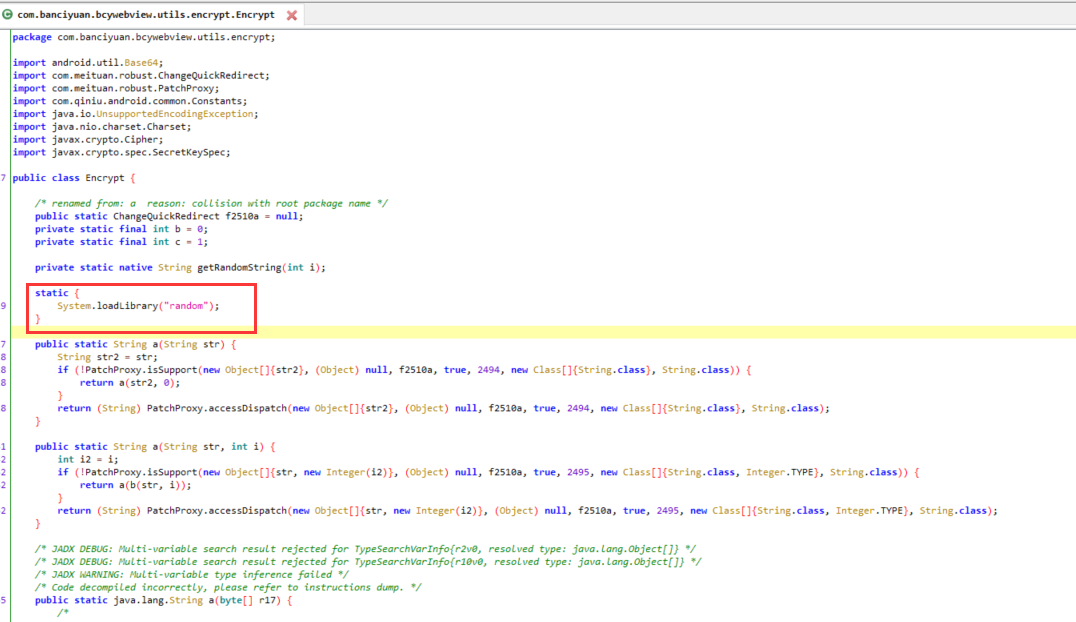

二、无需脱壳,用jadx-gui打开

分析加密参数

搜索关键字

一步一步往上推,就知道密钥在System.loadLibrary("random");

三、hook方法

上frida,hook md5

frida脚本如下

hook.js

Java.perform(function () {

console.log('HOOK Start!!!');

var Des3Encrypt = Java.use("com.banciyuan.bcywebview.utils.encrypt.Encrypt");//

console.log(Des3Encrypt);

/加密

Des3Encrypt.a.overload('java.lang.String').implementation = function (args1) {

console.log(&

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4332

4332

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?