钓鱼 - WinRAR捆绑图片和恶意程序并自动上线Cobalt Strike

环境准备

工具:Cobalt Strike、Winrar压缩工具、一张JPG图片

虚拟机IP:

【攻击机】Kali:192.168.232.128

【靶机】win7:192.168.232.144

情景:在钓鱼事件中,想要利用cs.exe木马上线cs,但是cs.exe命名太过于显眼,即使业余人员也会有防备心,本篇文章将cs.exe命名进行一定的隐藏,最终生成:猫咪exe.jpg

最终:伪装的jpg后缀 + 吸引眼球的图片内容 = 钓鱼中提高成功率

攻击步骤

一、CS木马制作

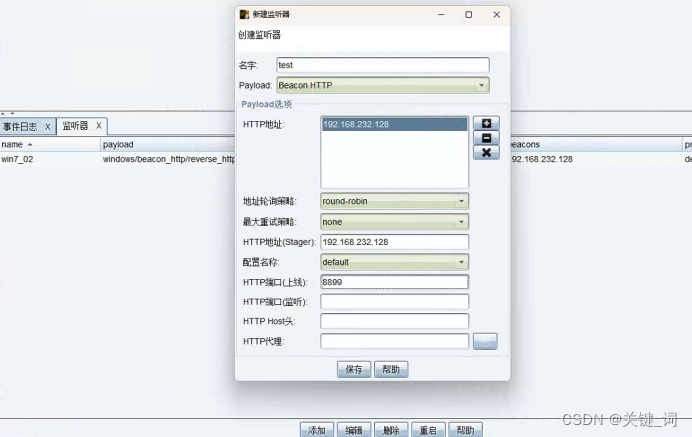

1、cs创建一个监听器

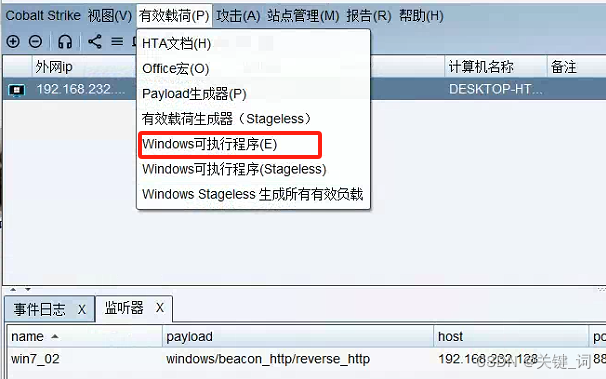

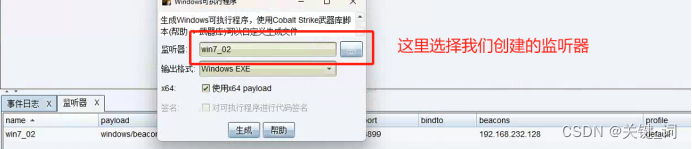

2、生成一个cs.exe执行文件

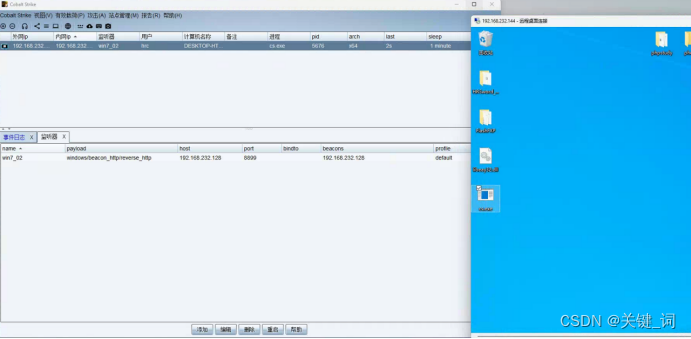

3、简单测试cs.exe可以成功上线,再进行后续的步骤

二、ico图标制作

1、访问网站:在线生成透明ICO图标——ICO图标制作,上传我们准备的JPG图片,选择512*512生成ico图标并生成。

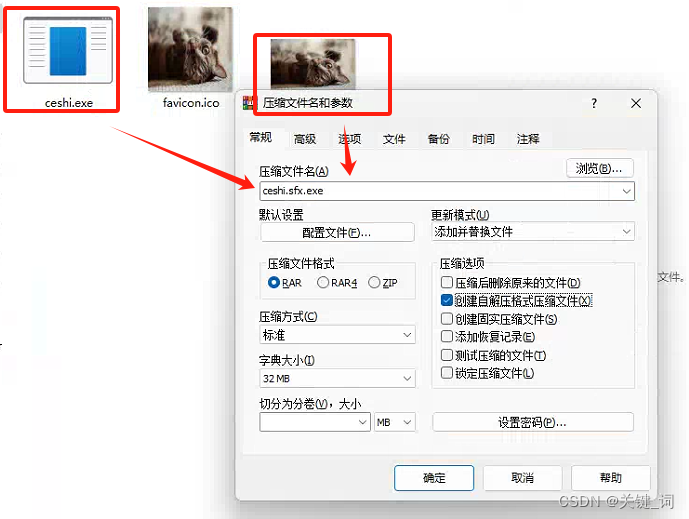

三、WinRAR压缩制作

1、将ceshi.exe和maomi.jpg添加到压缩文件...

2、勾选:创建自解压格式压缩文件

3、设置高级 - 自解压选项

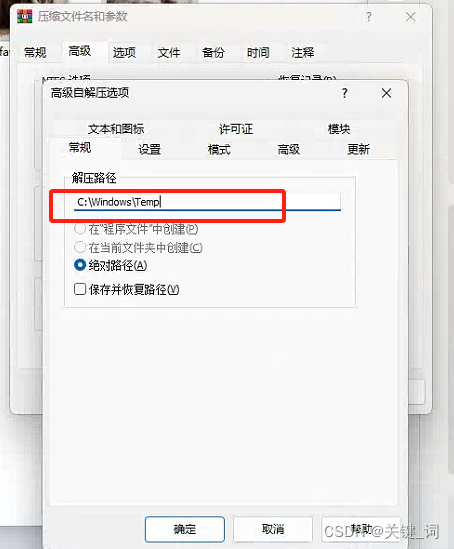

4、指定解压路径:C:\Windows\Temp

注意:ceshi.exe和maomi.jpg 会被解压到 C:\Windows\Temp

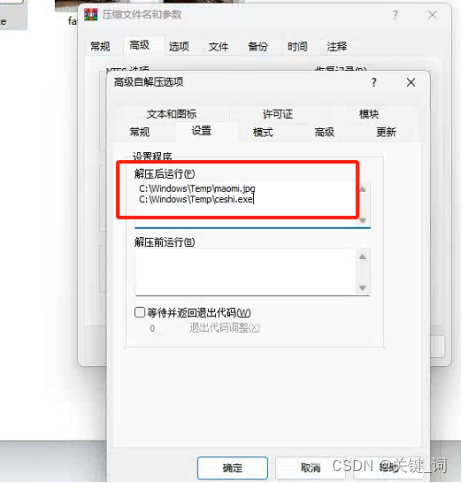

5、设置 - 解压后运行

C:\Windows\Temp\maomi.jpg

C:\Windows\Temp\ceshi.exe

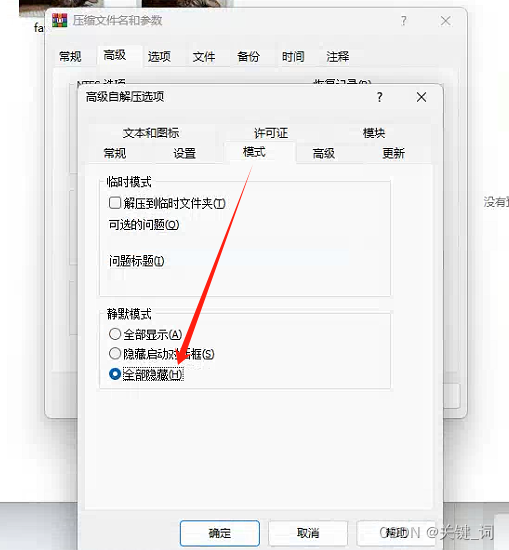

6、模式设置为静默方式 - 全部隐藏(H)

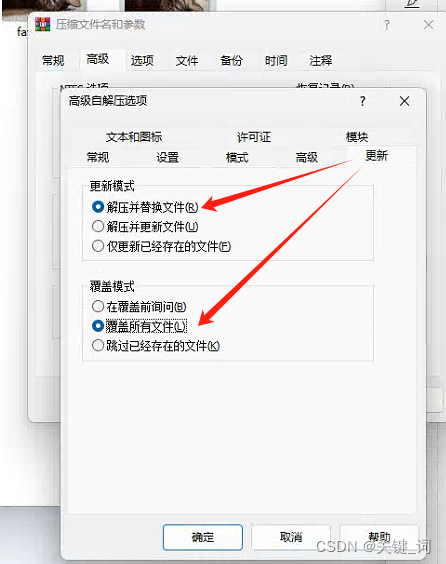

7、更新方式

多次解压可能会出现文件已经存在的情况,如果文件存在会询问用户。

建议选择覆盖所有文件或跳过已存在的文件。

覆盖:缺点是如果 exe 程序已经运行那么覆盖会失败。

跳过:如果 exe 文件的参数有修改跳过后则运行的还是旧版本。

建议:每次制作不要用相同的名字。

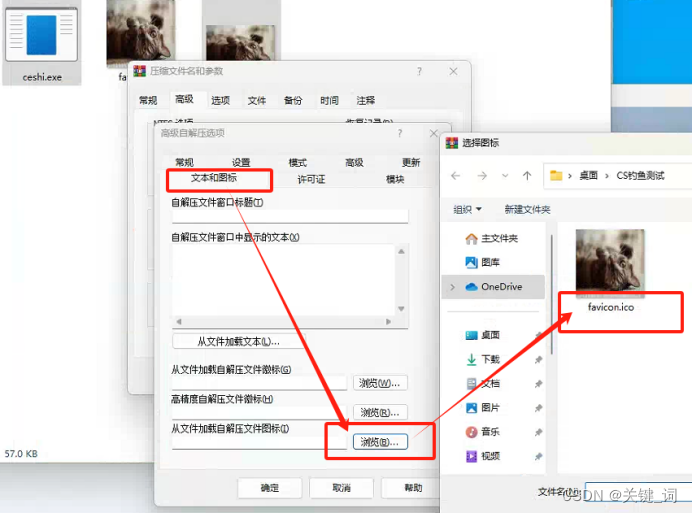

8、设置文本和图标 - 浏览 - 刚刚第二步生成的ico图标

9、生成后的自解压文件如下

四、exe后缀隐藏制作

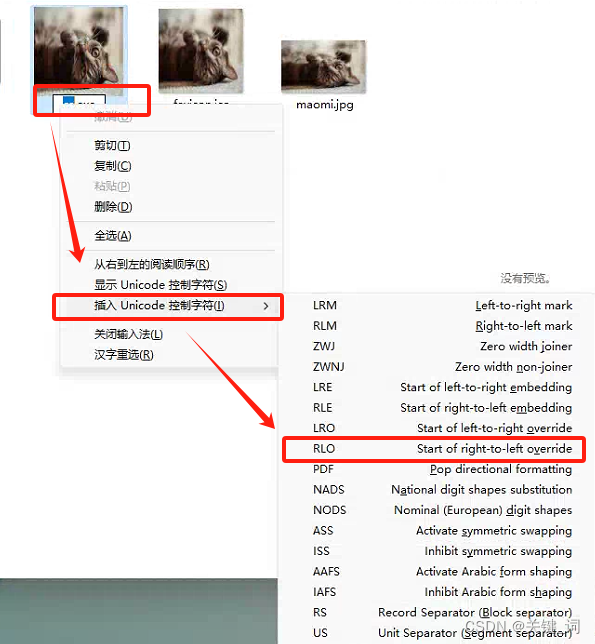

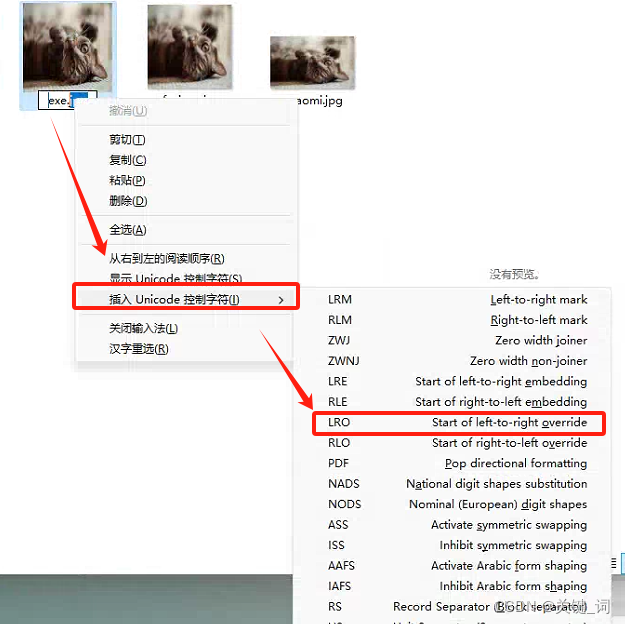

1、使用 Unicode 字符修改文件名后缀,右键 - 重命名 - 再次右键 - 插入Unicode - 控制字符 RLO

RLO 表示从右到左

LRO 表示从左到右

2、修改时反着输入gpj 完成效果如下,效果还不够理想,文件名存在exe还是没啥用。

3、再次添加文件名,重命名,在 exe 前面插入 Unicode 控制字符 LRO,此处右键重命名后,将鼠标移到最左边再次右键插入Unicode

注意:别把全部名字改了格式。

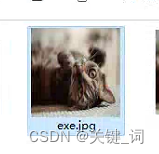

4、最后生成效果如下:猫咪exe.jpg

5、最终效果,文件有 ico 图标伪装图片的缩略图,文件名后缀.jpg 来伪装文件类型。

6、当然我们只是伪造命名,不要让exe放命名后面,注意exe.是不能去掉的!

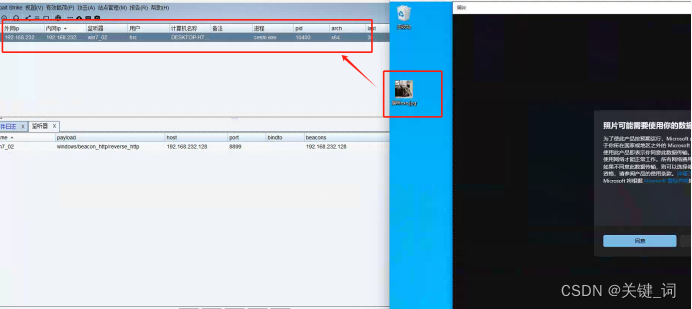

五、Win7靶机点击文件

1、靶机模拟受害者点击图片,可以看到CS已经成功上线。

2、至此完工!

六、总结

1、Cobalt Strike制作的cs.exe木马要能够正常上线(提前靶机点击测试)

2、文件重命名,第一次测试RLO 和 LRO可能有点绕,多细心测试即可。

3、最终效果中的exe.是不能删除的,因为我们只是通过Unicode编码修改文件命名顺序,实际文件还是.exe执行文件。

5346

5346

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?