一、女神

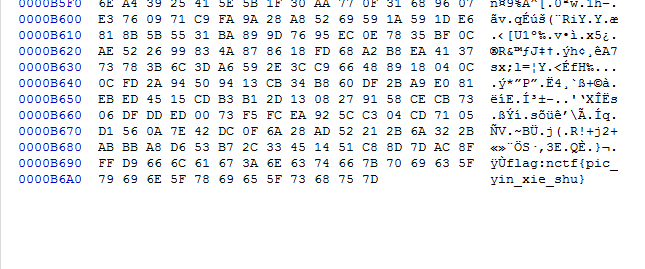

下载图片,winhex打开,直接拉到最后找到flag

二、图种

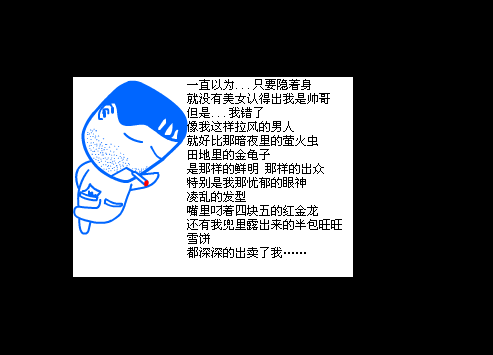

将gif图片下载,后缀改成.zip,打开发现里面还有一张233333.gif图片。题目提示:flag是动态图最后一句话的拼音首字母加上nctf{}

三、easy!

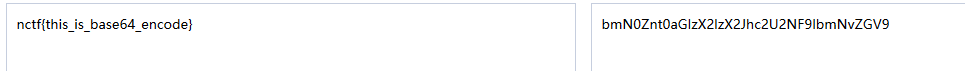

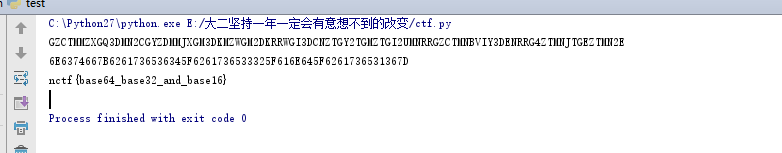

字母串明显是base64加密,在线工具翻译一下:

四、base64全家桶

base64->base32->base16

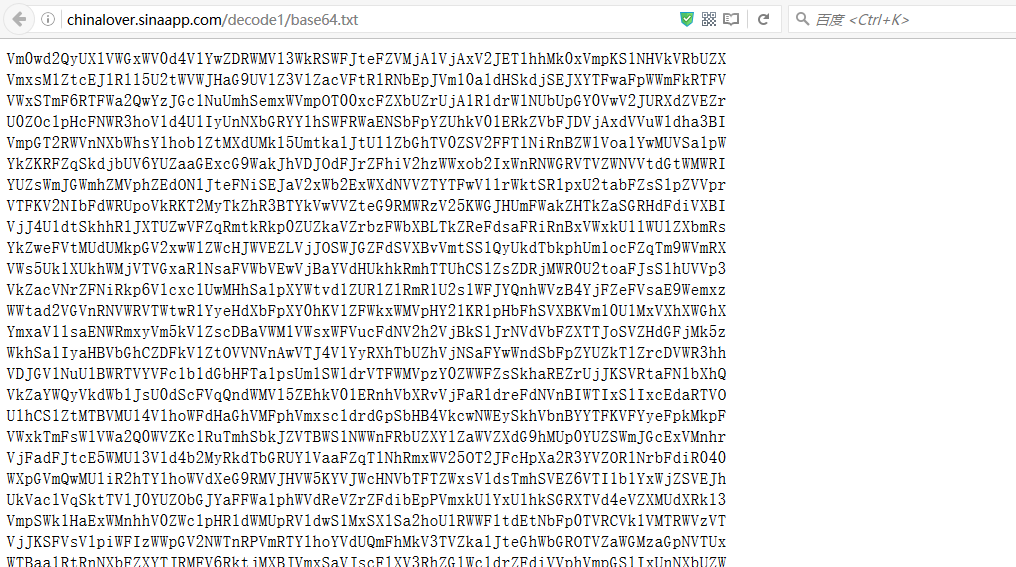

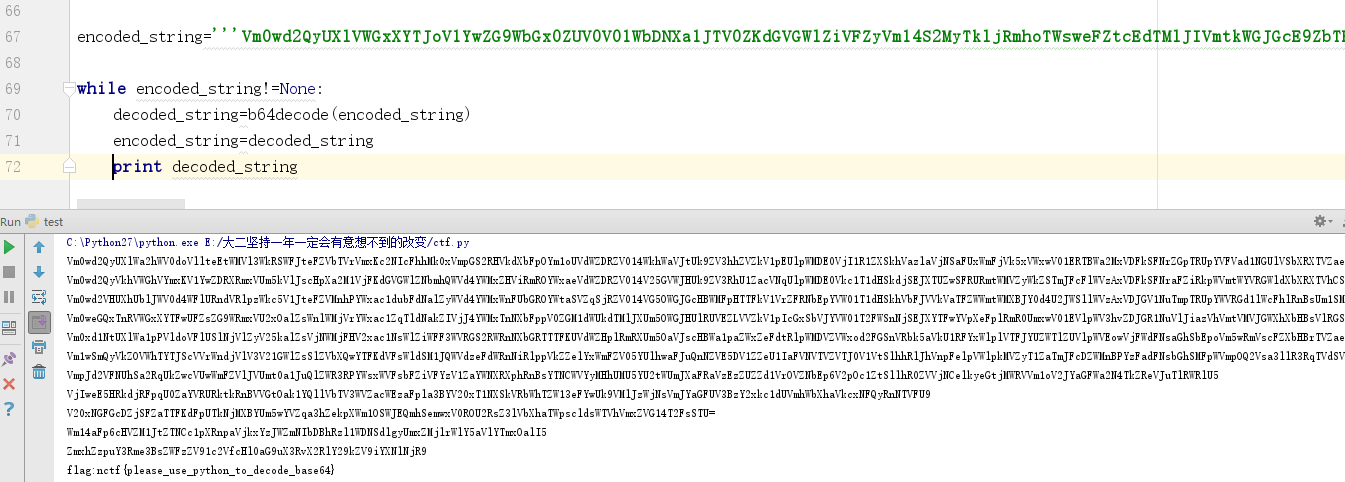

五、n次base64

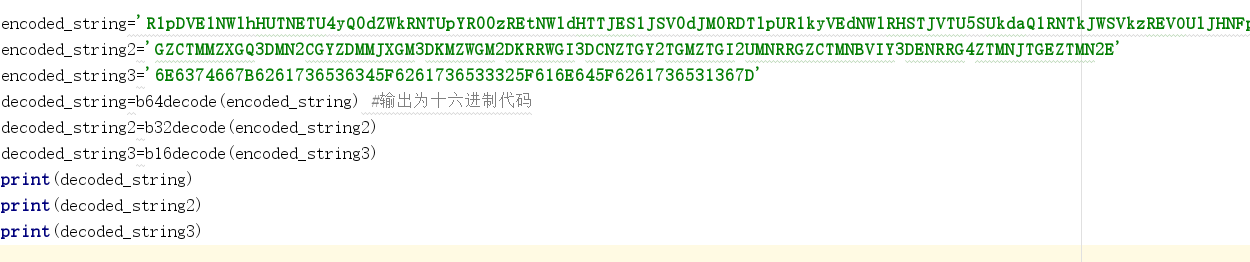

打开后一堆base64字符,既然是n次加密果断用python解决:

最后即得flag~~

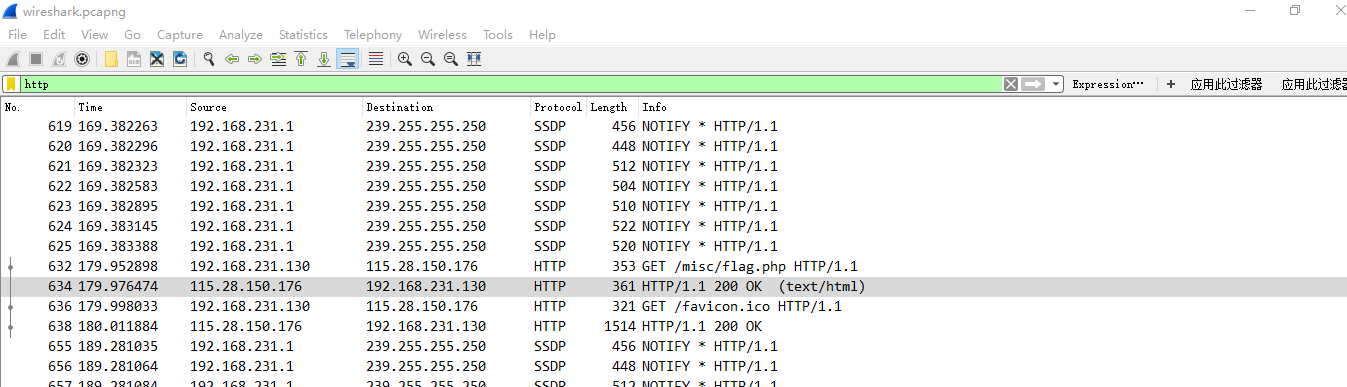

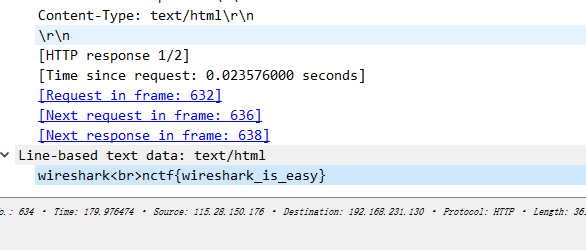

六、easy wireshark

用wireshark打开抓包文件,过滤器输入http过滤一下,发现几个类似下图的特殊的网页信息:

双击打开查看详细信息发现flag:

wireshark用的不熟,基本知识在慢慢学习吧~

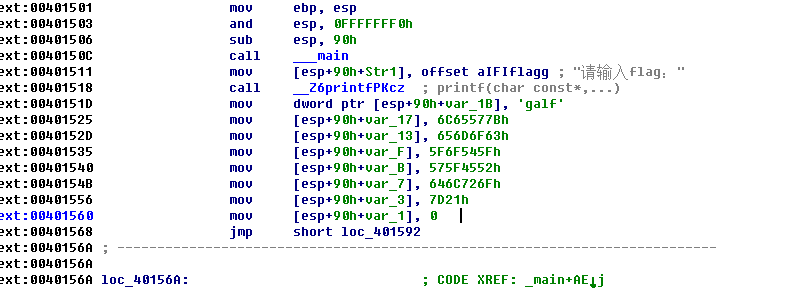

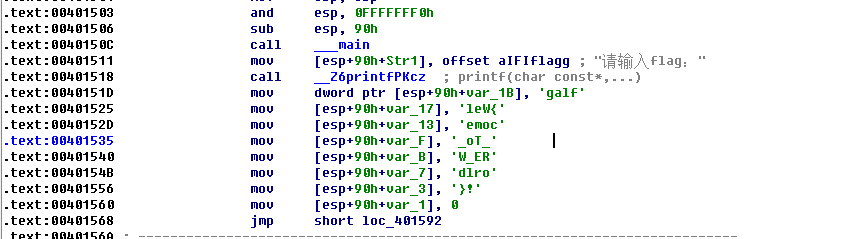

七、Hello,RE!

直接IDA打开,左边函数列表中打开main函数,查看main函数的反汇编代码,按照提示,按R键可以把16进制表示转化为字符:

在内存中为小端序存储,把字符倒过来看即得到flag~

暂时只做了这些题,再接再厉,小女子太菜,各大神们求带~

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?