CTF-bugku-MISC

1.隐写2

文件下载打开是一张图片

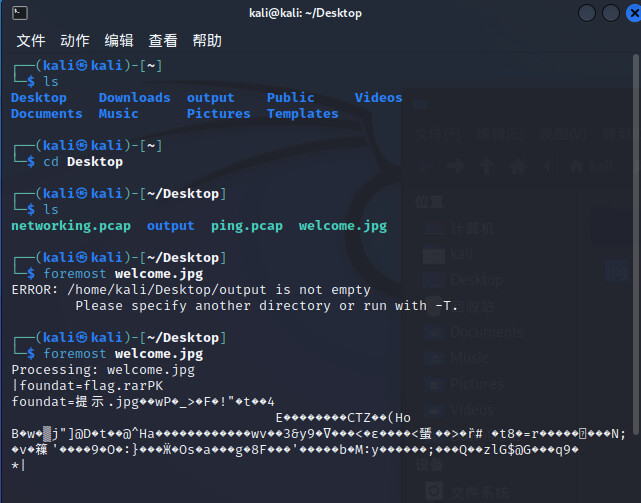

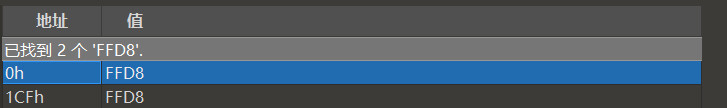

首先用foremost查找隐藏的文件

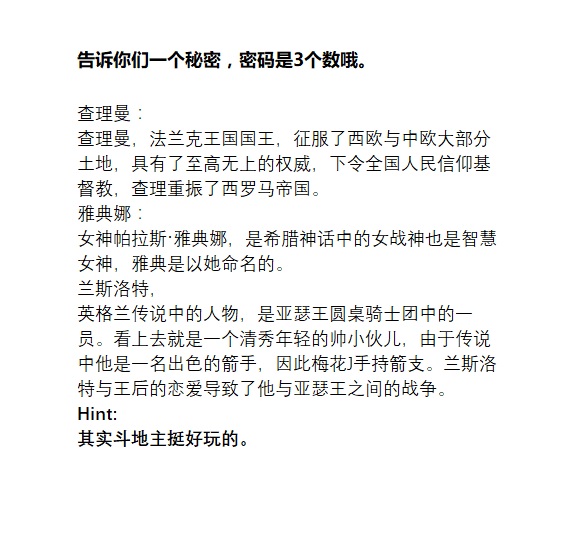

得到一个新的压缩包,解压出来是一个提示图片和另一个包含图片的压缩包,flag应该就在最后压缩包里。

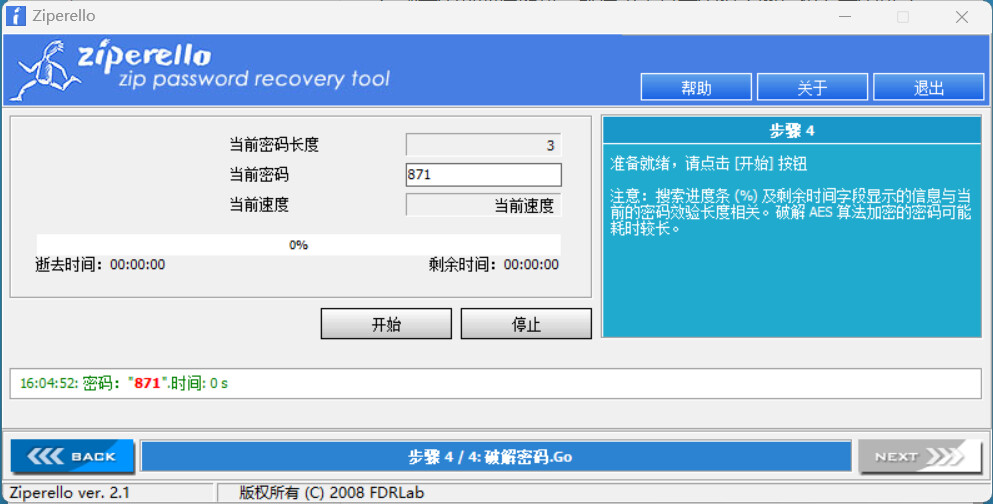

查看提示,提示我们密码只有三位数字,直接采用暴力破解,得到密码871

得到最后的图片

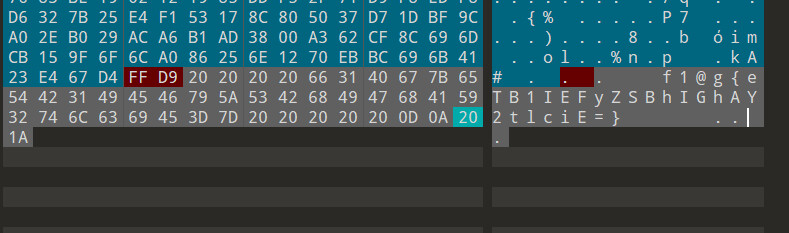

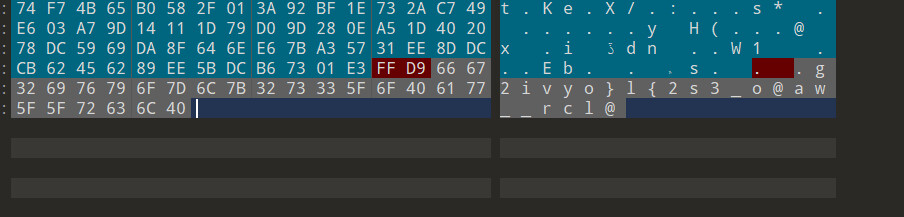

用010编辑器打开,在最后发现flag信息 :f1@g{eTB1IEFyZSBhIGhAY2tlciE=}

直接提交,报错,base64解码后得到f1@g{y0u Are a h@cker!}

直接提交,报错,base64解码后得到f1@g{y0u Are a h@cker!}

2.想要种子吗?

下载文件得到一张图片

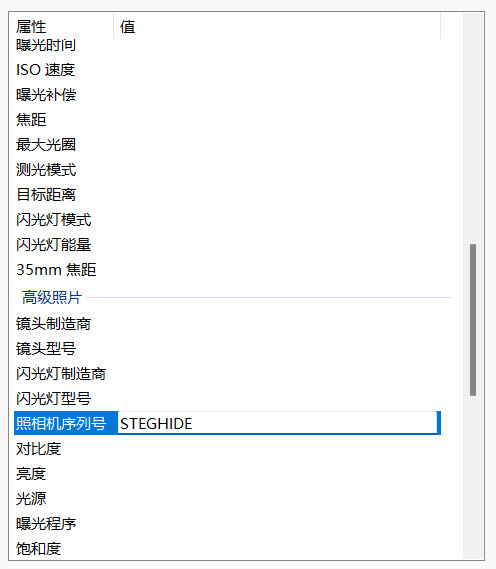

查看信息,得到提示使用Steghide工具

使用Steghide工具得到隐藏的123.txt

打开是一个网盘链接,下载后压缩包得到一个提示文本和图片,根据提示猜到密码是666666,又得到那张图

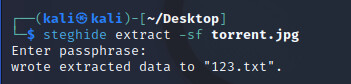

再尝试用foremost分离

得到123.png

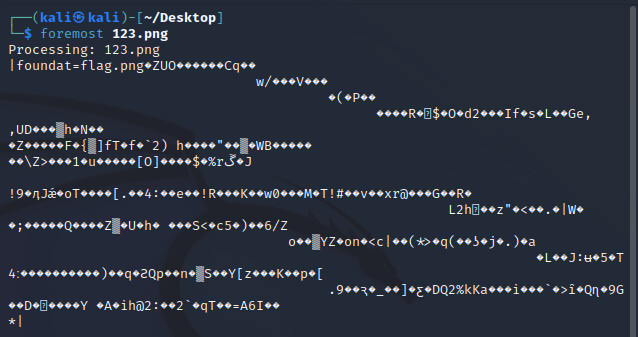

只有半张图,想到修改尺寸,补全图片后找到,flag信息:

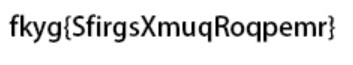

这个显然不对,还需要解密,又在010编辑器中打开,在末尾发现维吉尼亚枚举网址:https://www.guballa.de/vigenere-solver

将fkyg粘贴进去,分别尝试德语,英语后得到flag{ThisisYourTorrent}

3. /.-

题目描述 …-./.-…/.-/–./----.–/-…/…–/…-./-.-./-…/…-./.----/–…/…-./----./…–/----./----./…/-----/…-/-----.-

显然是一段摩斯电码,将/替换成空格

得到FLAG%u7bD3FCBF17F9399504%u7d

%u7d为{},所以flag{d3fcbf17f9399504}

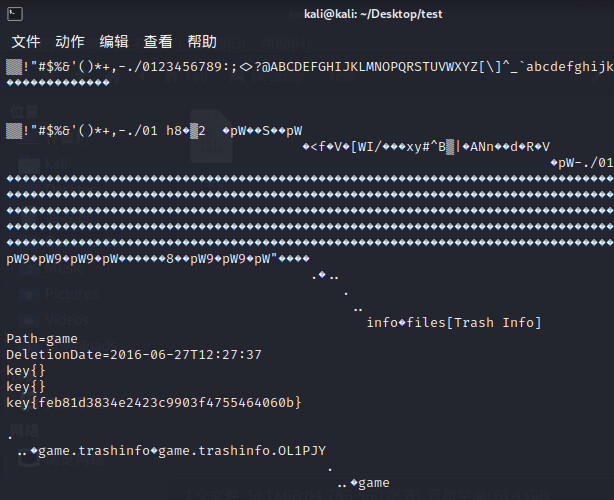

4 .telnet

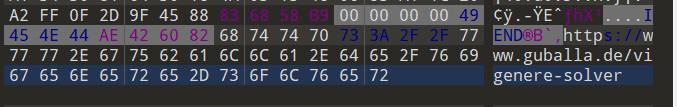

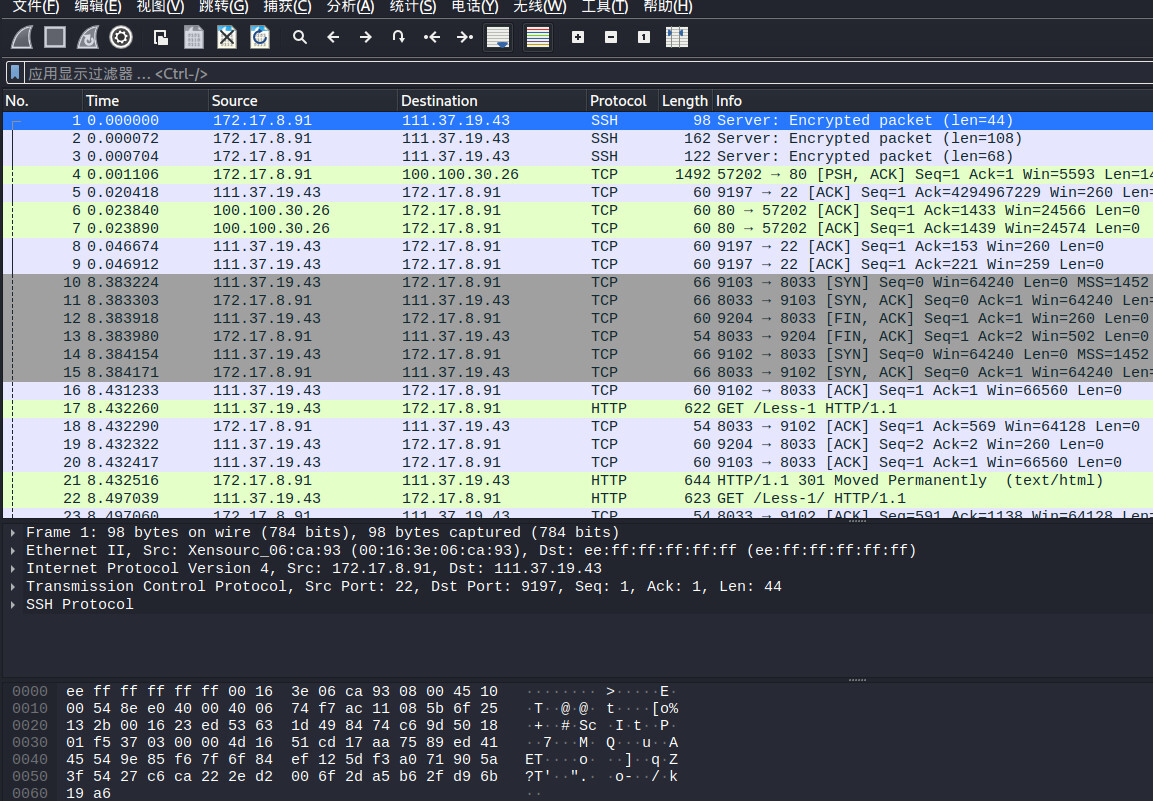

解压出来是cap文件,使用wireshark打开,直接查找flag

5.linux

拖进虚拟机,解压出来是一个test文件夹,里面又fla文件,直接cat flag

6.[±<>]

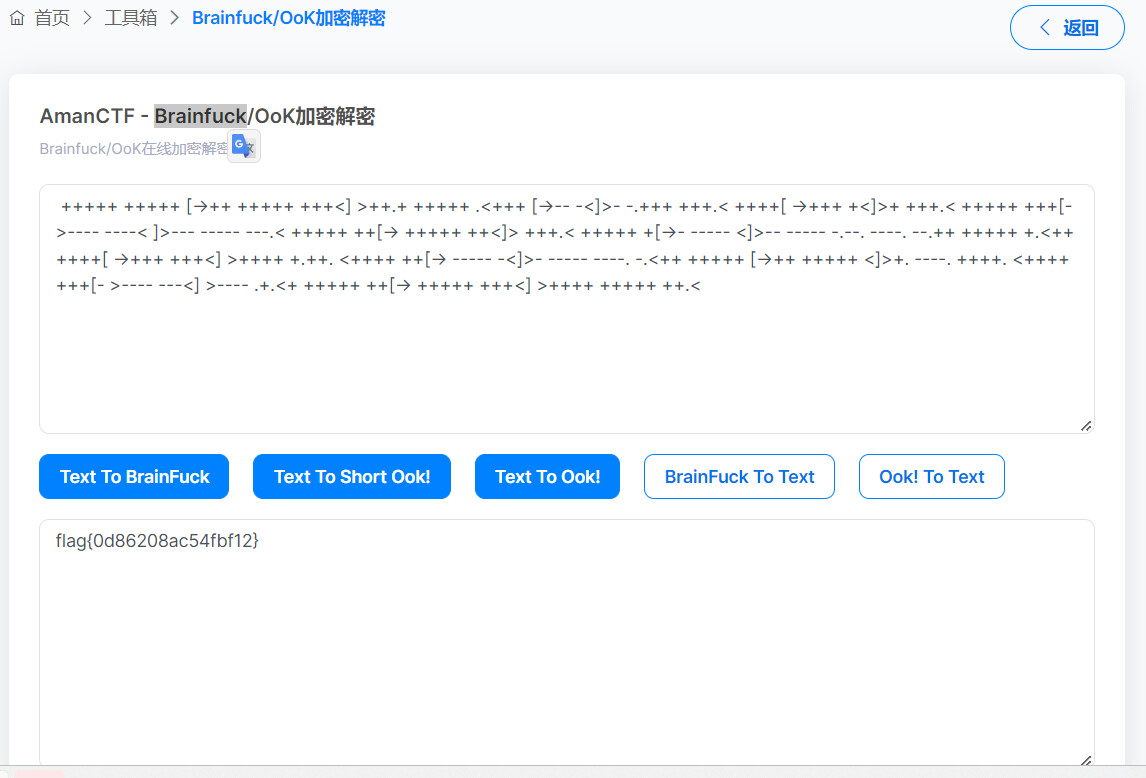

题目描述: +++++ +++++ [->++ +++++ +++<] >++.+ +++++ .<+++ [->-- -<]>- -.+++ +++.< ++++[ ->+++ +<]>+ +++.< +++++ +++[- >---- ----< ]>— ----- —.< +++++ ++[-> +++++ ++<]> +++.< +++++ +[->- ----- <]>-- ----- -.–. ----. --.++ +++++ +.<++ ++++[ ->+++ +++<] >++++ +.++. <++++ ++[-> ----- -<]>- ----- ----. -.<++ +++++ [->++ +++++ <]>+. ----. ++++. <++++ +++[- >---- —<] >---- .+.<+ +++++ ++[-> +++++ +++<] >++++ +++++ ++.<

Brainfuck加密,直接用bugku自带工具(https://ctf.bugku.com/tool/brainfuck)秒解

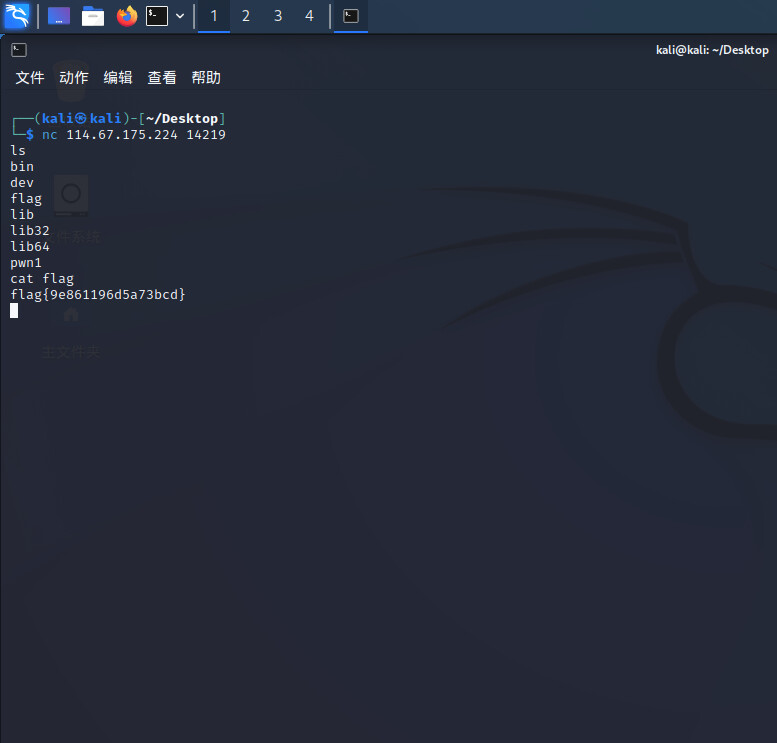

7.瑞士军刀(PWN)

在kali中打开,题目给了提示ls ,cat flag查找flag

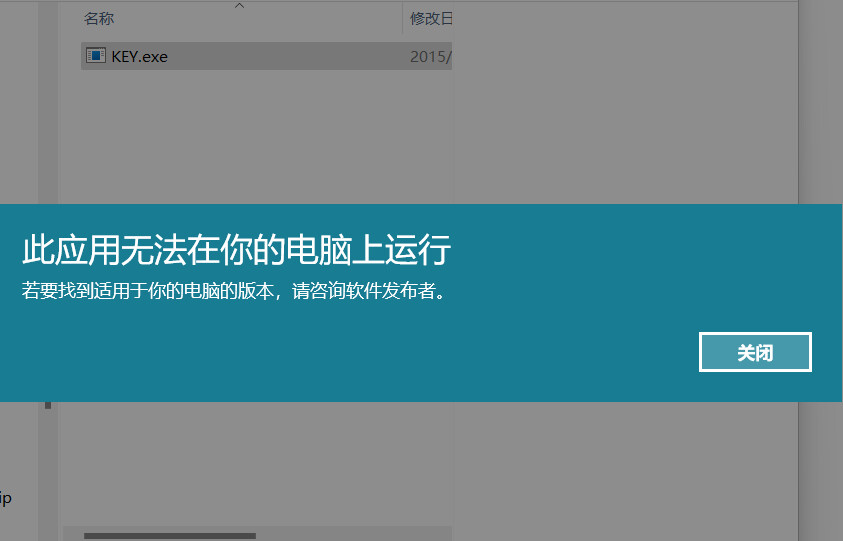

8.多种方法解决

直接解压,出来是一个exe文件,打不开

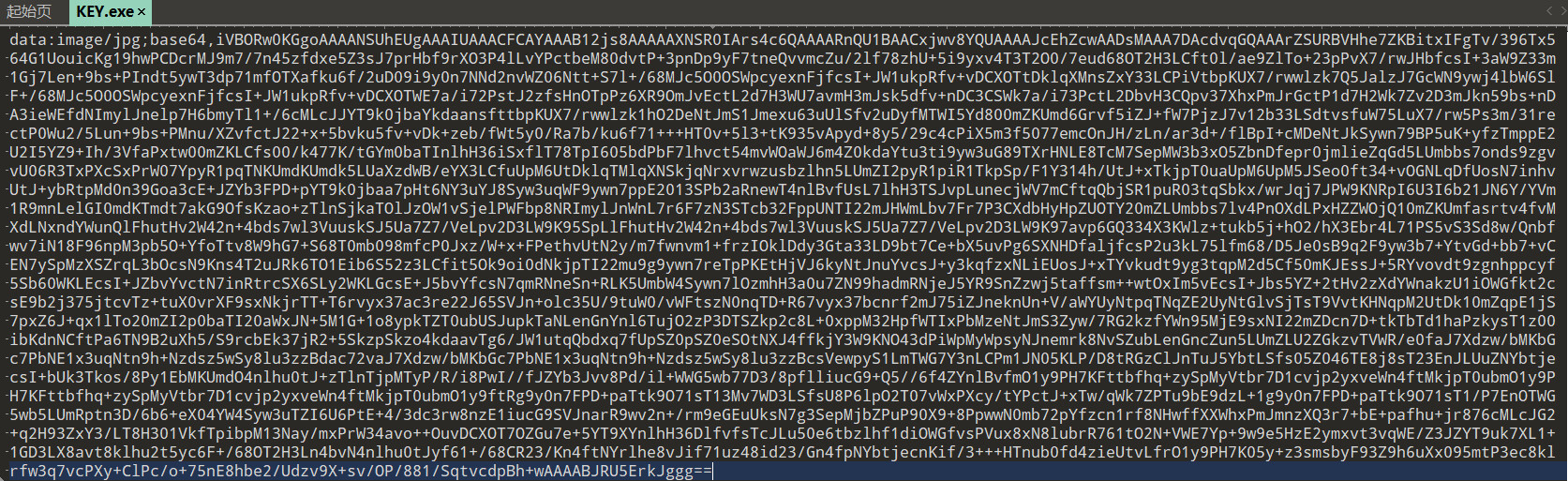

用010打开,提示jpg和base64

转成图片

扫描得到flag:KEY{dca57f966e4e4e31fd5b15417da63269}

9.闪的好快

打开是一个gif,flag隐藏在每一帧中

将gif分解,

批量解码得到flag:SYC{F1aSh_so_f4sT}

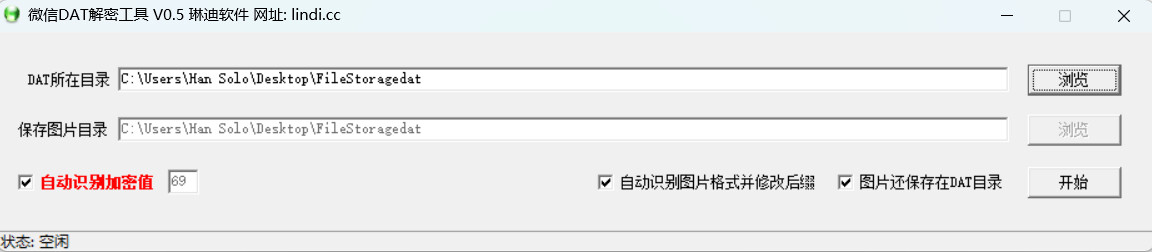

10.FileStoragedat

打开压缩包是dat文件,dat文件有两种类型:一种是VCD的媒体文件,另外一种是数据文件。

用播放器和图片打开都不能打开,用dat文件恢复工具

得到bugku{WeChatwithSteg0}

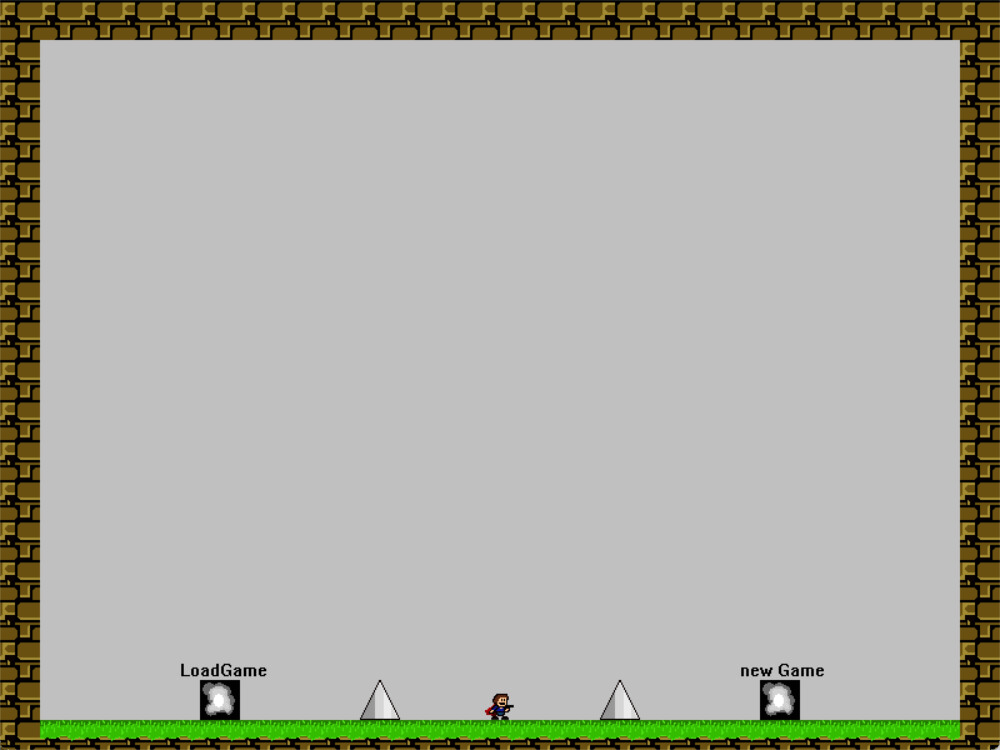

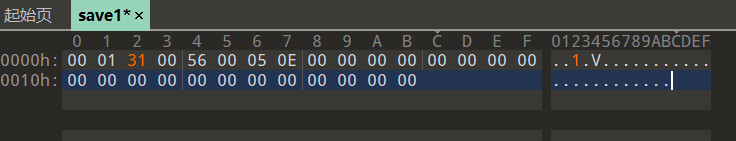

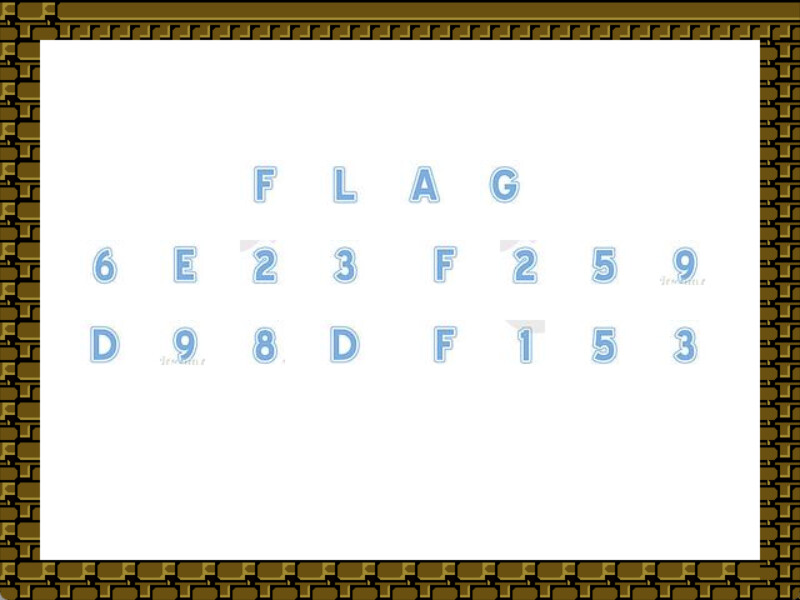

11.come_game

打开发现一个游戏,应该是通关游戏就可以获得flag

稍微玩一下,会发现生成了save1存档,修改存档的数字就可以到达不同关卡, 修改数字,依次修改数字,一直到5,发现flag{6E23F259D98DF153}

12.隐写3

打开图片发现尺寸不全,首先想到修改尺寸

使用010编辑器将PNG高度修改,000002A7为宽,00000100为高,修改高度

发现flag

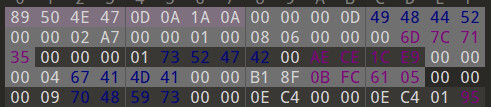

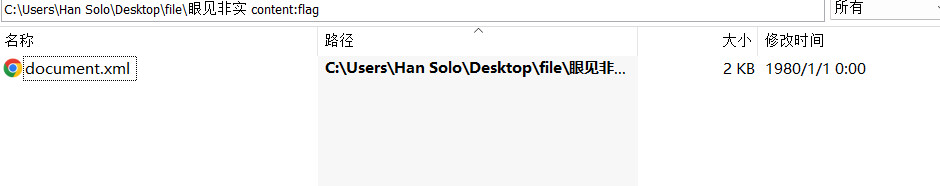

13.眼见非实

正常打开文件是一段乱码

用十六进制打开,发现里面很多压缩文件头,修改后缀名后打开是一堆文件[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-uMv2VvmS-1662619144828)(…/AppData/Roaming/Typora/typora-user-images/image-20220731145546651.png)]

用everything直接搜索文件内容,找到flag

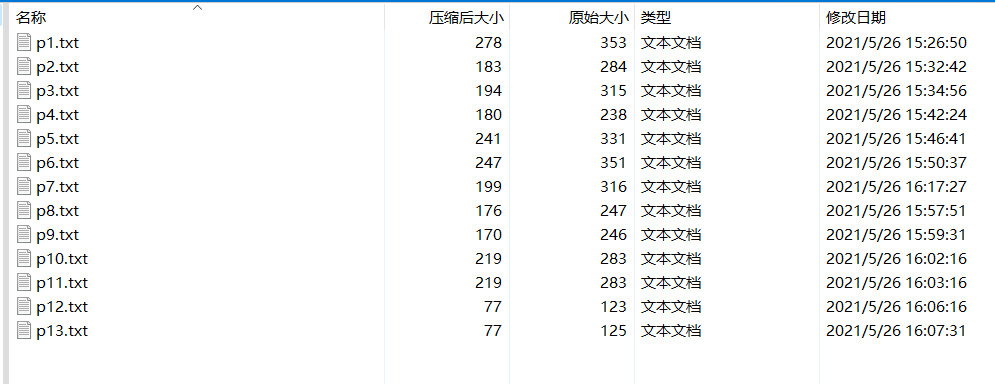

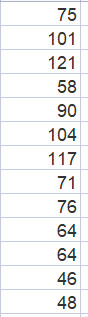

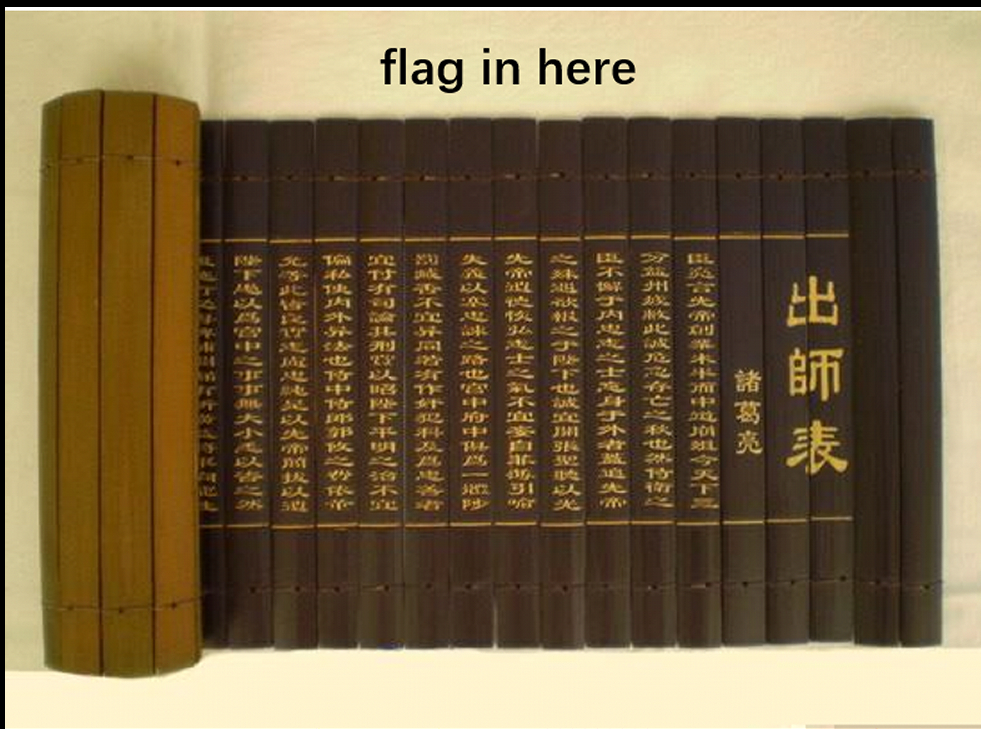

14.where is flag番外

打开第一个压缩包是一堆文档,分别是每一段出师表内容,后面还跟着一串大写字母,使用010打开,没有查到什么

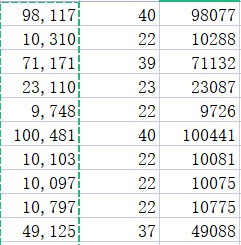

再观察,发现压缩前后大小有差异,压缩前后大小插值计算出来如下

感觉像是ASCii码,解码出来果然:KEY:ZhuGL@@.0

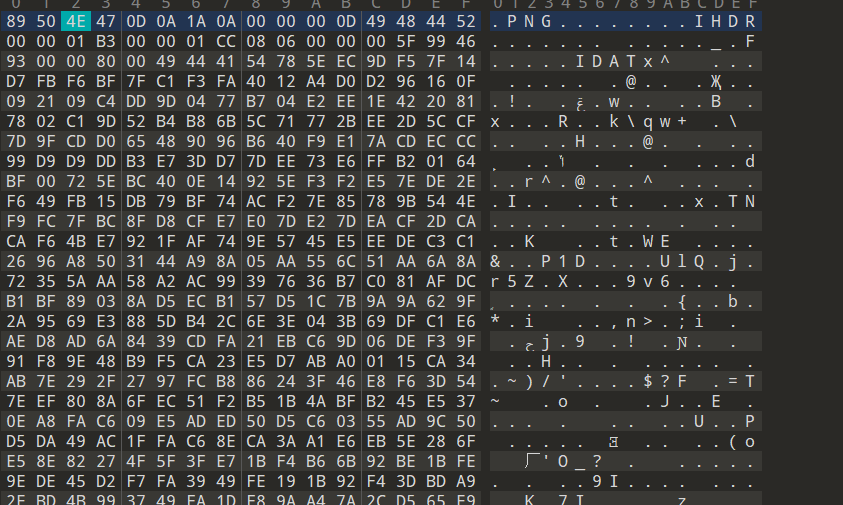

用密码将第二个压缩打开如下,用图片隐写工具没查到什么,使用010打开,搜索flag,得到flag in here {LjFWBuxFNTzEWv6t2NfxjNFSH1sQEwBt5wTTLD1fJ}

通过判断,尝试用base58解密,得到flag:bugku{th1s_1s_chu_Sh1_B1A0!!@}

- Base16:结尾没有等号,数字要多于字母;

- Base32:字母要多于数字,明文数量超过10个,结尾可能会有很多等号;

- Base58:结尾没有等号,字母要多于数字;

- Base64:一般情况下结尾都会有1个或者2个等号,明文很少的时候可能没有;

- Base85:等号一般出现在字符串中间,含有一些奇怪的字符;

- Base100:密文由 Emoji 表情组成。

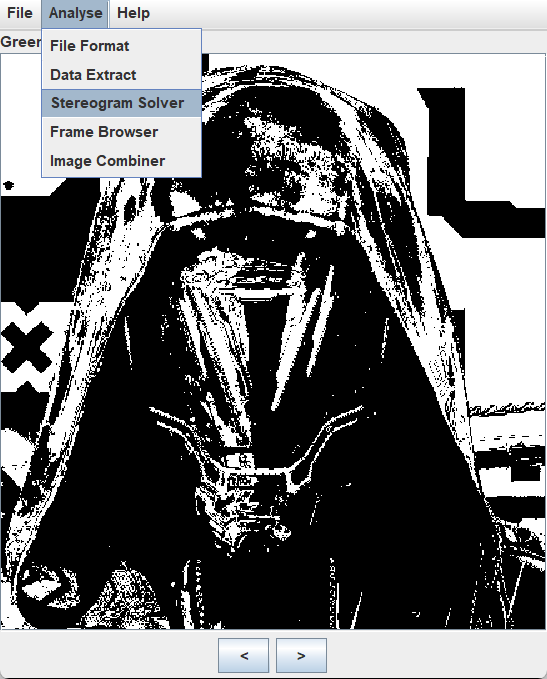

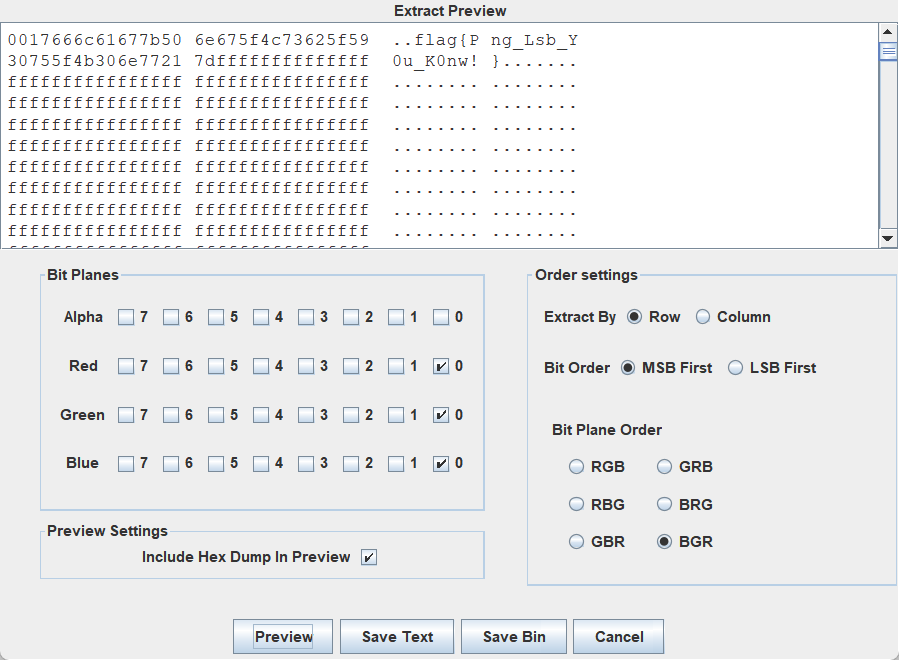

15.赛博朋克

打开压缩包是一个txt,用010打开,文件头提示png

修改文件后缀名,果然出现一张赛博朋克的图片

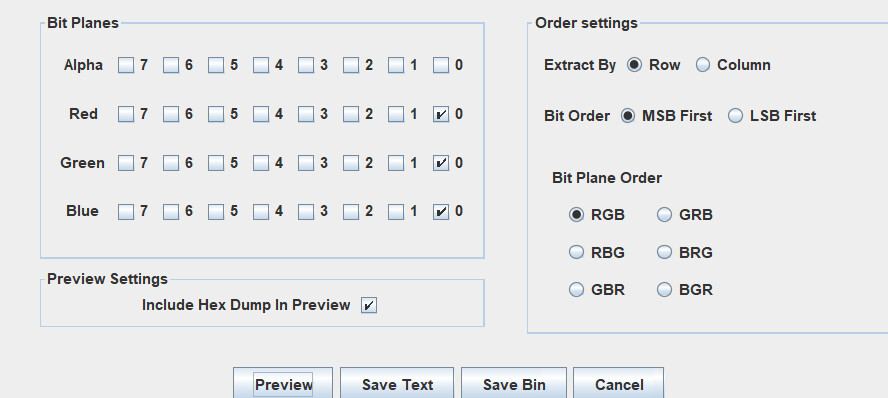

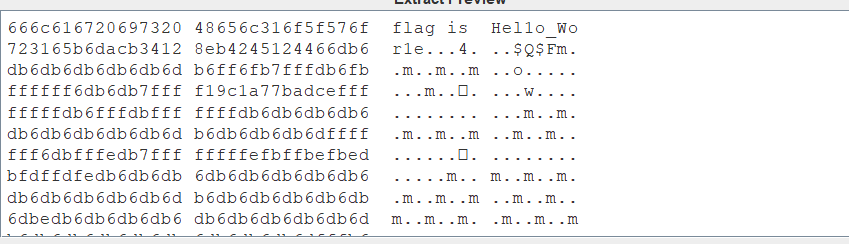

使用stegslove打开,修改通道未发现异常,尝试提取数据,

选择Data Extract,一般勾选这三个

得到flag

16.白哥的鸽子

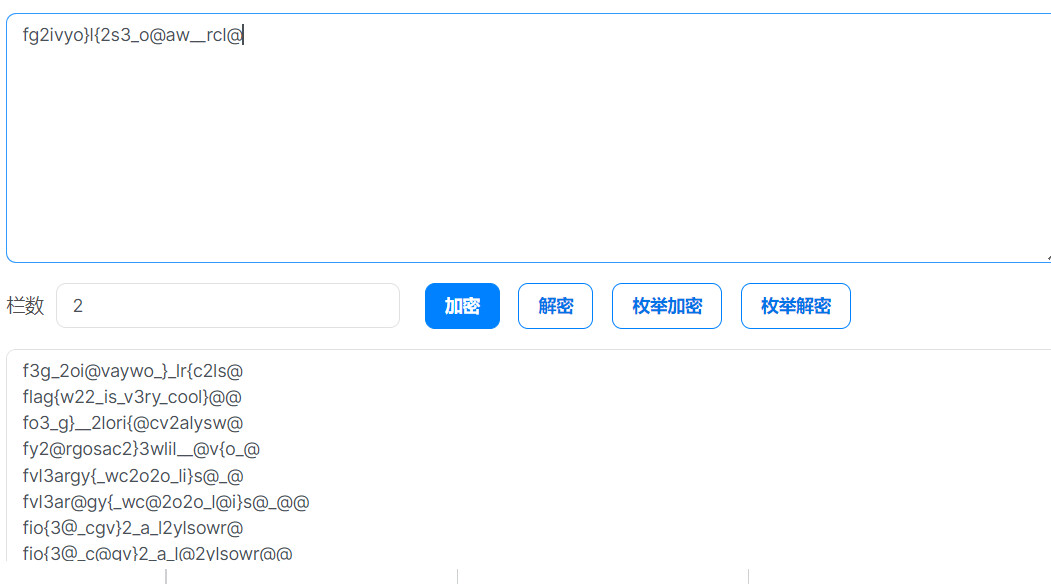

使用010打开,在最后发现一串特殊字符,想用栅栏密码

得到flag{w22_is_v3ry_cool}

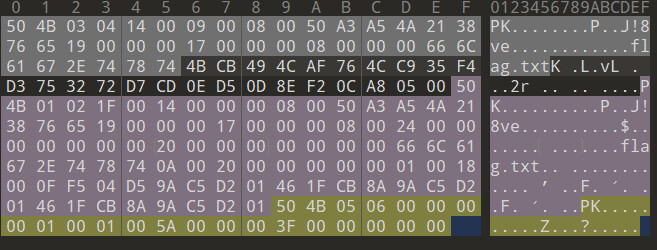

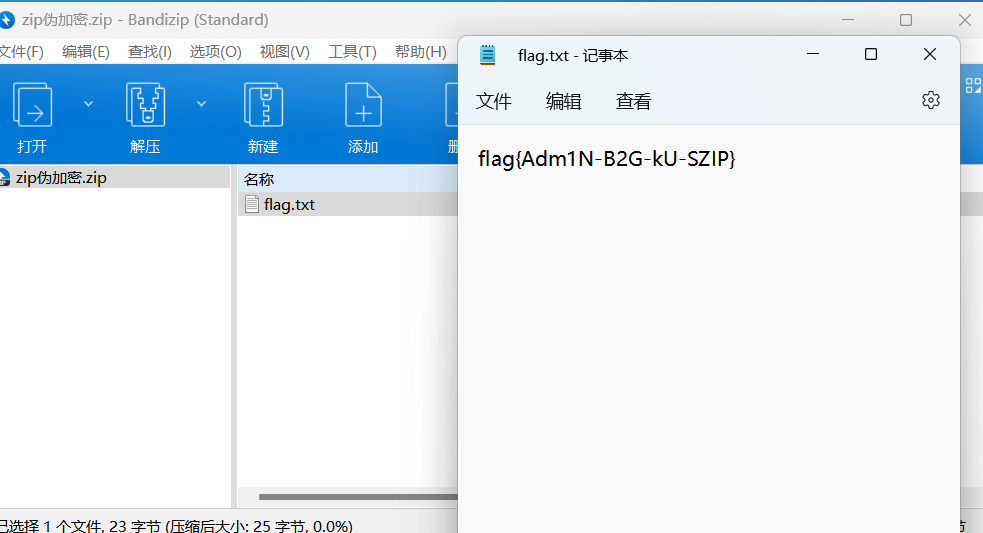

17.zip伪加密

题目已经给了信息zip伪加密,所以直接使用010打开,修改被压缩文件09 为00

重新解压得到flag{Adm1N-B2G-kU-SZIP}

重新解压得到flag{Adm1N-B2G-kU-SZIP}

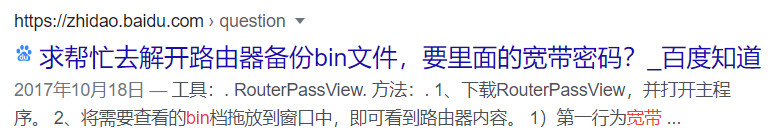

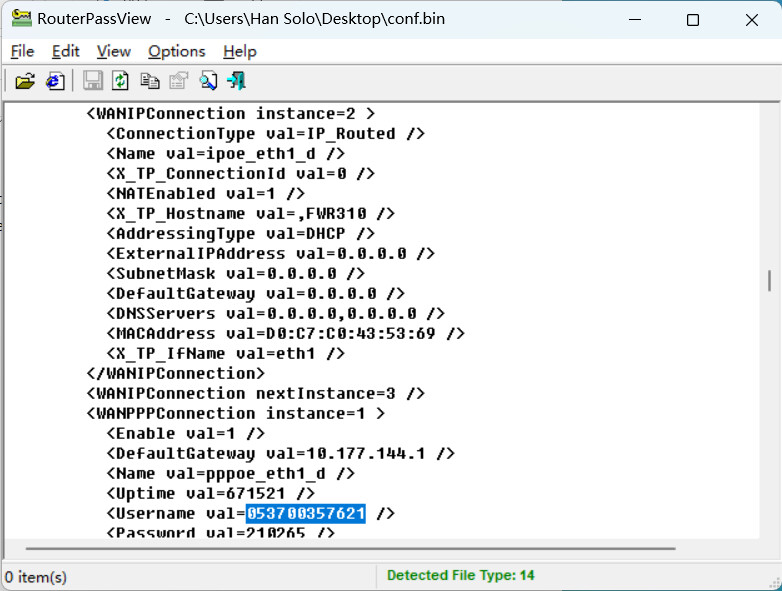

18.宽带信息泄露

打开压缩包是一个bin文件

bin文件是一种二进制文件,其用途依系统或应用而定。 一种文件格式binary的缩写。 一个后缀名为".bin"的文件,只是表明它是binary格式。 比如虚拟光驱文件常用".bin"作为后缀,但并不意味着所有的bin文件都是虚拟光驱文件。

查找一宽带有关的bin文件打开方式,了解到路由器备份工具RouterPassView可以打开bin文件(下载地址:https://wwd.lanzouv.com/iI82H097914b)

打开软件,ctrl+o ``打开conf.bin文件,ctrl+F ```查找username,得到flag

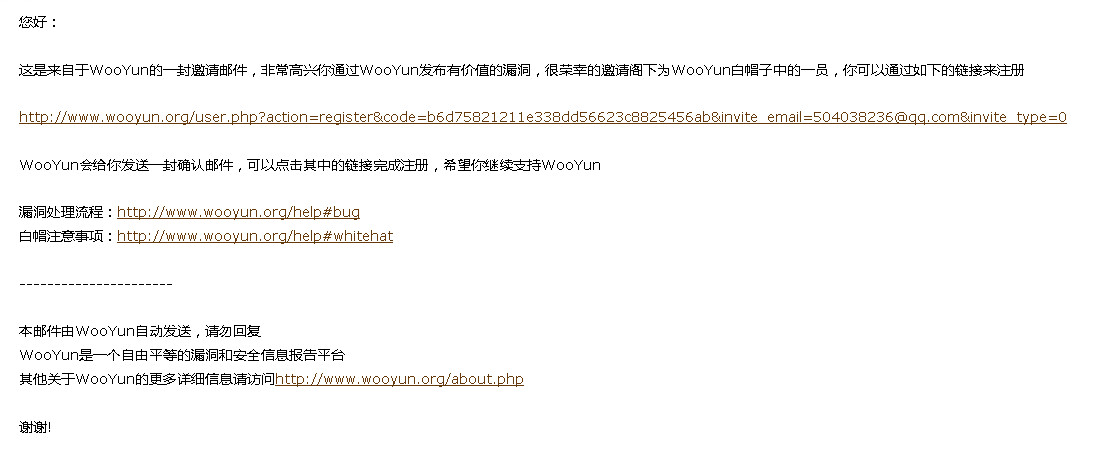

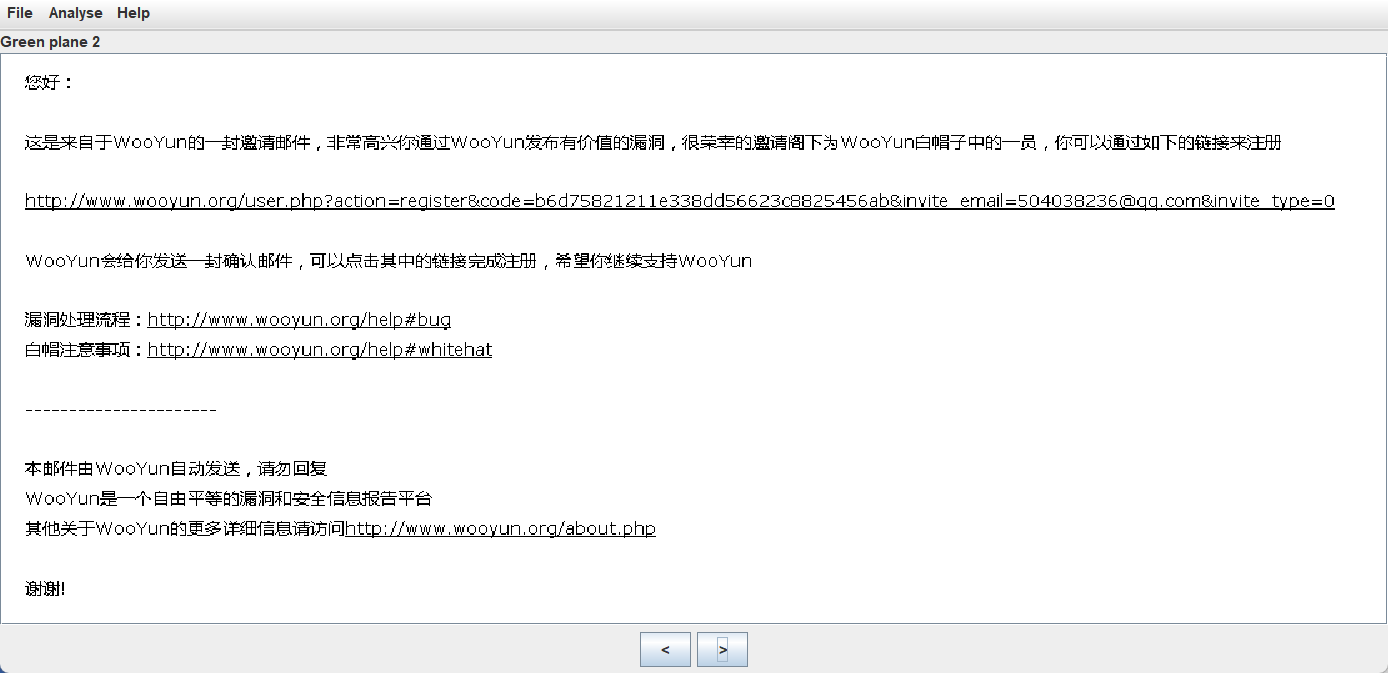

19.乌云邀请码

直接放入Stegslove,没发现异常

再用使用Analyse的Data Extract,选红绿蓝的0层,选择不同模式,切换到BGR模式得到flag{Png_Lsb_Y0u_K0nw!}

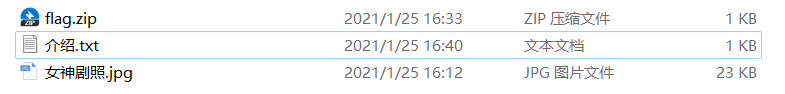

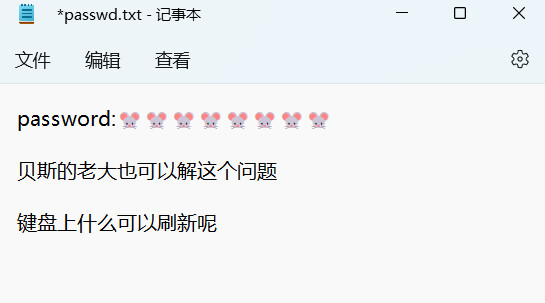

20.贝斯手

打开三个文件,一个加密压缩包,一个文本和一张图片

用010 打开文档,发现提示

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Awulr1Bp-1662619144847)(…/AppData/Roaming/Typora/typora-user-images/image-20220831182607134.png)]

百度得知女神生日1992年5月2日,解压得到

5是MD5加密,58是base58,分别解密得到flag:{this_is_md5_and_base58}

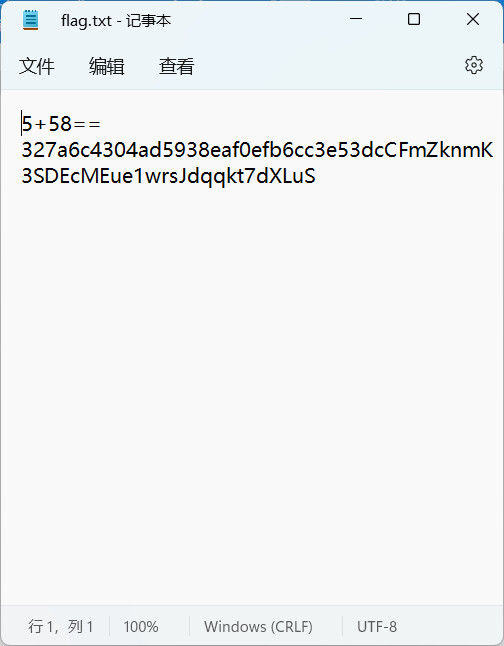

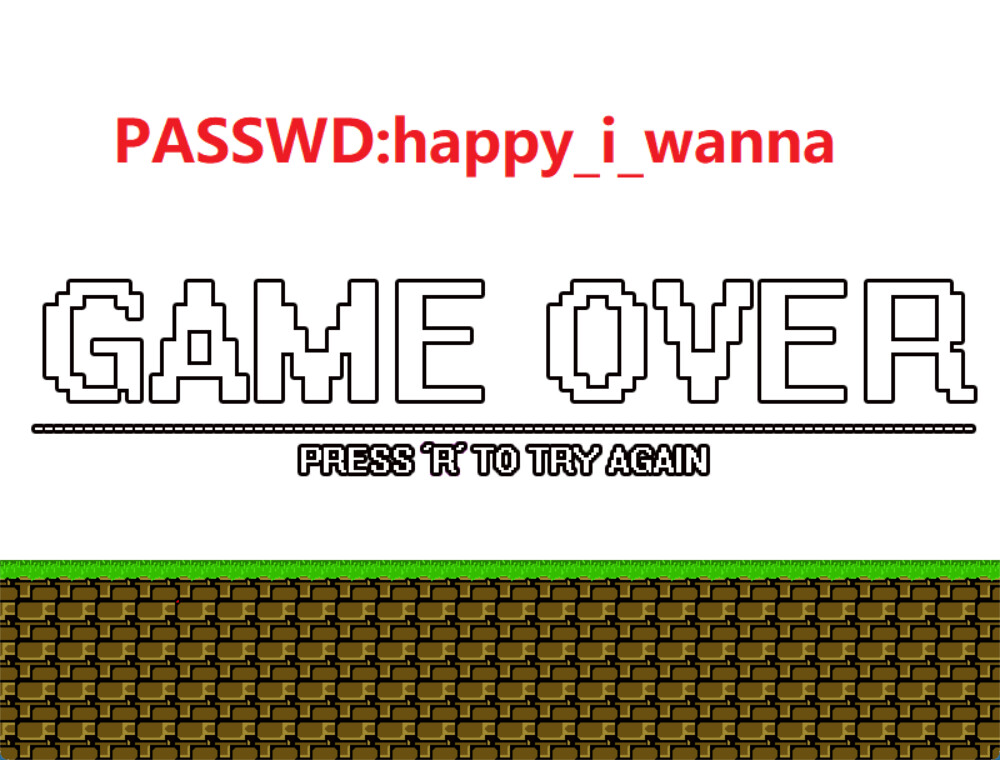

21.放松一下吧

打开是两个压缩包,一个打开时游戏,另一个压缩包有压缩包,应该是需要通过游戏才可以获得解压密码

通过第一关之后,通过修改save.1存档,将2修改为3,进入游戏,看到解压密码:

打开压缩包,得到提示:

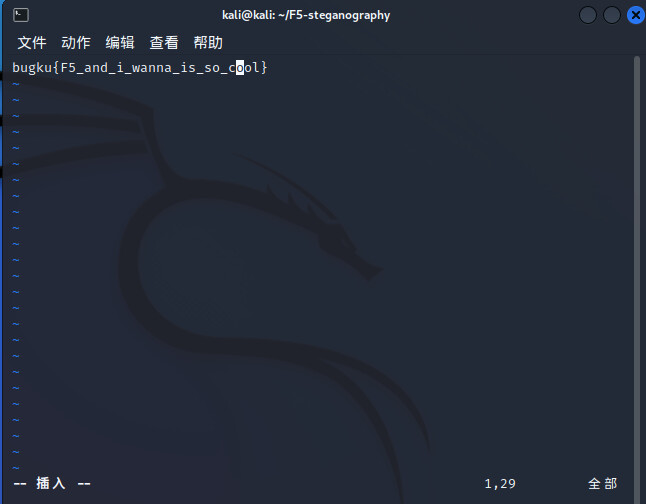

由鼠鼠想到base100加密,解密得到密码:66666666,键盘刷新键F5联想到F5图片隐写,解密得到flag.txt

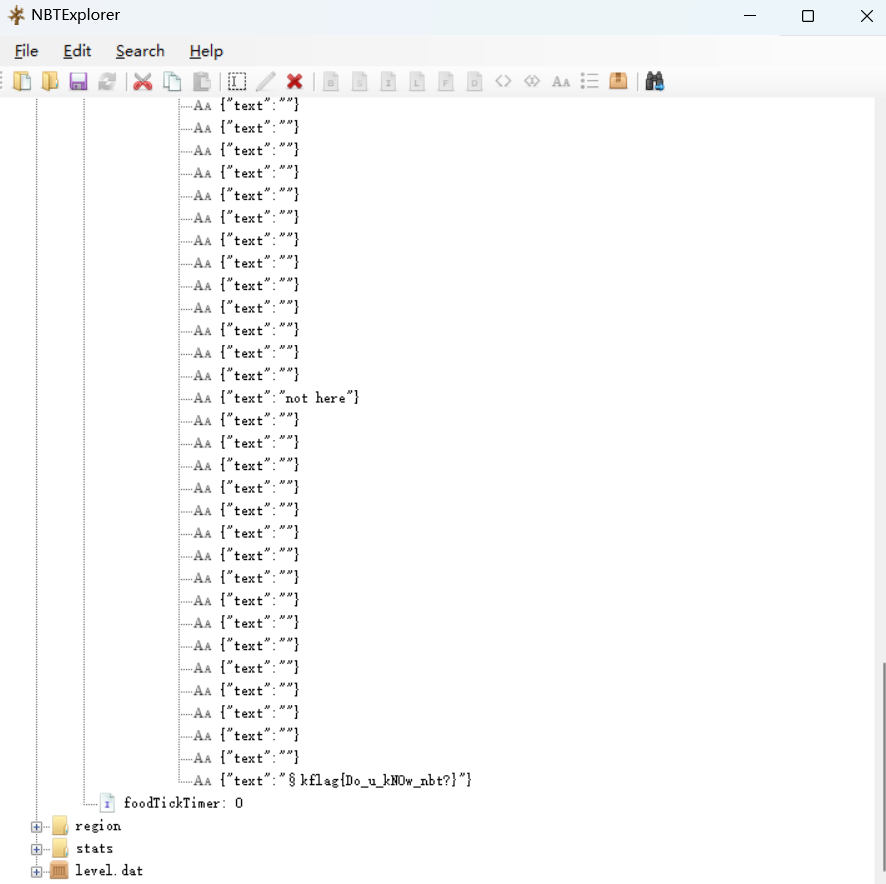

22.easy_nbt

搜索一下nbt文件格式,原来是我的世界的的存档文件,需要用nbtexploer打开

使用工具打开,搜索flag,找到kflag{Do_u_kN0w_nbt?}

23.被勒索了

打开是火绒的文件目录,通过提示知道这个火绒隔离区的目录

将文件拖入C:\ProgramData中火绒隔离区的目录,重新下载火绒,重装后在文件隔离区找到flag.txt,提取即可(5.067版本火绒安装包 https://wwd.lanzouv.com/irObc08qw7nc)

将文件拖入C:\ProgramData中火绒隔离区的目录,重新下载火绒,重装后在文件隔离区找到flag.txt,提取即可(5.067版本火绒安装包 https://wwd.lanzouv.com/irObc08qw7nc)

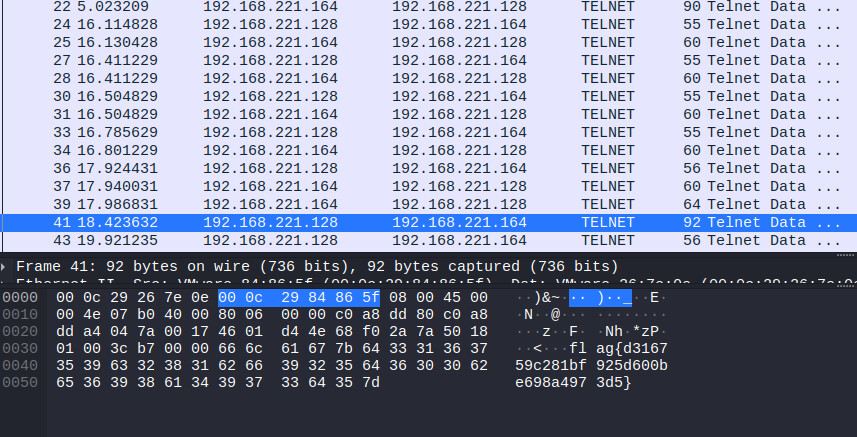

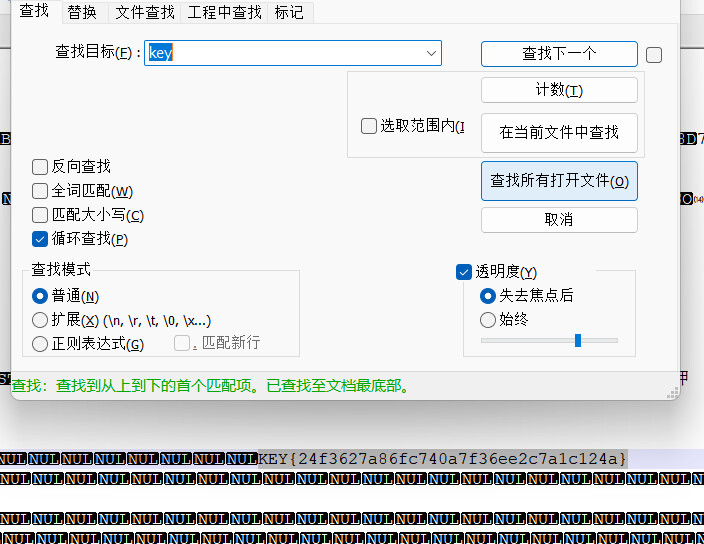

24.Linux2

下载得到不知道是什么东西,使用notepa++打开,提示flag是key格式,抱着试试看的态度搜索了一下,居然直接找到

25.where is flag

压缩包是一堆文档,根据番外篇的经验,和每一个文档的大小有关系,将原始大小,压缩大小,和差都列出来,用asii解码

最后是原始大小那一栏,得到flag:bugku{na0d0ngdaka1}

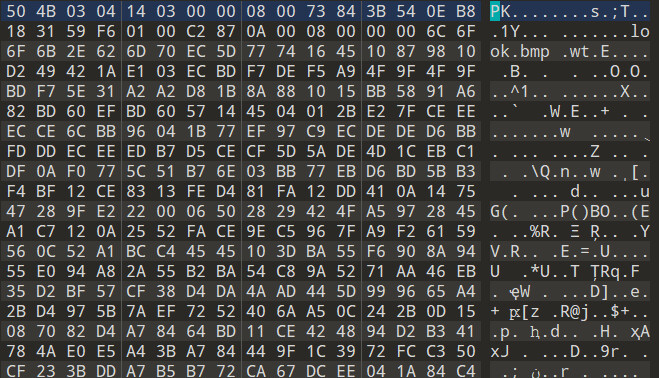

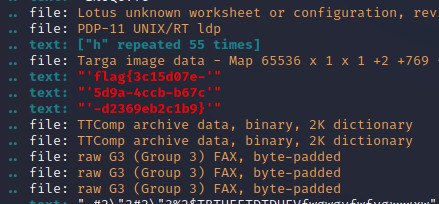

26.look

搜一下bmp的格式

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-OuC0qL68-1662619144856)(…/AppData/Roaming/Typora/typora-user-images/image-20220831231349147.png)]

发现不能打开,用010查看,熟悉的压缩包开头,将后缀名修改为zip解压

解压得到一个新的look.bmp文件,拖到kali中用zsteg查看使用命令:zsteg look.bmp -a查看所有加密方式

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-J9rtQWF1-1662619144858)(look.bmp)]

得到flag{3c15d07e-5d9a-4ccb-b67c-d2369eb2c1b9}

27.简答套娃

直接用Stegslove打开,找不到线索,使用010打开,发现里面还有一张图片,果断分离

重新用Stegslove打开,使用Analyse的Image combiner,找到flag{Mumuzi_the_God_of_Matryoshka}

28.猜

以为是修改文件高度,可以显示全脸,修改后发现并不是

那就直接试图,一查就查到是神仙姐姐,所以flag:key{liuyifei}

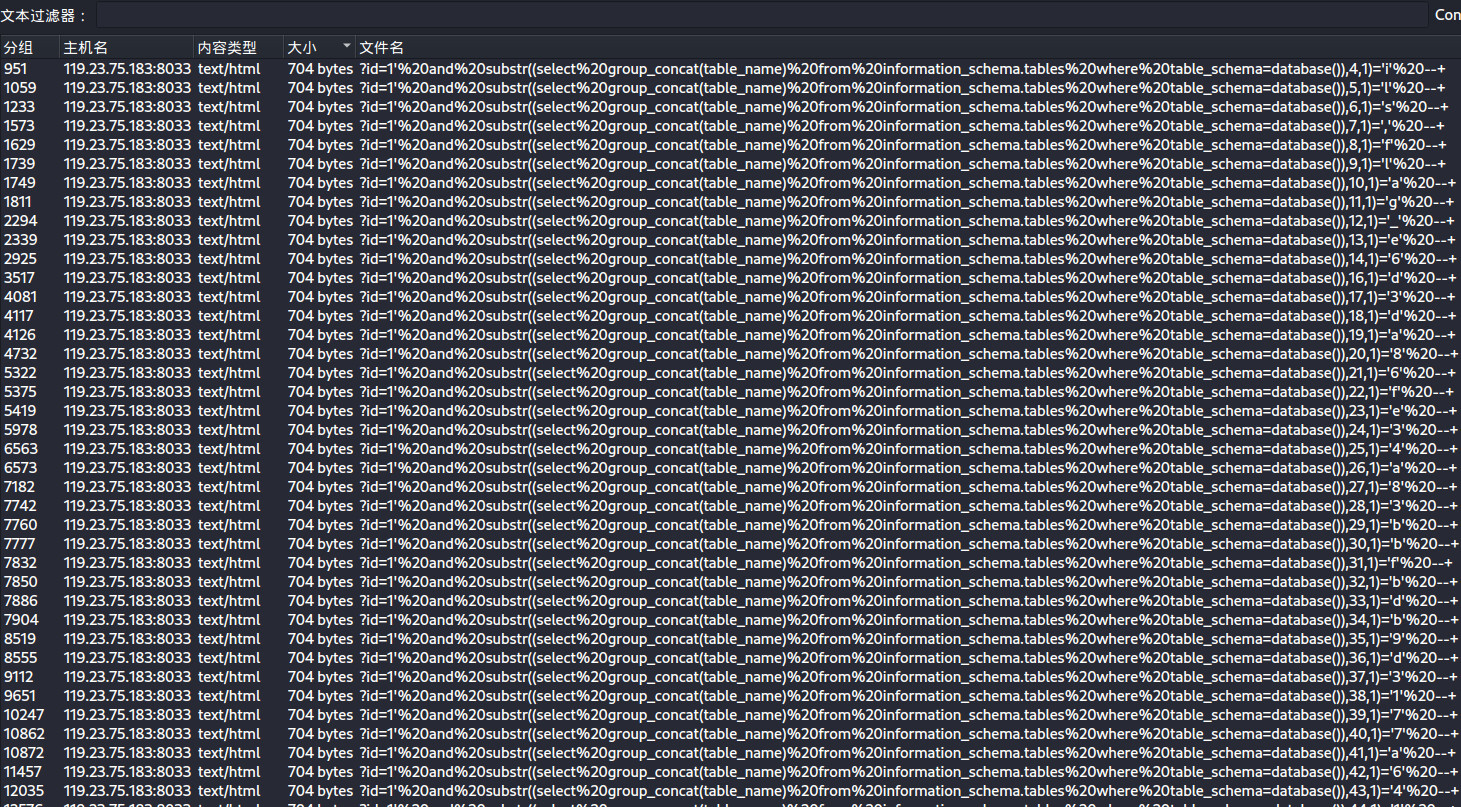

29.blind-injection

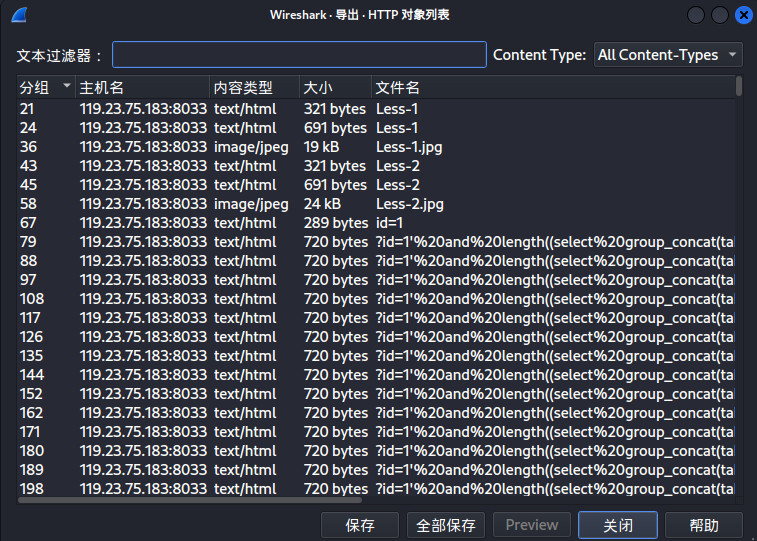

使用wireshark打开

题目是SQL注入里的盲注,盲注是基于HTTP的所以,通过这个可以得知筛选出所有HTTP

将结果按照大小排序,发现flag

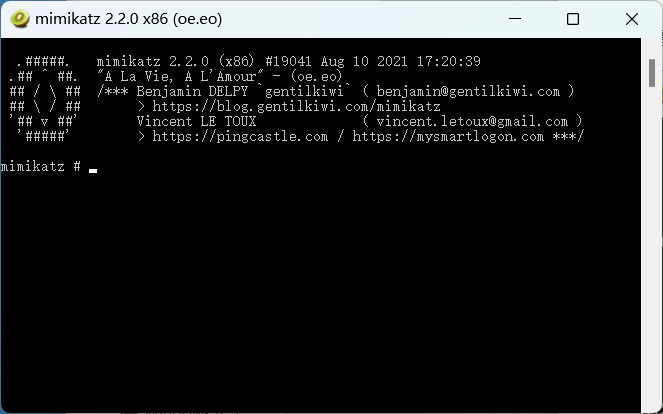

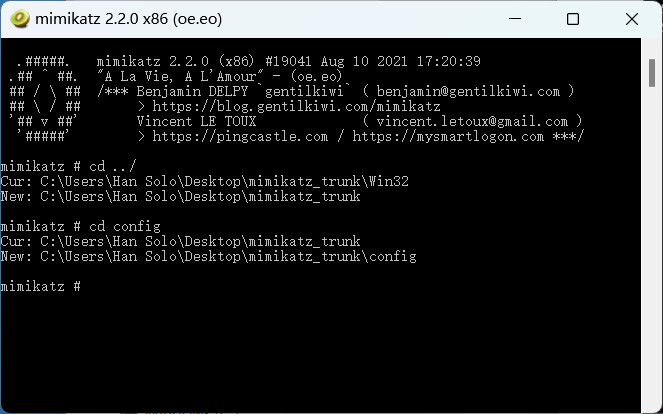

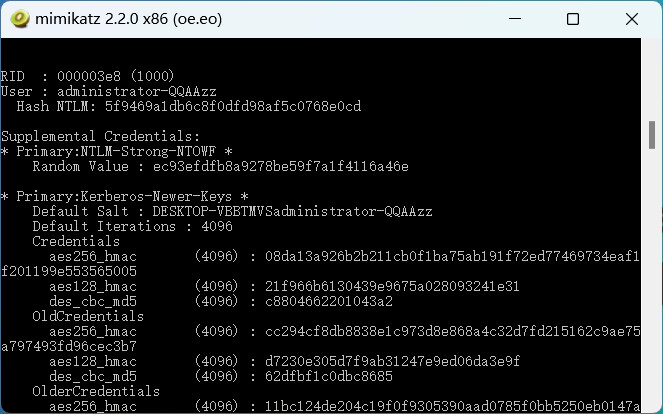

30.简单取证1

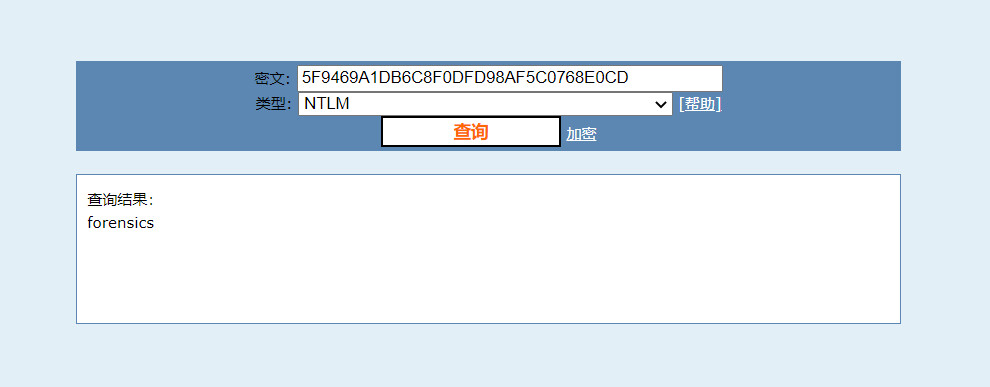

将解压文件拖入mimikatz中,使用管理员权限打开mimikatz,

配置添加的config文件

使用命令lsadump::sam /sam:SAM /system:SYSTEM 查看这个文件夹里面所有的用户名和密码,

查看超级管理员账户administrator的密码

最后将获取的密码解密

得到flag{administrator-QQAAzz_forensics}

323

323

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?