Suricata 是一款强大的开源网络安全监测引擎,具备入侵检测(IDS)、入侵防御(IPS)和网络安全监控(NSM)功能。下面我将为你深入解析它的工作原理、系统架构和处理流程。

Suricata 深度解析:从原理到实践

1 系统概述与核心功能

Suricata 是由 Open Information Security Foundation (OISF) 开发和维护的高性能网络威胁检测引擎。它不仅能够进行传统的入侵检测和防御,还提供了丰富的网络安全监控功能,支持对多种应用层协议的深度解析。

核心功能特性:

-

入侵检测与防御 (IDS/IPS):Suricata 基于规则引擎对网络流量进行实时分析,能够识别恶意活动、策略违规和各种网络威胁。它兼容 Snort 规则格式,便于直接复用现有庞大的安全规则库。

-

网络安全监控 (NSM):Suricata 超越了传统的 IDS/IPS,可以记录 HTTP 请求、存储 TLS 证书、从流量中提取文件并保存到磁盘,还支持完整的 pcap 捕获,使其成为网络安全监控生态系统的强大引擎。

-

高性能处理:Suricata 采用多线程架构,能够充分利用多核 CPU 的处理能力。单个 Suricata 实例即可检测数千兆位的流量,使其能够适应高速网络环境。

-

自动协议检测:Suricata 能够自动检测任何端口上的协议(如 HTTP),并应用适当的检测和日志记录逻辑。这极大地有助于查找恶意软件和 CnC(命令与控制)通道。

-

支持加密流量分析:Suricata 具备 TLS/SSL 解析功能,不仅可以匹配 SSL/TLS 交换的大部分内容,还可以记录所有密钥交换以供分析,帮助识别使用可疑或恶意证书的流量。

2 系统架构设计

Suricata 采用高度模块化的多线程架构,其设计旨在充分利用现代多核处理器的计算能力。以下是其主要架构组件:

2.1 核心架构模块

Suricata 的整体架构可以概括为以下几个核心模块,它们共同协作完成网络流量的获取、解析、检测和输出任务:

|

模块名称 |

核心功能 |

关键技术/实现 |

|---|---|---|

|

数据获取 (Capture/Acquisition) |

接收网络流量数据 |

支持 AF_PACKET、PF_RING、PCAP 文件、Netmap、DPDK 等多种方式 |

|

解码 (Decode) |

将原始数据包解析为标准化的网络层协议 |

解析 Ethernet、IP、TCP/UDP 等协议头部 |

|

流引擎 (Stream/Flow Engine) |

追踪和管理 TCP/UDP 会话 |

TCP 流重组,确保上层协议的完整性 |

|

应用层解析器 (App Layer Parsers) |

解析多种应用层协议 |

支持 HTTP、TLS、FTP、DNS、SMB、SIP 等协议解析和字段提取 |

|

检测引擎 (Detection Engine) |

加载并匹配规则 |

基于 Snort 规则兼容,使用 Aho-Corasick 等多模式匹配算法 |

|

输出与日志 (Output/Logging) |

记录安全事件和网络元数据 |

支持 JSON、EVE、Syslog、PCAP 等多种输出格式 |

2.2 多线程模型与运行模式

Suricata 采用多线程架构,通过不同的运行模式适应各种网络环境和工作负载:

-

Workers 模式:这是性能最优的模式。每个工作线程负责处理从数据包捕获到日志记录的完整流水线,适用于高性能处理需求。在该模式下,网卡驱动确保数据包被平均分配到各个 Suricata 处理线程。

-

Autofp 模式:此模式将数据包捕获(RX 线程)与数据包处理(W 线程)分离,使用多个数据包捕获线程和多个数据包解码线程。它适用于处理 PCAP 文件或某些 IPS 设置(如 NFQ)。

-

Single 模式:单线程模式,所有处理都在单个线程中完成,主要用于调试或低流量环境。

线程间的数据传递:Suricata 中,数据包在线程间通过队列进行传递。每个线程由 ThreadVars结构体抽象,该结构指定了线程的输入数据队列 (inq) 和输出数据队列 (outq)。这些队列在多个线程间共享,一个线程的输出队列可能是另一个线程的输入队列。

3 工作原理与处理流程

3.1 数据包处理流水线

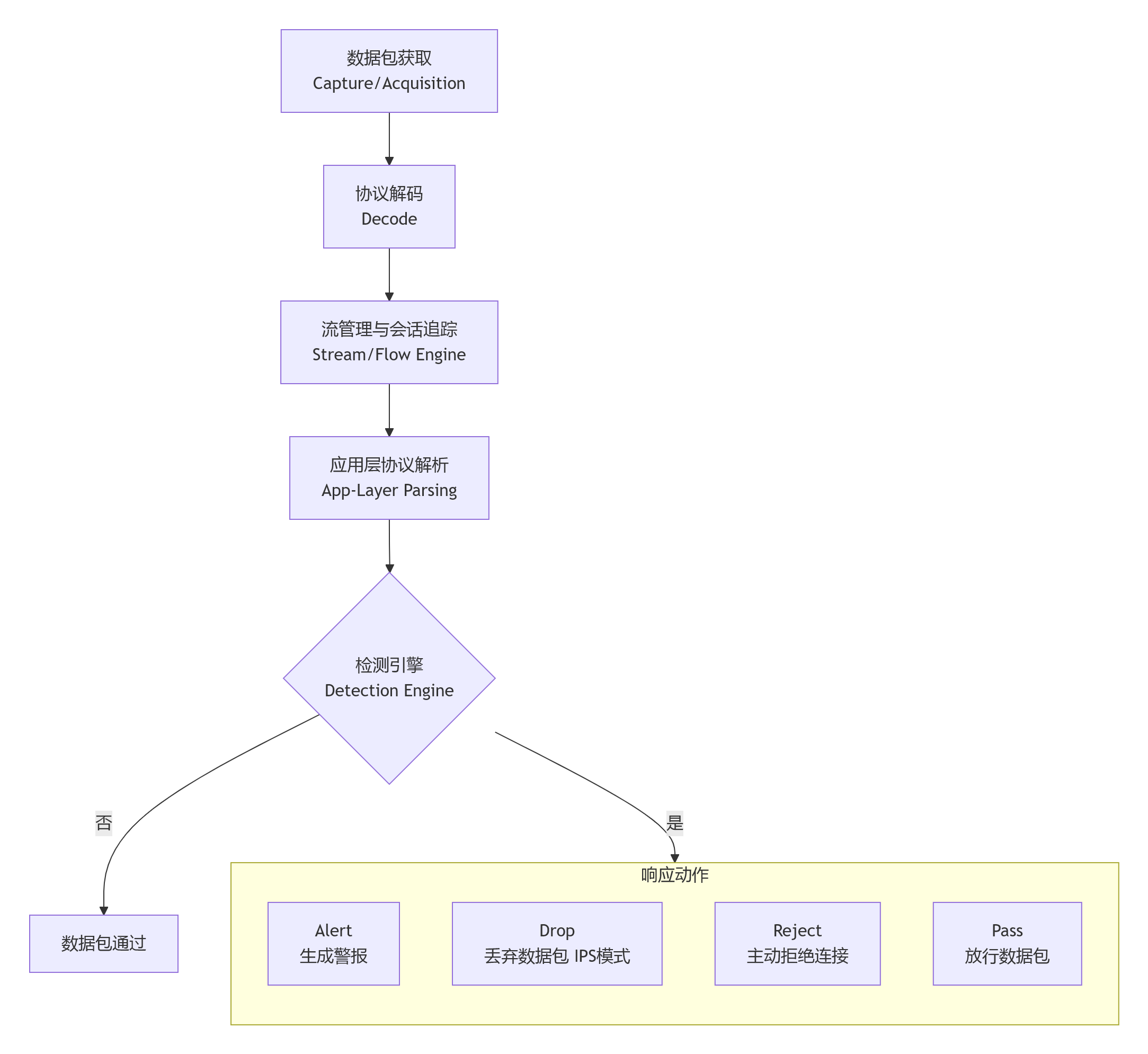

Suricata 对网络数据包的处理是一个多阶段的深度检测过程,其核心流程如下图所示,体现了数据包从获取到最终产生日志或警报的完整生命周期:

3.1.1 数据包获取 (Capture/Acquisition)

Suricata 支持多种数据包获取方式,包括:

-

AF_PACKET/PF_RING:基于 Linux 内核的高性能抓包方式。

-

DPDK:英特尔推出的数据平面开发套件,能够在用户空间高效处理数据包,大幅提升吞吐量。

-

Netmap:另一种高性能数据包 I/O 框架。

-

PCAP 文件:支持离线分析网络流量文件。

3.1.2 协议解码 (Decode)

解码模块负责解析数据包的各个协议层:

-

链路层解析:解析以太网帧头部,确定网络层协议类型。

-

网络层解析:解析 IP 头部,提取源和目标 IP 地址,确定传输层协议。

-

传输层解析:解析 TCP 或 UDP 头部,获取源和目标端口信息。

3.1.3 流管理 (Stream/Flow Engine)

流引擎是 Suricata 的核心组件之一,它负责:

-

追踪和管理 TCP/UDP 会话状态。

-

对 TCP 流进行重组,确保应用层数据的完整性。这对于检测跨多个数据包的攻击载荷至关重要。

-

维护会话超时和状态管理,清理空闲或过期的会话。

3.1.4 应用层协议解析 (App-Layer Parsing)

Suricata 能够深度解析多种应用层协议,包括但不限于:

-

HTTP:解析请求方法、URL、头部字段、请求体等。

-

TLS/SSL:解析握手过程、证书信息、SNI(服务器名称指示)等。

-

DNS:解析查询和响应记录。

-

FTP、SMTP、SMB 等其他常见协议。

3.1.5 检测引擎 (Detection Engine)

检测引擎是 Suricata 的“大脑”,它根据预定义的规则集对解析后的流量进行模式匹配和异常检测:

-

运行纯 IP 规则引擎:首先匹配仅基于 IP 地址的规则。

-

获取规则分组:根据报文的五元组(源IP、目的IP、源端口、目的端口、协议)确定需要检查的规则组。

-

预过滤器 (Prefilter) 处理:使用高效算法(如 Hyperscan)快速过滤掉明显不匹配的流量,减少后续详细检测的负担。

-

详细规则检测:对通过预过滤的流量进行详细的规则匹配,包括检查协议字段、内容模式、PCRE 正则表达式等。

-

记录匹配结果:当规则匹配时,生成相应的警报或执行预设动作。

3.1.6 输出与日志 (Output/Logging)

Suricata 提供丰富的输出功能:

-

EVE JSON 格式:一种结构化的日志格式,包含警报、协议元数据、流量统计等信息,易于与 SIEM 系统集成。

-

快速日志 (Fast.log):传统的行式警报日志。

-

统计信息:记录引擎运行时的各种统计指标。

-

文件提取:能够从流量中提取传输的文件,并保存到磁盘供进一步分析。

3.2 规则匹配机制

Suricata 的检测能力很大程度上依赖于其规则系统。规则通常由三部分组成:

-

动作 (Action):规则匹配时执行的操作,如

alert、drop、reject、pass。 -

头部 (Header):定义协议的类型、源/目的地址、端口和流量方向。

-

选项 (Options):包含告警信息、匹配内容、正则表达式、分类等详细参数。

规则匹配流程结合了快速预过滤和精细检测两个阶段,以确保在高流量环境下仍能保持高性能。

4 部署模式与配置

Suricata 支持多种部署模式,可根据网络环境和安全需求进行选择。

4.1 入侵检测模式 (IDS)

在 IDS 模式下,Suricata 以旁路方式部署,主要监听网络流量并产生警报,但不主动拦截流量。

典型部署方式:

-

网络分流器:通过交换机端口镜像(SPAN)或网络分流器将流量复制到 Suricata。

-

网络 TAP:通过专用硬件 TAP 设备获取网络流量。

4.2 入侵防御模式 (IPS)

在 IPS 模式下,Suricata 需要直接部署在网络流量路径上,具备拦截恶意流量的能力。Suricata 在 Linux 系统下实现 IPS 功能主要有三种方式:

4.2.1 基于 Netfilter (NFQUEUE) 的 IPS

利用 Linux 内核的 Netfilter 框架和 NFQUEUE 目标:

-

配置

iptables或nftables规则,将特定流量重定向到 NFQUEUE。iptables -I FORWARD -j NFQUEUE --queue-num 0 -

启动 Suricata 并指定处理对应的队列:

sudo suricata -c /etc/suricata/suricata.yaml -q 0 -

Suricata 对队列中的数据包进行检查,并通过 verdict 命令决定丢弃或放行数据包。

4.2.2 基于 AF_PACKET 的 IPS

使用两个网络接口,Suricata 直接在接口间复制数据包:

-

无需复杂的防火墙配置。

-

需要在 Suricata 配置文件中正确设置

af-packet接口参数。 -

要求两个接口的 MTU(最大传输单元)一致,并注意网卡卸载功能可能导致的问题。

4.2.3 基于 DPDK 的 IPS

利用 DPDK 高性能数据包处理框架:

-

提供极高的吞吐性能,满足高流量场景需求。

-

需要配置 CPU 亲和性,将工作线程绑定到特定核心。

-

配置相对复杂,但能带来最佳性能。

4.4 性能优化配置

Suricata 提供了多种性能优化选项:

-

硬件加速:利用 DPDK 等技术绕过内核协议栈,直接在用户空间处理数据包,大幅减少数据拷贝和上下文切换开销。

-

多线程优化:合理配置线程数量和 CPU 亲和性,避免线程间资源竞争。

-

内存管理:调整内存池大小和缓存设置,优化内存使用效率。

-

流量旁路:对于达到特定阈值的大流量("大象流")或加密流量,可以配置 Suricata 停止检查,直接转发,以提高整体吞吐量。

5 规则语法与编写技巧

Suricata 规则采用灵活的语法结构,允许创建精细化的检测策略。

5.1 规则结构

每条 Suricata 规则由三个基本部分组:

action protocol src_ip src_port direction dst_ip dst_port (options)

示例规则:

alert http any any -> $HOME_NET 80 (

msg:"SQL Injection Attempt";

flow:established,to_server;

content:"SELECT";

http_client_body;

classtype:web-application-attack;

sid:1000001;

rev:1;

)

5.2 常用选项说明

-

msg:描述规则用途的消息。

-

flow:指定流量方向和应用阶段。

-

content:要匹配的内容模式。

-

http_uri、http_client_body 等:指定检查的 HTTP 特定部分。

-

classtype:对攻击类型进行分类。

-

sid:唯一的规则标识符。

-

rev:规则版本号。

5.3 高级匹配技术

-

多模式匹配:使用多个

content选项进行组合匹配。 -

正则表达式:使用

pcre选项进行复杂模式匹配。 -

字节跳转:使用

byte_jump、byte_extract等选项进行二进制协议解析。 -

阈值管理:使用

threshold选项控制警报频率,避免误报干扰。

6 性能优化与高级特性

6.1 硬件加速技术

Suricata 支持多种硬件加速技术以提高处理性能:

-

NVIDIA BlueField DPU 加速:利用 DPU 上的 Arm 子系统运行 Suricata,将工作负载从主机 CPU 卸载到 DPU,显著降低主机利用率。BlueField DPU 还提供硬件加速的线速转向模块,可用于实现高效的流量旁路。

-

正则表达式加速:利用 BlueField-3 DPU 内置的 RegEx 加速器,提升模式匹配性能。

-

IPsec 和 TLS 内联加速:支持以线路速率检查加密流量。

6.2 负载均衡策略

在多核处理器上配置 Suricata 时,合理的负载均衡策略至关重要:

-

RSS (接收端缩放):利用现代网卡的 RSS 功能,将流量分散到多个 CPU 核心处理。

-

流一致性保持:使用

cluster_flow等哈希算法,确保同一流的所有数据包由同一核心处理,保持状态一致性。 -

CPU 亲和性设置:将 Suricata 线程绑定到特定 CPU 核心,减少上下文切换开销。

6.3 加密流量处理

Suricata 能够对加密流量进行深度分析:

-

TLS/SSL 日志记录:记录 TLS 握手过程中的密钥交换信息,用于分析加密流量。

-

证书分析:检查数字证书的有效性、颁发者和过期时间。

-

JA3/JA3S 指纹:通过 TLS 握手特征生成客户端和服务器指纹,用于恶意软件识别。

-

加密流量元数据分析:即使无法解密内容,也能基于流量特征、时序和行为进行分析检测。

7 应用场景与最佳实践

7.1 典型部署场景

-

企业网络边界防护:在网络出口部署 Suricata IPS,检测和阻止外部攻击。

-

数据中心东西向流量监控:在服务器集群内部部署 Suricata,监控横向移动流量。

-

云环境安全监控:在虚拟化或容器环境中部署 Suricata,保护云工作负载。

-

网络安全监控 (NSM):作为 NSM 架构的核心检测引擎,配合 ELK、Splunk 等分析平台。

7.2 规则管理最佳实践

-

规则源选择:结合使用 ET Open 规则集、商业规则集和自定义规则。

-

定期更新:使用

suricata-update工具定期更新规则集。 -

调优优化:根据网络环境定制规则,禁用不相关的规则,调整阈值减少误报。

-

测试验证:在生产环境部署前,在测试环境中验证规则效果。

7.3 性能调优建议

-

硬件资源配置:根据网络吞吐量配置足够的 CPU 核心、内存和高速存储。

-

接口配置优化:根据网络环境选择合适的抓包方式(AF_PACKET、DPDK 等)。

-

线程模型选择:根据流量特征选择 workers 或 autofp 模式。

-

流量过滤:使用 BPF 过滤器减少不必要的流量处理。

8 总结

Suricata 作为一款功能强大的开源网络安全监测引擎,提供了完整的入侵检测、入侵防御和网络安全监控能力。其多线程架构、协议深度解析能力和灵活的规则系统,使其能够适应从中小企业到大型服务提供商的各种网络环境。

通过合理配置部署模式、优化性能参数和有效管理规则集,Suricata 可以在不影响网络性能的前提下,提供高效的安全防护。随着网络威胁环境的不断演变,Suricata 的开发社区也在持续改进和增强其功能,使其能够应对日益复杂的安全挑战。

无论是作为独立的网络安全解决方案,还是作为大型安全架构中的检测组件,Suricata 都展现了其价值性和灵活性,是网络安全专业人员工具箱中不可或缺的重要工具。

3504

3504

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?