调试 Windows API

真正写过代码的同学没有哪个没有调试过自己的代码吧。

在 Visual Studio 中,如果我们想看一个 C++ Run Time 库函数(如:strcpy)的实现,在调试当前行按F11,便可以进入函数内部,来单步执行,调试了。但如果碰到Windows API 函数,如:ShellExecute,F11 不能直接进入调试,怎么办呢?我们能进入 ShellExecute 函数内部调试吗?当然能,但你看完本篇文章之后,便拥有了这个能力。

在开始之前,需要设置 Visual Studio 加载 pdb 文件,关于如何设置,可以看本博客的另一篇文章:让Visual Studio载入Symbol(pdb)文件。

假设你的 Visual Studio 已经设置好加载 pdb 文件了,现在你可以建立一个 Demo 工程,并写下如下代码:

::ShellExecute(NULL, L"open", L"calc.exe", NULL, NULL, SW_SHOW);

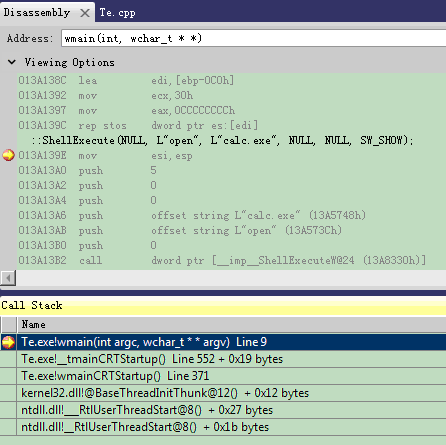

当前行指向 ShellExcute 这行时,我们选择菜单中的 Debug à Windows à Disassembly,此时我们看到源码被以汇编的形式展现出来了,如图所示:

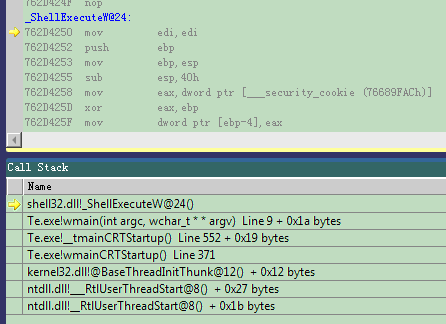

至此我们准备进入ShellExecute函数内部,此时可以看到汇编代码,可以单步调试,更可以看到 ShellExcute 函数内部干了什么事情。当然文章不会就此结束,接下来我们将深入进入看看 ShellExecute 内部究竟干了些什么事情,是怎样实现的。我们单步执行到 call 指令,我们知道 call 汇编指令是调用函数的意思,我们进去看看,进去后,可以看到内容如图所示:

恭喜你,你已经进入ShellExecute函数,欢迎来到Windows API管辖地。从栈信息来看,我们已经进入 shell32.dll 导出函数中的 _ShellExecuteW@24() 函数中了,其实这个函数就是我们之前调用的 ShellExecute 函数(至于为啥名称会这么怪异,完全是C/C++ 的Name Mangling机制所致,具体细节可参见本博客的文章:解析VC++ Name Mangling 机制),闲话不多说,我们继续进入函数,遇到 call、jmp指令,我们可以继续进去看看,从函数名中我们可以看到非常多的信息。最后此处省略N个进入步骤,我们就可以惊奇的看到如下内容了:

看到什么特别了吗?ShellExecute函数最终调到 kernel32.dll 中去了,最终调用的是 kernel32.dll 中的导出函数 _CreateProcessW@40(),即我们所熟悉的 CreateProcess API 函数。也就是说 ShellExecute 是将 CreateProcess 封装了一层,最终创建进程的功能是通过 CreateProcess 来实现的。

至于再进一步 CreateProcess 是怎样实现的,有兴趣的同学可以自己进入看看。另外,从 ShellExecute 进入 CreateProcess 的过程中省略了 N 个步骤,有兴趣的同学也可以自己试着跑出来看看。

300

300

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?