pass-06:

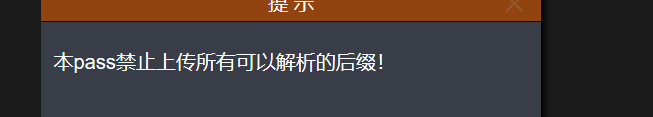

查看提示:

还是黑名单限制,通过查看源代码,知道删除了文件名后面的., 但是并没有删除空格,所以通过上传一个后缀名再添加一个空格的文件去绕过黑名单,windoes在创建文件时会自动删掉最后的空格。

上传成功,访问图片链接

成功!!!

pass-07:

查看提示:

查看源代码可知,服务器端把文件名后面的空格给删除了

Windows有个特性,就是如果文件名后缀以.或者空格结尾的,系统在保存文件时会自动去除点和空格。所以可以通过在文件名后面增加一个点来绕过限制

上传成功,访问图片链接

成功!!!

pass-08:

查看提示:

这里有两种方法可以进行绕过

第一种,后缀加点空格点,这是一个文件路径的拼接,路径拼接的是处理后的文件名,经过处理后,文件名变为hack.php 从而绕过。

查看图片地址

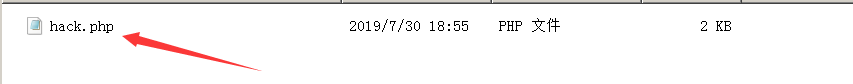

查看服务器文件

访问该图片地址

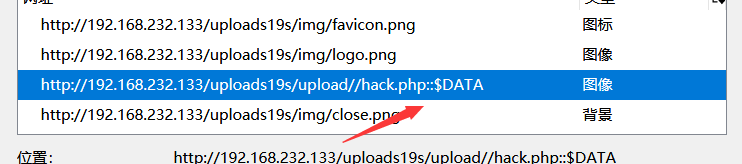

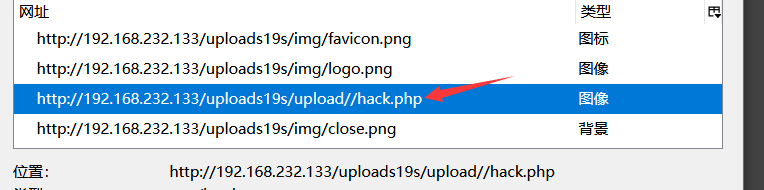

第二种方法就是在后缀名后面加 ::

D

A

T

A

源

文

件

p

h

p

在

w

i

n

d

o

w

的

时

候

如

果

文

件

名

+

"

:

:

DATA 源文件 php在window的时候如果文件名+"::

DATA源文件php在window的时候如果文件名+"::DATA"会把::

D

A

T

A

之

后

的

数

据

当

成

文

件

流

处

理

,

不

会

检

测

后

缀

名

.

且

保

持

"

:

:

DATA之后的数据当成文件流处理,不会检测后缀名.且保持"::

DATA之后的数据当成文件流处理,不会检测后缀名.且保持"::DATA"之前的文件名 他的目的就是不检查后缀名

查看图片信息

查看服务器文件

pass-09:

查看提示

这里是白名单检测,以上一关的点空格点的方法可以直接进行绕过,方法过程如上

pass-10:

查看源码分析,他会把上传的文件名中包含php的字符删去,所以我们可以使用双写后缀嵌套进行绕过

查看图片信息

访问图片链接

成功!!!

pass-11:

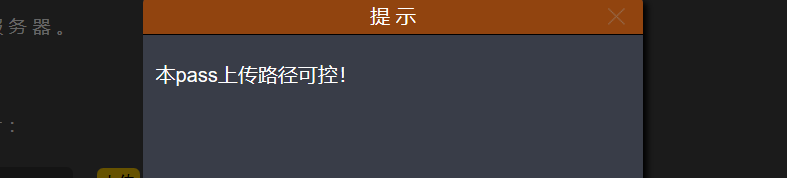

查看提示

因为文件路径是可控的,所以在文件路径后面添加xx.php%00即可,上传的webshell文件直接改后缀名为jpg,然后上传这个jpg的webshell文件

查看图片信息

复制图片地址到新窗口,把php后面的给删除,因为%00会把后面的字符给处理掉

成功!!!

pass-12:

查看提示,还是跟上一关一样,使用00截断,然后修改hex码

抓包,在upload/路径后面添加hhh.php后面再加一个空格,然后在hex表中找到空格码值,空格为20,将20改为00,即可

148

148

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?