技术环境

jdk版本:1.8 及以上

ide工具:Eclipse或者 IDEA

数据库: mysql5.7

编程语言: Java

java框架:SpringBoot

maven: 3.6.1

详细技术:HTML+CSS+JAVA+SpringBoot+MYSQL+VUE+MAVEN

功能设计

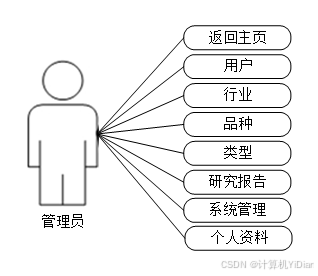

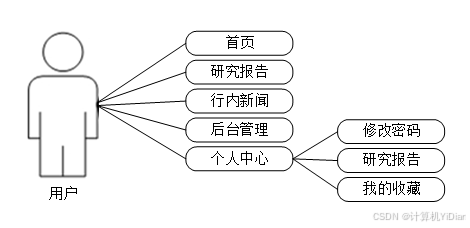

农产品研究报告管理系统主要有管理员和用户两个功能模块。以下将对这两个功能的作用进行详细的剖析。

管理员模块:管理员是系统中的核心用户,管理员登录后,可以对系统进行管理。主要功能有用户、行业、品种、类型、研究报告、系统管理、个人资料等功能。管理员用例如图所示。

用户:用户进入系统可以对研究报告、行内新闻、后台管理、个人中心(修改密码、研究报告、我的收藏)等功能进行操作,用户用例如图所示。

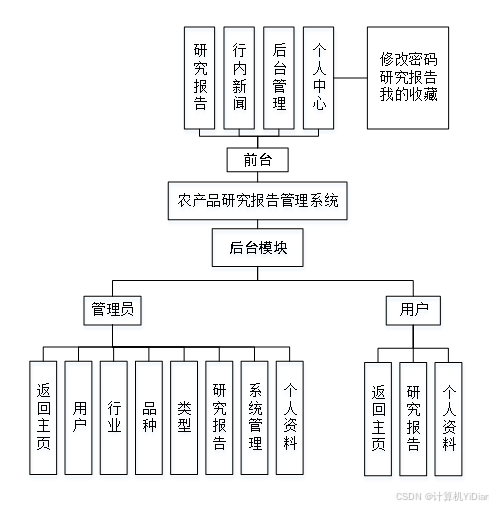

系统总体功能结构图如下所示:

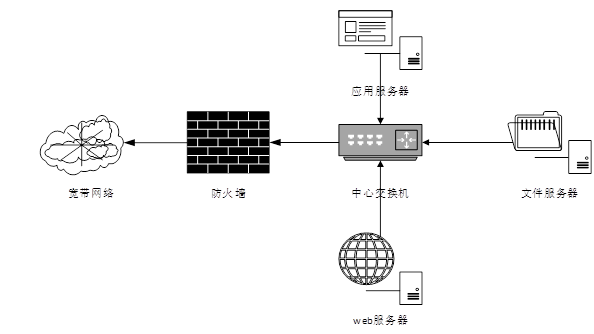

本程序在设计结构选择上首选B/S,也是为了满足程序今后升级便利,以及程序低维护成本的要求。本程序的网络拓扑设计也会在下图展示,通过图形的方式来描述更容易理解。

系统实现效果

前台用户功能模块

当人们打开系统的网址后,首先看到的就是首页界面。在这里,人们能够看到农产品研究报告管理系统的导航条,通过导航条进入各功能进行操作。系统首页界面如图所示:

在注册流程中,用户在Vue前端填写必要信息(如用户名、密码等)并提交。前端将这些信息通过HTTP请求发送到Java后端。后端处理这些信息,检查用户名是否唯一,并将新用户数据存入MySQL数据库。完成后,后端向前端发送注册成功的确认,前端随后通知用户完成注册。这个过程实现了新用户的数据收集、验证和存储。系统注册页面如图所示:

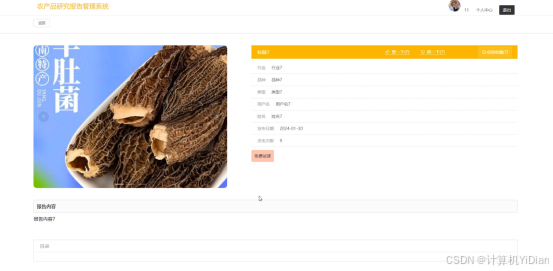

研究报告:在研究报告页面的输入栏中输入标题进行查询,可以查看到研究报告详细信息,并进行免费试读、收藏、赞一下或踩一下等操作;研究报告页面如图所示:

个人中心:在个人中心页面可以对修改密码、研究报告、我的收藏等进行操作,如图所示:

后台管理员功能模块

管理员进入主页面,主要功能包括对用户、行业、品种、类型、研究报告、系统管理、个人资料等进行操作。管理员主界面如图所示:

用户功能在视图层(view层)进行交互,比如点击“搜索、新增或删除”按钮或填写用户表单。这些用户表单动作被视图层捕获并作为请求发送给相应的控制器层(controller层)。控制器接收到这些请求后,调用服务层(service层)以执行相关的业务逻辑,例如验证输入数据的有效性和与数据库的交互。服务层处理完这些逻辑后,进一步与数据访问对象层(DAO层)交互,后者负责具体的数据操作如查看、修改或删除用户,并将操作结果返回给控制器。最终,控制器根据这些结果更新视图层,以便用户功能可以看到最新的信息或相应的操作反馈。用户界面如图所示:

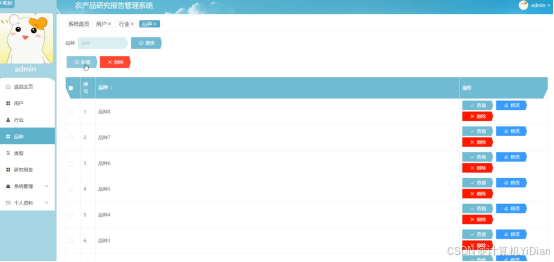

品种功能负责具体的数据操作如查看、修改或删除品种,并将操作结果返回给控制器。最终,控制器根据这些结果更新视图层,以便品种功能可以看到最新的信息或相应的操作反馈。品种界面如图所示:

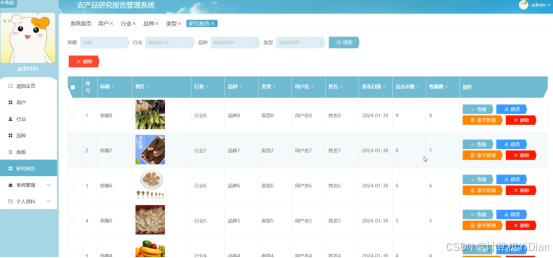

研究报告功能在视图层(view层)进行交互,比如点击“搜索或删除”按钮或填写研究报告表单。这些研究报告表单动作被视图层捕获并作为请求发送给相应的控制器层(controller层)。控制器接收到这些请求后,调用服务层(service层)以执行相关的业务逻辑,例如验证输入数据的有效性和与数据库的交互。服务层处理完这些逻辑后,进一步与数据访问对象层(DAO层)交互,后者负责具体的数据操作如查看、修改、章节管理或删除研究报告,并将操作结果返回给控制器。最终,控制器根据这些结果更新视图层,以便研究报告功能可以看到最新的信息或相应的操作反馈。研究报告界面如图5-10所示:

后台用户功能模块

用户进入系统可以对返回主页、研究报告、个人资料等功能进行操作。用户主界面如图所示:

代码参考

// 忽略权限验证的注解

@IgnoreAuth

@PostMapping(value = "/login")

public R login(String username, String password, String captcha, HttpServletRequest request) {

// 查询用户信息

UsersEntity user = userService.selectOne(new EntityWrapper<UsersEntity>().eq("username", username));

// 判断用户是否存在或密码是否正确

if(user==null || !user.getPassword().equals(password)) {

return R.error("账号或密码不正确");

}

// 生成token

String token = tokenService.generateToken(user.getId(),username, "users", user.getRole());

return R.ok().put("token", token);

}

// 生成token

@Override

public String generateToken(Long userid,String username, String tableName, String role) {

// 查询是否存在已有token

TokenEntity tokenEntity = this.selectOne(new EntityWrapper<TokenEntity>().eq("userid", userid).eq("role", role));

// 生成随机token字符串

String token = CommonUtil.getRandomString(32);

// 设置token过期时间为1小时后

Calendar cal = Calendar.getInstance();

cal.setTime(new Date());

cal.add(Calendar.HOUR_OF_DAY, 1);

if(tokenEntity!=null) {

// 更新token信息

tokenEntity.setToken(token);

tokenEntity.setExpiratedtime(cal.getTime());

this.updateById(tokenEntity);

} else {

// 新建token记录

this.insert(new TokenEntity(userid,username, tableName, role, token, cal.getTime()));

}

return token;

}

/**

* 权限(Token)验证拦截器

*/

@Component

public class AuthorizationInterceptor implements HandlerInterceptor {

// 定义Token在请求Header中的键名

public static final String LOGIN_TOKEN_KEY = "Token";

@Autowired

private TokenService tokenService;

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

// 支持跨域请求

response.setHeader("Access-Control-Allow-Methods", "POST, GET, OPTIONS, DELETE");

response.setHeader("Access-Control-Max-Age", "3600");

response.setHeader("Access-Control-Allow-Credentials", "true");

response.setHeader("Access-Control-Allow-Headers", "x-requested-with,request-source,Token, Origin,imgType, Content-Type, cache-control,postman-token,Cookie, Accept,authorization");

response.setHeader("Access-Control-Allow-Origin", request.getHeader("Origin"));

// 跨域时会首先发送一个OPTIONS请求,这里我们给OPTIONS请求直接返回正常状态

if (request.getMethod().equals(RequestMethod.OPTIONS.name())) {

response.setStatus(HttpStatus.OK.value());

return false;

}

// 获取HandlerMethod注解

IgnoreAuth annotation;

if (handler instanceof HandlerMethod) {

annotation = ((HandlerMethod) handler).getMethodAnnotation(IgnoreAuth.class);

} else {

return true;

}

// 从header中获取token

String token = request.getHeader(LOGIN_TOKEN_KEY);

/**

* 不需要验证权限的方法直接放过

*/

if(annotation!=null) {

return true;

}

// 根据token获取token实体

TokenEntity tokenEntity = null;

if(StringUtils.isNotBlank(token)) {

tokenEntity = tokenService.getTokenEntity(token);

}

if(tokenEntity != null) {

// 将用户信息存入session

request.getSession().setAttribute("userId", tokenEntity.getUserid());

request.getSession().setAttribute("role", tokenEntity.getRole());

request.getSession().setAttribute("tableName", tokenEntity.getTablename());

request.getSession().setAttribute("username", tokenEntity.getUsername());

return true;

}

// 验证失败,返回401错误和提示信息

PrintWriter writer = null;

response.setCharacterEncoding("UTF-8");

response.setContentType("application/json; charset=utf-8");

try {

writer = response.getWriter();

writer.print(JSONObject.toJSONString(R.error(401, "请先登录")));

} finally {

if(writer != null){

writer.close();

}

}

return false;

}

}这段Java代码主要是一个登录功能的实现,涉及到生成Token和权限验证的拦截器。

@IgnoreAuth 注解:这是一个自定义的注解,用于标识不需要进行权限验证的方法。

@PostMapping(value = “/login”):这是一个使用POST请求方式的登录接口。

login 方法:该方法接收用户名、密码和验证码作为参数,并返回一个包含生成的Token的响应对象。首先通过用户名查询用户信息,然后判断用户是否存在并验证密码是否正确。如果验证失败,则返回错误提示;如果验证成功,则调用 generateToken 方法生成Token,并将其添加到响应对象中返回。

generateToken 方法:该方法用于生成Token。首先查询是否存在已有的Token实体,然后生成一个随机的Token字符串。接下来,设置Token的过期时间为当前时间加上1小时,并根据情况进行更新或插入Token记录。最后返回生成的Token字符串。

AuthorizationInterceptor 类:这是一个权限验证拦截器实现类。它实现了 HandlerInterceptor 接口,用于在请求处理之前进行权限验证。在 preHandle 方法中,首先设置支持跨域请求的相关头信息,并处理跨域时的 OPTIONS 请求。然后,通过反射获取请求处理方法上的 @IgnoreAuth 注解,如果存在该注解,则直接放过。接着,从请求头中获取 Token,并根据 Token 获取对应的 Token 实体。如果 Token 实体存在,则将用户信息存入 session,并放行请求。如果验证失败,则返回401错误和相应的提示信息。

总结,这段代码实现了一个基本的登录功能,并加入了对权限的验证拦截,确保只有拥有有效 Token 的用户才能访问受限资源。

源码及文档获取

README.md · yuanmadd/HuoQuYuanMa - Gitee.com

1463

1463

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?