主题内容就是进行漏洞扫描

文章目录

- 前言

- 一、Nikto

-

* 1.Nikto漏洞扫描介绍- 2.Nikto使用

- 二、Nessus

-

* 1.Nessus介绍- 2.安装nessus

- 3.nessus的简单使用

- 3.nessus扫描之advanced scan

- 三、 skipfish扫描工具

-

* 1.介绍- 2.skipfish的使用

- 3.批量处理

- 4.使用字典

- 5.命令选项

- 6.打开文件

- 四、 AWVS漏洞扫描

-

* 1.简介- 2.AWVS使用

- 总结

前言

进行渗透测试需要进行漏洞扫描,今天就分享给大家几款漏洞扫描软件用法。希望感觉有帮助的兄弟点个赞鼓励一下,话不多说,开整。

一、Nikto

1.Nikto漏洞扫描介绍

Nikto是一款开源的(GPL)网页服务器扫描器,它可以对网页服务器进行全面的多种扫描,包含超过3300种有潜在危险的文件CGIs;超过625种服务器版本;超过230种特定服务器问题。。。这是一款kali

Linux自带的软件。其对服务器扫描具有优势。

强调:nikto更多针对主机!!!!!!

2.Nikto使用

相关命令选项

扫描网站

//一般信息

nikto -host 目标ip

//敏感目录

nikto -host http://目标IP/dvwa

//特定端口扫描

nikto -host 目标ip -p 端口号

多目标扫描

因为这个扫描太久了我就中断了,正常是两个会挨个执行。境外网址很慢,不建议扫描。

扫描百度,直接跟域名

这个ssl是协议,因为是443端口,当然,可以不加。就是信息会少点。

想要保存相关扫描信息的话

//将192.168.1.1的扫描信息放在指定文件中,文件名存放位置都看自己

nikto -host 192.168.1.1 -output /root/host.txt

来个nmap和nikto联动

// 把开放的80端口的网络地址放在“-”中,然后作为nikto命令输入,通过管道符·“|”连接

//-oG表示输出

nmap -p 80 192.168.1.0/24 -oG - |nikto -host -

#使用 LibWhisker 中对IDS 的躲避技术,可使用一下几种类型:

1随机URL编码非UTF-8方式)

2自选择路径(/./)

3过早结束的URL

4优先考虑长随机字符串

5 参数欺骗

6使用TAB作为命令的分隔符7使用变化的URL

8使用Windows路径分隔符“\”

//总体就是逃避入侵检测系统.看自己情况选择。端口下面有显示。看图

//入侵检测系统(intrusion detectionsystem,简称“IDS”)是一种对网络传输进行即时监视,

在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备。

它与其他网络安全设备的不同之处便在于,IDS是一种积极主动的安全防护技术。。

写一下相关命令,小伙伴可以自己去试一下

二、Nessus

1.Nessus介绍

系统漏洞扫描与分析软件

Nessus 是全世界最多人使用的系统漏洞扫描与分析软件。总共有超过75,000个机构使用Nessus 作为扫描该机构电脑系统的软件。

2.安装nessus

因为这个不是kali linux自带的软件,所以我们进行安装。

选择自己的版本,debian或者其他系统类型,kali linux 是Debian,这里选择Debian

下载完之后点击获取激活码,就橙色那块,进入如下界面,然后第三个拉到底点击register

然后填写邮箱获取激活码,官方会发你填写邮箱里

安装程序并启动,注意看,它提示了怎么启动。安装位置不一定,有些人可能在etc下面

然后输网址https://kali:8834,刚登入会显示危险,点击高级,然后接受危险并继续

进入界面选择第一个

这段跳过就成,我们之前获取过了,填上激活码就行

设置自己的账号

初始化时间比较长,可以选择离线包,但个人建议等待下载,因为比较新

完成后出现如下页面。想要中文界面就进行翻译就行。原始界面是英文。

3.nessus的简单使用

添加新扫描,右边哪个墨绿色按钮

不要用升级版,因为要钱。就带个带子那种图标

看自己选择,用中文会出现很多莫名奇妙的东西,比如那个节省是save,

然后点击那个三角形,运行扫描

3.nessus扫描之advanced scan

选择自己的设置,中文展示比较全,左边状态栏,感兴趣可以去打开试试

上方状态栏第二个是证书,根据选择模式不同证书选择不同

最后是插件选择

然后报告就很好懂,颜色来区分,红色高危,蓝色没事,看简介就完事了

还有很多功能用途,就不举例子了,大家感兴趣的可以自己去试试。

三、 skipfish扫描工具

1.介绍

Skipfish简介:谷歌创建的Web应用程序安全扫描程序,是一种活跃的Web应用程序安全侦察工具。

它通过执行递归爬网和其于字典的探针为目标站点准备交互式站点地图。然后使用许多活动(但希望无中

断)安全检查的输出对结果映射进行注释。该工具生成的最终报告旨在作为专业Web应用程序安全评估的基础。

特点:

高速:纯C代码,高度优化的HTTP处理,最小的CPU占用空间-通过响应式目标轻松实现每秒2000 个请求;

易于使用:启发式支持各种古怪的Web框架和混合技术站点,具有自动学习功能,动态词表创建和表单自动完成。

尖端的安全逻辑:高质量,低误报,差异安全检查,能够发现一系列微妙的缺陷,包括盲注射矢量。

2.skipfish的使用

//-o输出,skipfish输出的是html文件,就是把扫描输出到当前目录test下面

skipfish -o test http://192.168.1.106

可以看见,在test下生成了一个index.html,注意,一个目录只能用一次,下次扫描需要新建目录

3.批量处理

//在1.txt中编辑网址

//http://191.168.1.106

//http://191.168.1.103

//使用用途跟nkito批量处理一样

vim 1.txt

skipfish -o test1 @1.txt

4.使用字典

//-I表示指定扫描目录-S是指定字典,使用的是minial.wl。

skipfish -o test2 -I /dvwa/ -S /usr/share/skipfish/dictionaries/minimal.wl http://192.168.1.106/dvwa/

显示一下字典文件,这个是系统自带

5.命令选项

可以很明显看出各部分作用

6.打开文件

进入自己创建的文件,test

点击打开index.html 文件

也可以从浏览器栏输入地址访问

四、 AWVS漏洞扫描

1.简介

AWVS 简介:AWVS(Web

VulnerabilityScanner)是一个自动化的Web应用程序安全测试工具它可以扫描任何可通过Web浏览器访问的和遵循HTTP/HTTPS规则的Web

站点和Web 应用程序。适用于任何中小型和大型企业的内联网、外延网和面向客户、雇员、厂商和其它人员的 Web 网站。AWVS

可以通过检查SQL注入攻击漏洞、跨站脚本攻击漏洞等来审核Web应用程序的安全性。

应用于web!!!!

2.AWVS使用

添加目标

选中你的目标

右上角扫描

还有很多参数大家可以自行探索!!!

总结

今天主要对渗透测试工具的用途和简单用法进行了介绍,希望感觉有帮助的小伙伴点个赞。有疑问的地方可以评论区留言,我会不定期解答。希望可以帮到你。

最后

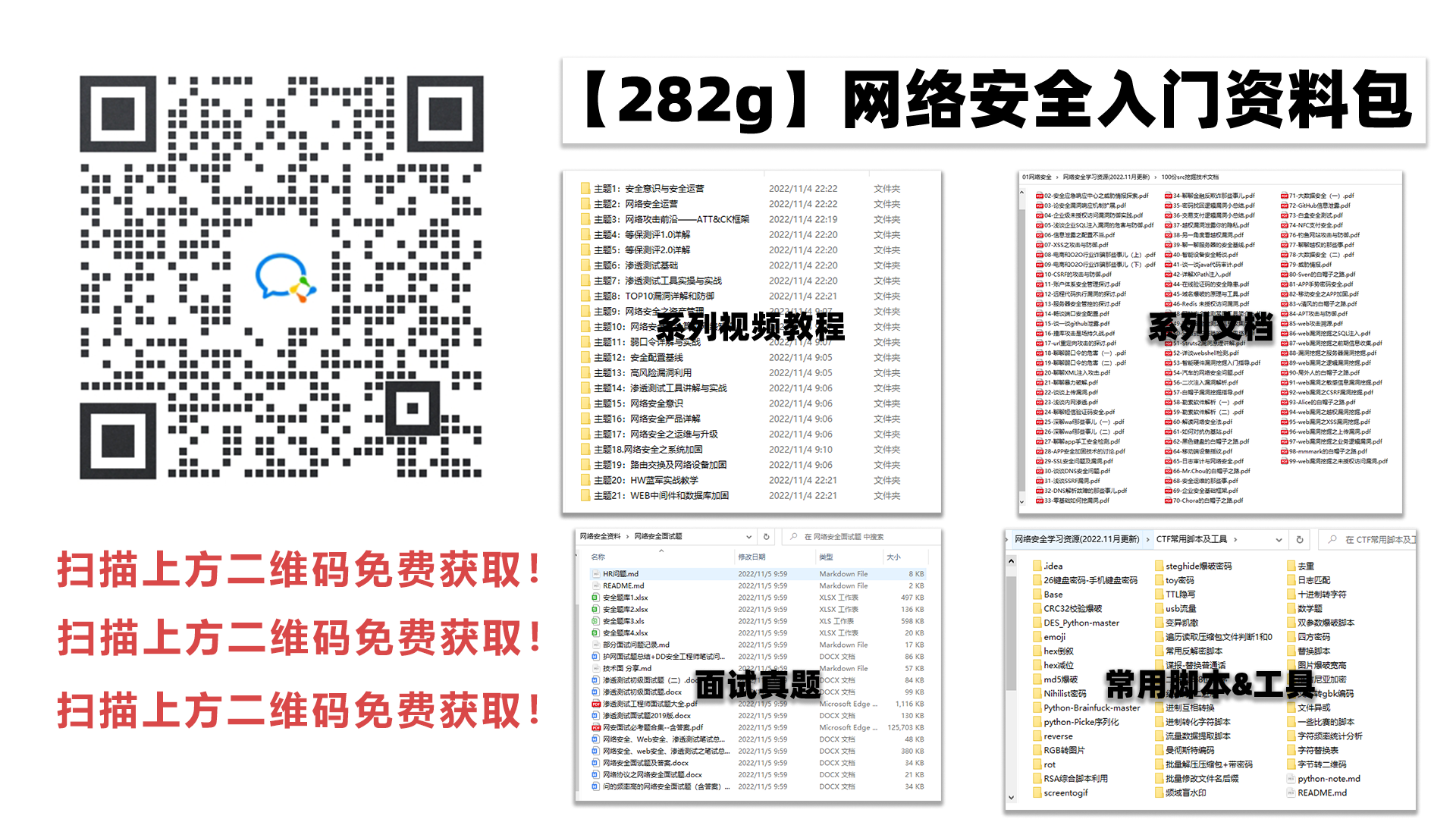

从时代发展的角度看,网络安全的知识是学不完的,而且以后要学的会更多,同学们要摆正心态,既然选择入门网络安全,就不能仅仅只是入门程度而已,能力越强机会才越多。

因为入门学习阶段知识点比较杂,所以我讲得比较笼统,大家如果有不懂的地方可以找我咨询,我保证知无不言言无不尽,需要相关资料也可以找我要,我的网盘里一大堆资料都在吃灰呢。

干货主要有:

①1000+CTF历届题库(主流和经典的应该都有了)

②CTF技术文档(最全中文版)

③项目源码(四五十个有趣且经典的练手项目及源码)

④ CTF大赛、web安全、渗透测试方面的视频(适合小白学习)

⑤ 网络安全学习路线图(告别不入流的学习)

⑥ CTF/渗透测试工具镜像文件大全

⑦ 2023密码学/隐身术/PWN技术手册大全

扫码领取

4090

4090

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?