您可以从Wireshark User's Guide中获得更多帮助。 ![]() 运行Wireshark或者Ethereal: (Ethereal与Wireshak的区别是什么?)

运行Wireshark或者Ethereal: (Ethereal与Wireshak的区别是什么?)

| #wireshark |

| #ethereal |

| Capture -> Options |

选择您想要捕捉的设备后点击Start。

![]() Wireshark的运行结果。

Wireshark的运行结果。

为了更加高效的使用Wireshark,详细了解其各项功能以及学习如何管理和使用过滤器找到自己想要的结果也是十分必要的。

在成功运行Wireshark之后,我们就可以进入下一步,更进一步了解这个强大的工具。

下面是一张地址为192.168.1.2的计算机正在访问“openmaniak.com”网站时的截图。

|

| 1. MENUS(菜单) 2. SHORTCUTS(快捷方式) 3. DISPLAY FILTER(显示过滤器) 4. PACKET LIST PANE(封包列表) | 5. PACKET DETAILS PANE(封包详细信息) 6. DISSECTOR PANE(16进制数据) 7. MISCELLANOUS(杂项) |

1. MENUS(菜单)

|

程序上方的8个菜单项用于对Wireshark进行配置:

| - /"File/"(文件) - /"Edit/" (编辑) - /"View/"(查看) - /"Go/" (转到) - /"Capture/"(捕获) - /"Analyze/"(分析) - /"Statistics/" (统计) - /"Help/" (帮助) | 打开或保存捕获的信息。 查找或标记封包。进行全局设置。 设置Wireshark的视图。 跳转到捕获的数据。 设置捕捉过滤器并开始捕捉。 设置分析选项。 查看Wireshark的统计信息。 查看本地或者在线支持。 |

2. SHORTCUTS(快捷方式)

在菜单下面,是一些常用的快捷按钮。

您可以将鼠标指针移动到某个图标上以获得其功能说明。![]() 返回页面顶部

返回页面顶部

3. DISPLAY FILTER(显示过滤器)

显示过滤器用于查找捕捉记录中的内容。

请不要将捕捉过滤器和显示过滤器的概念相混淆。请参考Wireshark过滤器中的详细内容。 ![]() 返回页面顶部

返回页面顶部

4. PACKET LIST PANE(封包列表)

|

封包列表中显示所有已经捕获的封包。在这里您可以看到发送或接收方的MAC/IP地址,TCP/UDP端口号,协议或者封包的内容。

如果捕获的是一个OSI layer 2的封包,您在Source(来源)和Destination(目的地)列中看到的将是MAC地址,当然,此时Port(端口)列将会为空。

如果捕获的是一个OSI layer 3或者更高层的封包,您在Source(来源)和Destination(目的地)列中看到的将是IP地址。Port(端口)列仅会在这个封包属于第4或者更高层时才会显示。

您可以在这里添加/删除列或者改变各列的颜色:

Edit menu -> Preferences ![]() 返回页面顶部

返回页面顶部

5. PACKET DETAILS PANE(封包详细信息)

|

这里显示的是在封包列表中被选中项目的详细信息。

信息按照不同的OSI layer进行了分组,您可以展开每个项目查看。下面截图中展开的是HTTP信息。

|

6. DISSECTOR PANE(16进制数据)

|

“解析器”在Wireshark中也被叫做“16进制数据查看面板”。这里显示的内容与“封包详细信息”中相同,只是改为以16进制的格式表述。

在上面的例子里,我们在“封包详细信息”中选择查看TCP端口(80),其对应的16进制数据将自动显示在下面的面板中(0050)。![]() 返回页面顶部

返回页面顶部

7. MISCELLANOUS(杂项)

在程序的最下端,您可以获得如下信息:

- - 正在进行捕捉的网络设备。

- 捕捉是否已经开始或已经停止。

- 捕捉结果的保存位置。

- 已捕捉的数据量。

- 已捕捉封包的数量。(P)

- 显示的封包数量。(D) (经过显示过滤器过滤后仍然显示的封包)

- 被标记的封包数量。(M)

正如您在Wireshark教程第一部分看到的一样,安装、运行Wireshark并开始分析网络是非常简单的。

使用Wireshark时最常见的问题,是当您使用默认设置时,会得到大量冗余信息,以至于很难找到自己需要的部分。

过犹不及。

这就是为什么过滤器会如此重要。它们可以帮助我们在庞杂的结果中迅速找到我们需要的信息。

| - - | 捕捉过滤器:用于决定将什么样的信息记录在捕捉结果中。需要在开始捕捉前设置。 显示过滤器:在捕捉结果中进行详细查找。他们可以在得到捕捉结果后随意修改。 |

那么我应该使用哪一种过滤器呢?

两种过滤器的目的是不同的。

捕捉过滤器是数据经过的第一层过滤器,它用于控制捕捉数据的数量,以避免产生过大的日志文件。

显示过滤器是一种更为强大(复杂)的过滤器。它允许您在日志文件中迅速准确地找到所需要的记录。

两种过滤器使用的语法是完全不同的。我们将在接下来的几页中对它们进行介绍:

![]() 1. 捕捉过滤器

1. 捕捉过滤器

捕捉过滤器的语法与其它使用Lipcap(Linux)或者Winpcap(Windows)库开发的软件一样,比如著名的TCPdump。捕捉过滤器必须在开始捕捉前设置完毕,这一点跟显示过滤器是不同的。

设置捕捉过滤器的步骤是:

- 选择 capture -> options。

- 填写/"capture filter/"栏或者点击/"capture filter/"按钮为您的过滤器起一个名字并保存,以便在今后的捕捉中继续使用这个过滤器。

- 点击开始(Start)进行捕捉。

| 语法: | Protocol | Direction | Host(s) | Value | Logical Operations | Other expression | ||||||

| 例子: | tcp | dst | 10.1.1.1 | 80 | and | tcp dst 10.2.2.2 3128 |

![]() Protocol(协议):

Protocol(协议):

可能的值: ether, fddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp and udp.

如果没有特别指明是什么协议,则默认使用所有支持的协议。 ![]() Direction(方向):

Direction(方向):

可能的值: src, dst, src and dst, src or dst

如果没有特别指明来源或目的地,则默认使用 /"src or dst/" 作为关键字。

例如,/"host 10.2.2.2/"与/"src or dst host 10.2.2.2/"是一样的。 ![]() Host(s):

Host(s):

可能的值: net, port, host, portrange.

如果没有指定此值,则默认使用/"host/"关键字。

例如,/"src 10.1.1.1/"与/"src host 10.1.1.1/"相同。 ![]() Logical Operations(逻辑运算):

Logical Operations(逻辑运算):

可能的值:not, and, or.

否(/"not/")具有最高的优先级。或(/"or/")和与(/"and/")具有相同的优先级,运算时从左至右进行。

例如,

/"not tcp port 3128 and tcp port 23/"与/"(not tcp port 3128) and tcp port 23/"相同。

/"not tcp port 3128 and tcp port 23/"与/"not (tcp port 3128 and tcp port 23)/"不同。

例子:

| tcp dst port 3128 |

显示目的TCP端口为3128的封包。

| ip src host 10.1.1.1 |

显示来源IP地址为10.1.1.1的封包。

| host 10.1.2.3 |

显示目的或来源IP地址为10.1.2.3的封包。

| src portrange 2000-2500 |

显示来源为UDP或TCP,并且端口号在2000至2500范围内的封包。

| not imcp |

显示除了icmp以外的所有封包。(icmp通常被ping工具使用)

| src host 10.7.2.12 and not dst net 10.200.0.0/16 |

显示来源IP地址为10.7.2.12,但目的地不是10.200.0.0/16的封包。

| (src host 10.4.1.12 or src net 10.6.0.0/16) and tcp dst portrange 200-10000 and dst net 10.0.0.0/8 |

显示来源IP为10.4.1.12或者来源网络为10.6.0.0/16,目的地TCP端口号在200至10000之间,并且目的位于网络10.0.0.0/8内的所有封包。

注意事项:

当使用关键字作为值时,需使用反斜杠“//”。

/"ether proto //ip/" (与关键字/"ip/"相同).

这样写将会以IP协议作为目标。

/"ip proto //icmp/" (与关键字/"icmp/"相同).

这样写将会以ping工具常用的icmp作为目标。

可以在/"ip/"或/"ether/"后面使用/"multicast/"及/"broadcast/"关键字。

当您想排除广播请求时,/"no broadcast/"就会非常有用。

查看 TCPdump的主页以获得更详细的捕捉过滤器语法说明。

在Wiki Wireshark website上可以找到更多捕捉过滤器的例子。 ![]() 返回页面顶部

返回页面顶部

![]() 2. 显示过滤器:

2. 显示过滤器:

通常经过捕捉过滤器过滤后的数据还是很复杂。此时您可以使用显示过滤器进行更加细致的查找。

它的功能比捕捉过滤器更为强大,而且在您想修改过滤器条件时,并不需要重新捕捉一次。

| 语法: | Protocol | . | String 1 | . | String 2 | Comparison operator | Value | Logical Operations | Other expression | |||||

| 例子: | ftp | passive | ip | == | 10.2.3.4 | xor | icmp.type |

![]() Protocol(协议):

Protocol(协议):

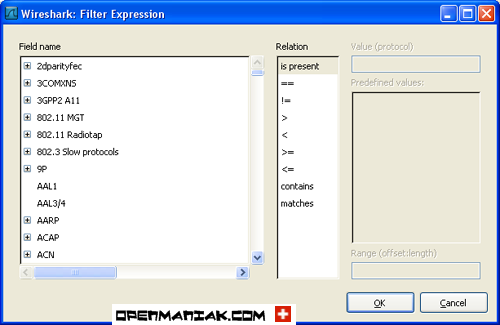

您可以使用大量位于OSI模型第2至7层的协议。点击/"Expression.../"按钮后,您可以看到它们。

比如:IP,TCP,DNS,SSH

您同样可以在如下所示位置找到所支持的协议:

Wireshark的网站提供了对各种 协议以及它们子类的说明。 ![]() String1, String2 (可选项):

String1, String2 (可选项):

协议的子类。

点击相关父类旁的/"+/"号,然后选择其子类。

![]() Comparison operators (比较运算符):

Comparison operators (比较运算符):

可以使用6种比较运算符:

| 英文写法: | C语言写法: | 含义: |

| eq | == | 等于 |

| ne | != | 不等于 |

| gt | > | 大于 |

| lt | < | 小于 |

| ge | >= | 大于等于 |

| le | <= | 小于等于 |

![]() Logical expressions(逻辑运算符):

Logical expressions(逻辑运算符):

| 英文写法: | C语言写法: | 含义: |

| and | && | 逻辑与 |

| or | || | 逻辑或 |

| xor | ^^ | 逻辑异或 |

| not | ! | 逻辑非 |

被程序员们熟知的逻辑异或是一种排除性的或。当其被用在过滤器的两个条件之间时,只有当且仅当其中的一个条件满足时,这样的结果才会被显示在屏幕上。

让我们举个例子:

/"tcp.dstport 80 xor tcp.dstport 1025/"

只有当目的TCP端口为80或者来源于端口1025(但又不能同时满足这两点)时,这样的封包才会被显示。

例子:

| snmp || dns || icmp | 显示SNMP或DNS或ICMP封包。 |

| ip.addr == 10.1.1.1 |

显示来源或目的IP地址为10.1.1.1的封包。

| ip.src != 10.1.2.3 or ip.dst != 10.4.5.6 |

显示来源不为10.1.2.3或者目的不为10.4.5.6的封包。

换句话说,显示的封包将会为:

来源IP:除了10.1.2.3以外任意;目的IP:任意

以及

来源IP:任意;目的IP:除了10.4.5.6以外任意

| ip.src != 10.1.2.3 and ip.dst != 10.4.5.6 |

显示来源不为10.1.2.3并且目的IP不为10.4.5.6的封包。

换句话说,显示的封包将会为:

来源IP:除了10.1.2.3以外任意;同时须满足,目的IP:除了10.4.5.6以外任意

| tcp.port == 25 | 显示来源或目的TCP端口号为25的封包。 |

| tcp.dstport == 25 | 显示目的TCP端口号为25的封包。 |

| tcp.flags | 显示包含TCP标志的封包。 |

| tcp.flags.syn == 0x02 | 显示包含TCP SYN标志的封包。 |

如果过滤器的语法是正确的,表达式的背景呈绿色。如果呈红色,说明表达式有误。

| 表达式正确 | |

| 表达式错误 |

您可以在Wireshark官方网站或Wiki Wireshark website上找到关于显示过滤器的补充信息。

Wireshark提供了大量不同的统计工具供您使用和参考。您可以通过点击屏幕顶部的/"statistics/"标签找到它们。

我们将会在下面举例说明:

综合 协议层 会话 节点 输入输出图 会话列表 节点列表 服务响应时间 |  | |

RTP SIP VoIP Calls 目的地 流量图 HTTP IP地址 封包长度 端口类型 |

![]() 综合

综合

在综合窗口里可以看到全局的统计信息:

- 保存捕捉结果的文件

- 捕捉时间

- 捕捉过滤器的信息。

- 显示过滤器的信息。

![]() 返回页面顶部

返回页面顶部

![]() 协议层

协议层

显示按照OSI layer分类后的统计数据。

![]() 返回页面顶部

返回页面顶部

![]() 会话

会话

如果您使用的是TCP/IP协议或者基于此技术的应用,那么这一页将会有四个标签:Ethernet,IP,TCP以及UDP。“会话”是指两台主机之间进行的交互。

每种协议后面会有一个数字,这个数字表示的是使用这种协议的会话总数。比如说: /"Ethernet:6/"。 ![]() Ethernet 会话:

Ethernet 会话:

![]() IP会话:

IP会话:

![]() TCP会话:

TCP会话:

![]() UDP会话:

UDP会话:

![]() 返回页面顶部

返回页面顶部

![]() 节点

节点

这一项提供了每个节点接收和发送数据的统计信息。

每一种协议后面的数字指的是使用这种协议的节点数量。例如:/"Ethernet:6/"。 ![]() Ethernet节点:

Ethernet节点:

![]() IP节点:

IP节点:

![]() TCP节点:

TCP节点:

![]() UDP节点:

UDP节点:

![]() 返回页面顶部

返回页面顶部

![]() 输入输出图

输入输出图

在这一项中,您可以生成一些简单的输入输出图。

您还可以通过添加显示过滤器而生成新的图表,并将他们绘制在一起进行比较。

在下面的例子中,我们同时生成了/"tcp/"和/"http/"数据的图表。

![]() 返回页面顶部

返回页面顶部

![]() 会话列表

会话列表

这里提供的信息与/"会话/"一节中相同。 ![]() 返回页面顶部

返回页面顶部

![]() 节点列表

节点列表

这里提供的信息与/"节点/"一节中相同。 ![]() 返回页面顶部

返回页面顶部

![]() 服务响应时间

服务响应时间

在这一部分,您可以查看13种协议的详细信息。

在下面的例子中,我们选择了运行于NetBIOS协议(参见协议层)之上的SMB(Server Message Block)作为观察对象。它通常被用于Microsoft Windows中的文件共享。

SMB过滤器中显示的是Wireshark显示过滤器。

在下面的例子中,我们没有使用任何过滤器。

![]() 返回页面顶部

返回页面顶部

![]() RTP

RTP

RTP (Real-time Transport Protocol, RFC 3550)是一种用于在IP网络上传送声音和视频的协议。它运行在User Datagram Protocol (UDP)的上层。

它经常与SIP或H.323组合使用。 ![]() 显示所有的流

显示所有的流

![]() 流分析

流分析

![]() 返回页面顶部

返回页面顶部

![]() SIP

SIP

SIP (Session Initiation Protocol, RFC 3261)是一种信令协议,用于建立VoIP或视频会话。

它通常与RTP一起工作,后者用于传输多媒体数据。

![]() 返回页面顶部

返回页面顶部

![]() VoIP呼叫

VoIP呼叫

总的来说,VoIP (Voice over IP)使用两类协议:

- 信令协议。如SIP或H.323

- 传输协议。如RTP

![]() 返回页面顶部

返回页面顶部

![]() 目的地址

目的地址

这一部分统计了所有捕获封包的目的地址。

![]() 返回页面顶部

返回页面顶部

![]() 数据流

数据流

这一部分提供了对TCP连接的持续(序列)分析。

在下面的例子中,我们创建了一个显示过滤器,使查询结果中仅包含有关openmaniak.com网站的内容。

最前面三行分别显示了/"SYN/",/"SYN ACK/"及/"ACK/"形式的TCP连接。

![]() 返回页面顶部

返回页面顶部

![]() HTTP

HTTP

HTTP (Hypertext Transfer Protocol)是一种用于客户端-服务器通信的协议。它通常被用来传送HTML文件。

大多数情况下,HTTP客户端就是网页浏览器。当浏览器向已知的(用户填入的)URL发送HTTP请求后,对应Web服务器也会用HTTP作为回应,并发回客户端所请求的网页。

这一节下面有三个子项:

- 流量分布

- 封包计数器

- 应答![]() 流量分布:

流量分布:

在下面的例子里,我们创建了一个显示过滤器,使查询结果中仅包含有关openmaniak.com网站的内容。

![]() 封包计数器:

封包计数器:

显示HTTP请求和响应。

在下面的例子里,我们创建了一个显示过滤器,使查询结果中仅包含有关openmaniak.com网站的内容。

![]() 应答:

应答:

显示从Web服务器取得的文件。

在下面的例子中,我们创建了一个显示过滤器,使查询结果中仅包含有关openmaniak.com网站的内容。

![]() 返回页面顶部

返回页面顶部

![]() IP地址

IP地址

统计封包的来源或目的IP地址。

![]() 返回页面顶部

返回页面顶部

![]() 封包长度

封包长度

![]() 返回页面顶部

返回页面顶部

![]() 端口类型

端口类型

显示TCP或UDP端口的统计数据。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?