知识点:

1、 CMS指纹识别源码获取方式

2、 习惯&配置&特性等获取方式

3、托管资产平台资源搜索监控

详细点:

参考:https://www.secpulse.com/archives/124398.html

源码泄漏原因:

1、从源码本身的特性入口

2、从管理员不好的习惯入口

3、从管理员不好的配置入口

4、从管理员不好的意识入口

5、从管理员资源信息搜集入口

源码泄漏集合:

composer.json

git源码泄露

svn源码泄露

hg源码泄漏

网站备份压缩文件

WEB-INF/web.xml 泄露

DS_Store 文件泄露

SWP 文件泄露

CVS泄露

Bzr泄露

GitHub源码泄漏

演示案例:

- 直接获取-CMS识别-云悉指纹识别平台

- 习惯不好-备份文件-某黑阔博客源码泄漏

- 配置不当-GIT泄漏-某程序员博客源码泄漏

- 实验网址:http://121.36.49.234/

- 测试方式:http://121.36.49.234/.git/ —— 查看返回包的状态码,403表示该文件夹存在

-

可使用工具:GitHack

使用命令格式:

python.exe GitHack.py http://121.36.49.234/.git/

python环境:2.7.6

- 配置不当-SVN泄漏-某国外小伙子源码泄漏

- 实验网址:https://trafficbonus.com/

- 测试方式:https://trafficbonus.com/svn/entries —— 查看返回结果,判断/svn/entries文件是否是存在的

-

可使用工具:

SvnHack-master

使用命令:

python.exe SvnHack.py -u https://trafficbonus.com/svn/entries --download

python环境:2.7.6

- 配置不当-DS_Store泄漏-某开发Mac源码泄漏

- 实验网址:http://zhuchao.yslts.com/

- 测试方式:https://zhuchao.yslts.com/.DS_Store —— 查看返回结果,判断/.DS_Store文件是否是存在的

-

可使用工具:

ds_store_exp

使用命令:

python.exe ds_store_exp.py https://zhuchao.yslts.com/.DS_Store

python环境:2.7.6

!!!未成功!!!

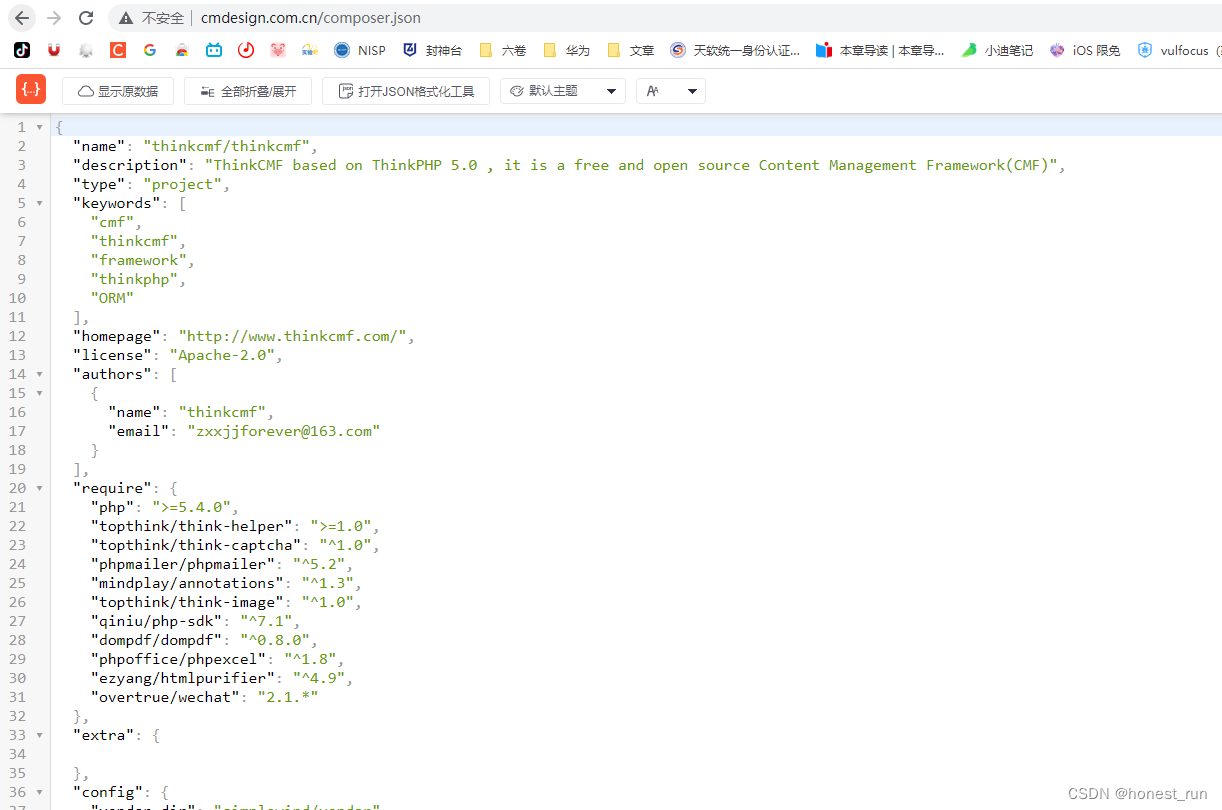

- PHP特性-composer.json泄漏-某直接搭建源码泄漏、】

- composer.json文件是一个配置文件(说明型文件) —— 通过该文件信息搜集情报

- 实验网址:http://www.cmdesign.com.cn/

- 测试方式:http://www.cmdesign.com.cn/composer.json —— 查看返回结果,判断/.DS_Store文件是否是存在的

-

返回结果:

- 下载配合-WEB-INF泄露-RoarCTF-2019-EasyJava

—— 前提是必须要有下载漏洞,没有漏洞没大用,CTF中可能会考到

- WEB-INF是Java的WEB应用的安全目录,如果想在页面中直接访问其中的文件,必须通过web.xml文件对要访问的文件进行相应映射才能访问。

- WEB-INF 主要包含一下文件或目录:

- WEB-INF/web.xml : Web应用程序配置文件, 描述了servlet和其他的应用组件配置及命名规则.

- WEB-INF/database.properties : 数据库配置文件

- WEB-INF/classes/ : 一般用来存放Java类文件(.class)

- WEB-INF/lib/ : 用来存放打包好的库(.jar)

- WEB-INF/src/ : 用来放源代码(.asp和.php等)

- 资源监控-GITHUB泄漏-语法搜索&关键字搜索&社工

更多参考:

文章:常见的Web源码泄漏漏洞及其利用

常见的Web源码泄漏漏洞及其利用 - SecPulse.COM | 安全脉搏

CMS识别:https://www.yunsee.cn/

备份:敏感目录文件扫描-7kbscan-WebPathBrute

CVS:https://github.com/kost/dvcs-ripper

GIT:https://github.com/lijiejie/GitHack

SVN:https://github.com/callmefeifei/SvnHack

DS_Store:https://github.com/lijiejie/ds_store_exp

使用项目时记得看当前项目安装说明哦

1、先安装python2或python3版本

2、利用python安装目录下的pip进行库安装

3、没设置环境变量的利用完整路径的python去执行脚本

GITHUB资源搜索:

| in:name test | 仓库标题搜索含有关键字 |

| in:descripton test | 仓库描述搜索含有关键字 |

| in:readme test | Readme文件搜素含有关键字 |

| stars:>3000 test | stars数量大于3000的搜索关键字 |

| stars:1000..3000 test | stars数量大于1000小于3000的搜索关键字 forks:>1000 test #forks数量大于1000的搜索关键字 |

| forks:1000..3000 test | forks数量大于1000小于3000的搜索关键字 size:>=5000 test #指定仓库大于5000k(5M)的搜索关键字 pushed:>2019-02-12 test #发布时间大于2019-02-12的搜索关键字 created:>2019-02-12 test #创建时间大于2019-02-12的搜索关键字 user:test #用户名搜素 |

| license:apache-2.0 test | 明确仓库的 LICENSE 搜索关键字 language:java test #在java语言的代码中搜索关键字 |

| user:test in:name test | 组合搜索,用户名test的标题含有test的 |

关键字配合谷歌搜索:

site : XX —— 和XX搜索相关的

site : Github.com smtp

site : Github.com smtp @qq.com

site : Github.com smtp @126.com

site : Github.com smtp @163.com

site : Github.com smtp @sina.com.cn

site : Github.com smtp password

site : Github.com String password smtp

6706

6706

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?