1.访问控制技术

互联网络的蓬勃发展,为信息资源的共享提供了更加完善的手段,企业在信息资源共享的同时也要阻止非授权用户对企业敏感信息的访问。访问控制的目的是为了保护企业在信息系统中存储和处理的信息的安全。

1.1访问控制的基本模型

访问控制是指主体依据某些控制策略或权限对客体本身或是其资源进行的不同授权访问。访问控制包括3个要素,即主体、客体和控制策略。

(1)主体(Subject):是可以对其他实体施加动作的主动实体,简记为S。有时我们也称为用户(User)或访问者(被授权使用计算机的人员),记为U。主体的含义是广泛的,可以是用户所在的组织(以后我们称为用户组)、用户本身,也可是用户使用的计算机终端、卡机、手持终端(无线)等,甚至可以是应用服务程序或进程。

(2)客体(Object):是接受其他实体访问的被动实体,简记为O。客体的概念也很广泛,凡是可以被操作的信息、资源、对象都可以认为是客体。在信息社会中,客体可以是信息、文件和记录等的集合,也可以是网路上的硬件设施,无线通信中的终端,甚至一个客体可以包含另外一个客体。

(3)控制策略: 是主体对客体的操作行为集和约束条件集,简记为KS。简单讲,控制策略是主体对客体的访问规则集,这个规则集直接定义了主体对客体的作用行为和客体对主体的条件约束。访问策略体现了一种授权行为,也就是客体对主体的权限允许,这种允许不超越规则集,由其给出。

访问控制包括认证、控制策略实现和审计3个方面的内容:

(1)认证 。

主体对客体的识别认证和客体对主体的检验认证。主体和客体的认证关系是相互的,当一个主体受到另外一个客体的访问时,这个主体也就变成了客体。一个实体可以在某一时刻是主体,而在另一时刻是客体,这取决于当前实体的功能是动作的执行者还是动作的被执行者。

(2)控制策略的具体实现。

如何设定规则集合从而确保正常用户对信息资源的合法使用,既要防止非法用户,也要考虑敏感资源的泄露,对于合法用户而言,更不能越权行使控制策略所赋予其权利以外的功能。

(3)审计。

审计的重要意义在于,比如客体的管理这即管理员有操作赋予权,他有可能滥用这一权利,这是无法在策略中加以约束的。必须对这些行为进行记录,从而达到威慑和保证访问控制正常实现的目的。

1.2访问控制的实现技术

1)访问控制矩阵

访问控制矩阵(Access Control Matrix,ACM)是通过矩阵形式表示访问控制规则和授权用户权限的方法。访问矩阵是以主体为行索引,以客体为列索引的矩阵,矩阵中的每一个元素表示一组访问方式,是若干访问方式的集合。

2)访问控制表

访问控制表ACLs(Access Control Lists)是目前最流行、使用最多的访问控制实现技术。

每个客体有一个访问控制表,是系统中每一有权访问这个客体的主体的信息。

3)能力表

能力表(Capabilities)对应于访问控制表,这种实现技术实际上是按行保存访问矩阵。每个主体有一个能力表(Capability Lists),是该主体对系统中每一个客体的访问权限信息。

4)授权关系表

授权关系表(Authorization Relations),它的每一行(或者说元组)就是访问矩阵中的一个非空元素,是某一个主体对应于某一个客体的访问权限信息。

2.数字签名

与人们手写签名的作用一样,数字签名系统向通信双方提供服务,使得A向B发送签名的消息P,以便达到以下几点:

(1)B可以验证消息P确实来源于A。

(2)A以后不能否认发送过P。

(3)B不能编造或改变消息P。

2.1数字签名的条件

可用的数字签名应保证以下几个条件:

(1)签名是可信的。

(2)签名不可伪造。

(3)签名不可重用。

(4)签名的文件是不可改变的。

(5)签名是不可抵赖的。

2.2对称密钥签名

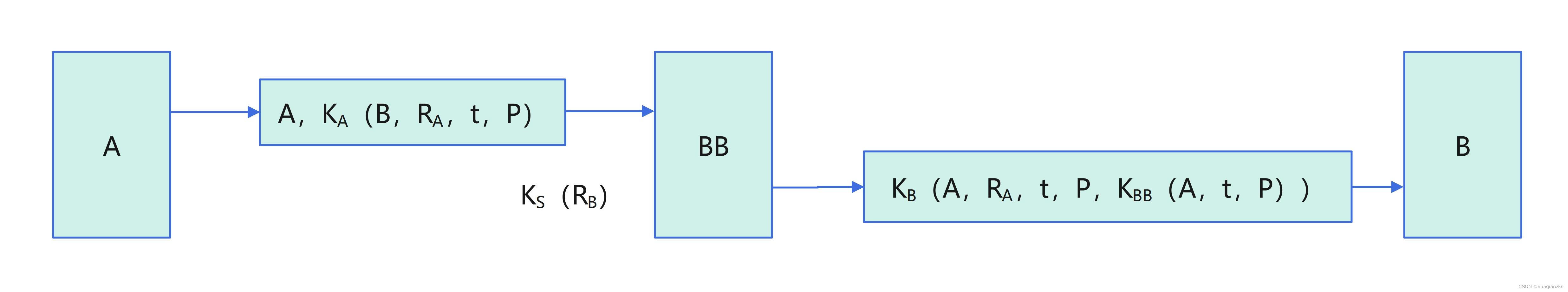

基于对称密钥的签名如图1所示。

2.3公开密钥签名

在对称密码体制中由于加密密钥和解密密钥是可以相互推导的。密钥暴露会使系统变得不安全。而公钥密码体制可以很容易地解决密钥交换问题。在公钥密码系统中,解密密钥和加密密钥是不同的,并且很难从一个推导出另外一个。

在实践中,对长文件签名采用公钥密码算法效率太低。为了节约时间,数字签名经常和单向Hash函数一起使用,即并不对整个文件签名,只对文件的Hash值签名。

本文探讨了访问控制技术的核心要素,包括主体、客体和控制策略,以及访问控制矩阵、访问控制表、能力表等实现方法。同时,介绍了数字签名的重要性,包括其条件和对称密钥与公开密钥签名的区别。

本文探讨了访问控制技术的核心要素,包括主体、客体和控制策略,以及访问控制矩阵、访问控制表、能力表等实现方法。同时,介绍了数字签名的重要性,包括其条件和对称密钥与公开密钥签名的区别。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?