1,shadow文件的存取权限漏洞

有rw权限不合规

cd /etc

ls -l shadow

chmod 400 shadow

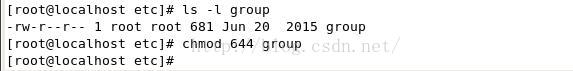

2,group文件的存取权限漏洞

有rw权限不合规

ls -l /etc/group

chmod 644

3,普通密码强度漏洞

vi /etc/login.defs

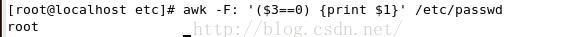

4,查看是否存在出root之外UID为0的用户

5,查看空口令用户

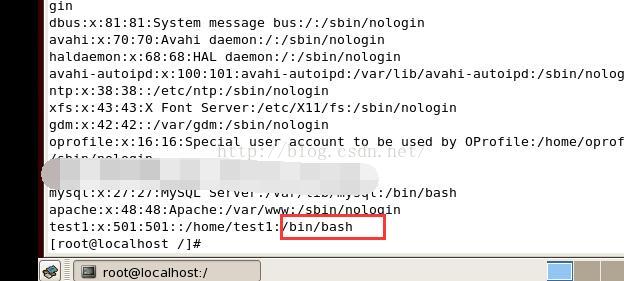

6,其他用户的shell执行权限漏洞

比如用于ftp服务的用户不该有/bin/bash权限

cat /etc/passwd

7,root远程登录漏洞

cat /etc/securetty

删除所有,只留console

8,防火墙加固,增加策略

iptables -L

iptables -I INPUT -p tcp --dport 1524 -j DROP

/etc/inid.d/iptables stop

/etc/inid.d/iptables start

9,远程访问漏洞

vi /root/.rhosts

如果存在删除/root/.rhosts

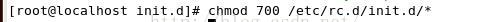

10,启动脚本文件权限未严格限制漏洞

权限为-rwxr-xr-x不合规

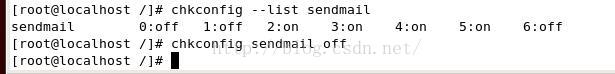

11,未关闭sendmail漏洞

12,系统ping相应未关闭

13,允许产生core文件漏洞

vi /etc/security/limits.conf

添加*hard core 0

vi /etc/pam.d/login

添加session required /lib/security/pam_limits.so

14,允许产生内存大小漏洞

vi /etc/security/limits.conf

添加*hard rss 5000

vi /etc/pam.d/login

添加session required /lib/security/pam_limits.so

15,允许产生core文件漏洞

vi /etc/security/limits.conf

添加*hard nproc 20

vi /etc/pam.d/login

添加session required /lib/security/pam_limits.so

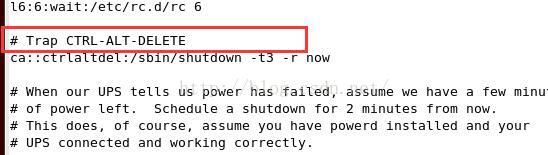

17,限制ctrl+alt+del重启未限制

vi /etc/inittab

18,最多可存20个命令

vi /etc/profile

19,自动注销账号的登录

vi /etc/profile

添加export timeout=300

20,加上不可更改属性,防止未授权用户获权

chattr +i /etc/passwd

chattr +i /etc/group

21,限制ssh访问策略

禁止所有访问

echo sshd:all >> /etc/hosts.deny

例外访问连接

echo sshd:192.168.1.2 >> /etc/hosts.allow

22,用户登录前加载密码

vi /etc/grub.conf

在timeout=5后面加password=[密码]

23,禁止普通用户能够使用su成为root

vi /etc/pam.d/su

去掉注释

24,禁止root用户通过ssh登录

vi /etc/ssh/sshd_config

以上是我总结常见的几种加固,如有错误希望大家批评指正。

1516

1516

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?