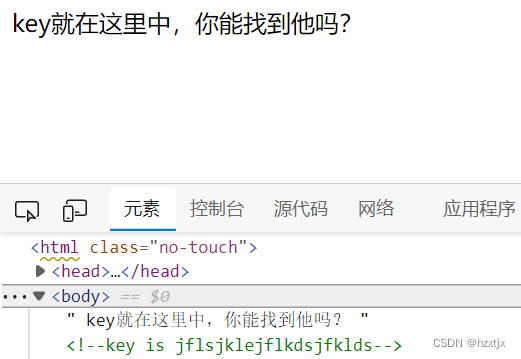

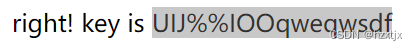

一、key在哪里?

进入过关地址后按F12

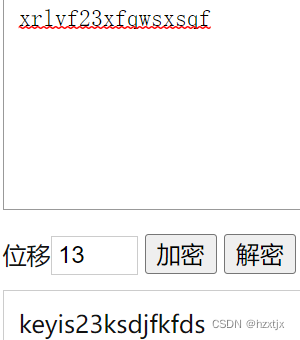

二、再加密一次你就得到key啦~加密之后的数据为xrlvf23xfqwsxsqf

复制数据使用凯撒加密

加密网址:https://www.qqxiuzi.cn/bianma/kaisamima.php

猜测flag格式是key is XXX,而从x后面开始计算第十三个字母为k,r也是第十三个字母为e,l第十三个字母为y,所以移位13位

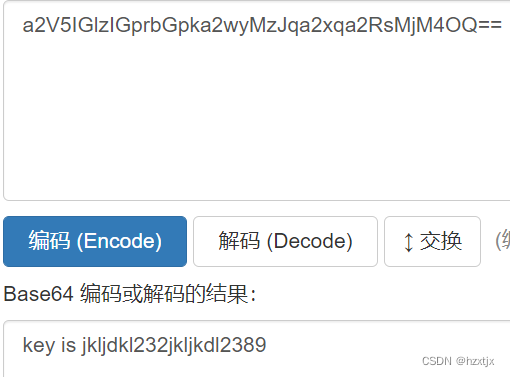

三、猜猜这是经过了多少次加密?

观察加密后的字符串,最后是一个=,猜测是base64加密

base64的一些特征:

1.密文中会出现“=”等号。

2.有64个可见字符。

3.代码中含有0xF、0x3F、0x3等符号

复制字符串到base64的解密网站:https://base64.us/

解码后交换位置继续解码(具体不知道多少次后得到key)

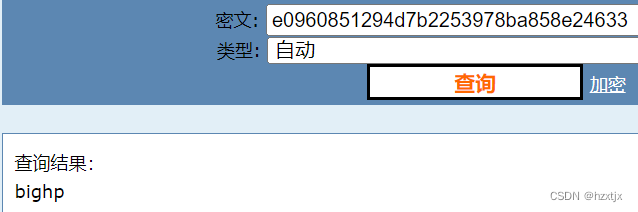

四、据说MD5加密很安全,真的是么?

直接到md5解密网站解密即可:https://www.cmd5.com/

五、小明同学今天访问了一个网站,竟然不允许访问!太坑了,于是小明同学决心一定要进去一探究竟!

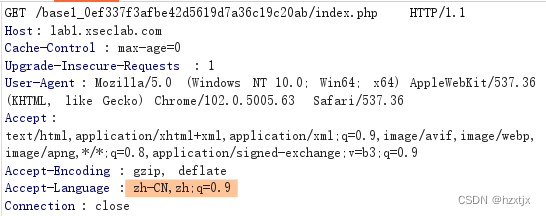

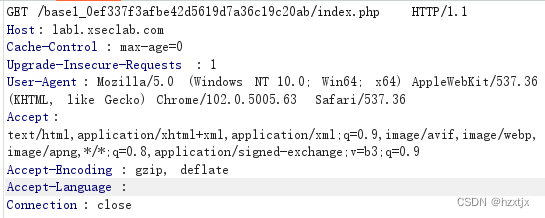

burpsuit打开网站并抓包发送到Repeater

将图中选择了的部分删掉后send

request

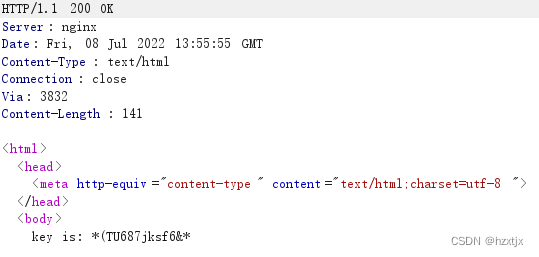

response

六、HAHA浏览器

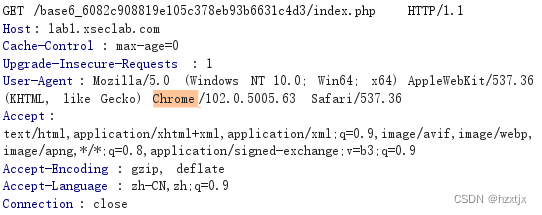

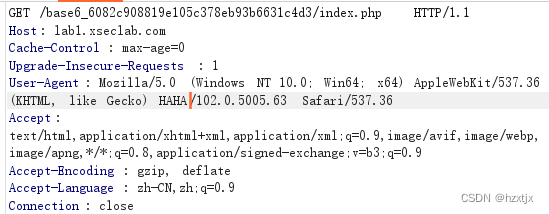

bp访问抓包发送到repeater

将浏览器改为HAHA后send

request

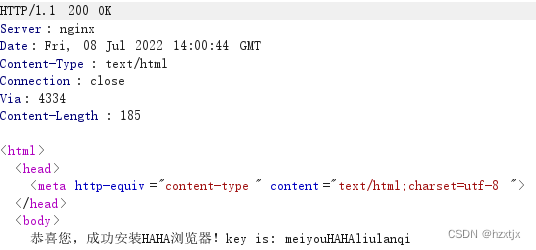

response

七、key究竟在哪里呢?

bp抓包发送到repeater后send

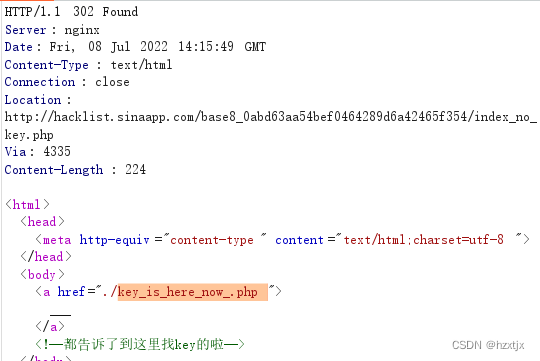

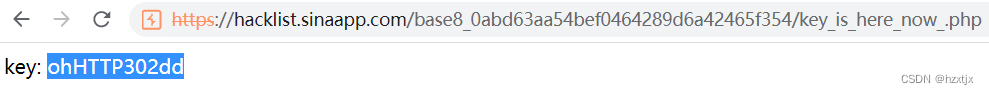

八、key又找不到了

bp抓包发送到repeater后send

观察图中信息发现key的地址,修改访问网址

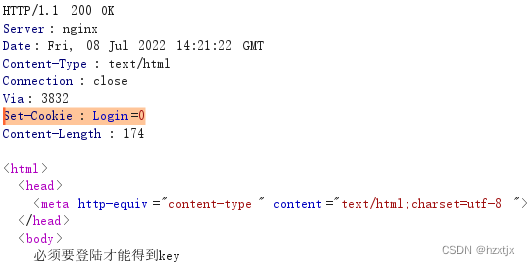

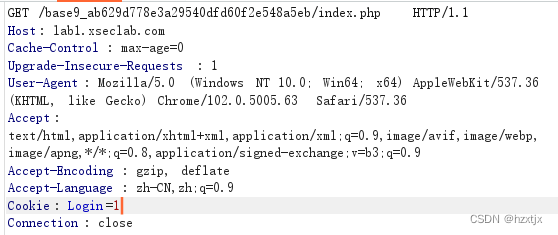

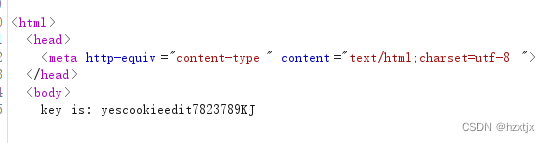

九、冒充登陆用户

bp抓包发送到repeater后send

发现Set-Cookie:Login=0字样,猜测要将0改为其他的,例如1

request

response

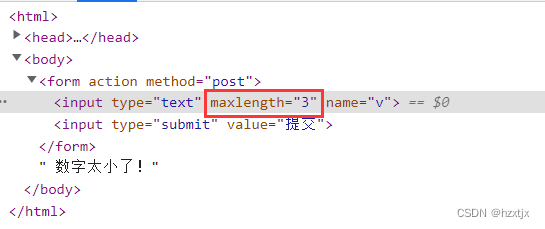

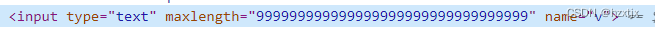

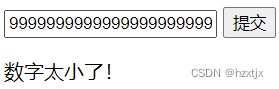

十、比较数字大小

访问网站,输入1提交,显示太小了,输入999不能再输入了,但提交还是显示太小了,按F12

发现最大只能输入3位,双击修改大一点

输入n个9

提交

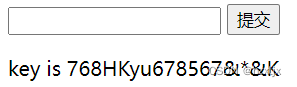

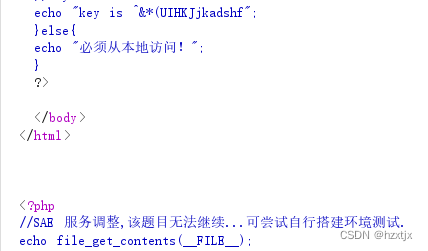

十一、本地的诱惑

bp抓包发送到repeater后send发现下图文字

注:“ ctfhub-技能树-web-ssrf-内网访问 ”应该与本题相似,可以先去ctfhub练手

十二、就不让你访问

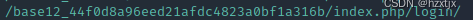

dirsearch -u http://lab1.xseclab.com/base12_44f0d8a96eed21afdc4823a0bf1a316b/

扫描发现有个login,但是进去没用。

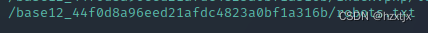

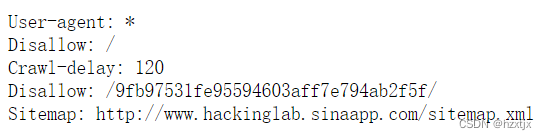

访问robots.txt

扫描base12_44f0d8a96eed21afdc4823a0bf1a316b/9fb97531fe95594603aff7e794ab2f5f

发现

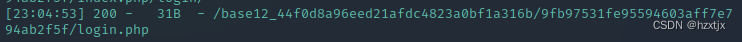

访问base12_44f0d8a96eed21afdc4823a0bf1a316b/9fb97531fe95594603aff7e794ab2f5f/login.php

了解robots.txt:https://baike.baidu.com/item/robots%E5%8D%8F%E8%AE%AE/2483797?fromtitle=robots.txt&fromid=9518761&fr=aladdin

1456

1456

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?