一、 勒索病毒介绍

1、 勒索病毒基本概念

勒索病毒,也可以叫做勒索软件,是一种“阻断访问式攻击”(denial-of-access attack),与其他的计算机病毒不同的是,勒索病毒是一类用各种方法如加密、锁屏等来阻止受害者访问计算机或者获取计算机中的数据,并用这些作为筹码要挟受害者支付赎金的病毒。攻击者通常会使用钓鱼邮件、系统漏洞等方式进行攻击,勒索病毒会在进入目标后会自动运行,对计算机中的各类数据进行加密,使受害者无法正常使用计算机或获取计算机中的数据。完成加密后勒索病毒会通过改变桌面背景,弹出勒索病毒解密器页面发出警告,要求被攻击者在指定的时间内支付赎金,或者公开设备中的重要数据来要挟被攻击者支付巨额赎金。

2、勒索病毒的主要类型

1、文件加密类勒索病毒。

该类勒索病毒以使用对称加密算法和非对称加密算法等多种加密算法对受害者计算机中的文件进行加密,并以此威胁受害者向他们勒索钱财。该类勒索病毒以WannaCry为代表。对文件进行加密并勒索是现在勒索病毒的主要类型。目前在PC中流行的主要就是文件加密类的勒索病毒。

2、数据窃取类勒索病毒。

这类勒索病毒和前一类病毒比较相似,这类勒索病毒通常也会采用多种加密算法对受害者电脑中的数据进行加密,一旦被这类病毒感染,同样因为加密算法的原因,极难对电脑中的数据进行恢复。与前一类的区别是在勒索阶段,攻击者会窃取受害者电脑中的数据,并以公开数据为筹码威胁受害者向其缴纳赎金。

3、系统加密类勒索病毒。

这类病毒不会直接加密磁盘中的数据,而是对卷引导记录、磁盘的主引导记录等进行加密,一旦以上内容被加密,就能阻止受害者对磁盘的访问,进而影响电脑的正常使用。攻击者就以此为筹码向受害者索要赎金,更有甚者会对全部磁盘进行加密。

4、屏幕锁定类勒索病毒。

这类勒索病毒的危害较小,主要是将受害者的设备的屏幕进行锁定,导致受害者没办法正常打开设备和使用设备,有时也会伪装成蓝屏错误,然后威胁受害者缴纳赎金,不过因为这类病毒并没有对受害者设备的数据进行加密,所以被这类病毒攻击后还是有可能对数据进行恢复。

5、恐吓类勒索病毒。

可能会伪装成执法机构发送的信息,指控受害者犯罪并要求他们支付罚款,又或者伪造成合法的病毒感染警报,蒙骗受害者下载无用的软件、破坏性的恶意软件或勒索软件。

6、擦除或破坏类勒索病毒。

威胁受害者若不支付赎金就将数据彻底破坏。

3、勒索病毒传播方式

1、利用安全漏洞传播。

攻击者利用受害者指定的简单密码、远程桌面等网络漏洞,攻击感染受害者的设备并获取最高权限,勒索病毒就可以借此进行主动传播。现阶段,攻击者常利用已知的并且还未及时修补的漏洞对受害者的设备进行攻击,并且利用还未修补的漏洞部署和运行勒索病毒,进而实施勒索行为。

2、利用钓鱼邮件传播。

勒索病毒的攻击者常采取将勒索病毒嵌入钓鱼邮件的文档、图片或者网页链接中,通过特定的手段广泛传播嵌入病毒的邮件。受害者一旦放松警惕下载了文档或者点击了网页链接,勒索病毒就会直接在受害者的电脑上运行并对数据实现加密,从而使勒索病毒攻击成功。

3、利用网站挂马(hacked or hidden links)传播。

攻击者会先将勒索病毒的中的相关代码嵌套在一些安全程度不高的网站上或自己搭建一个与正规网站相似的网站并在其中嵌套病毒代码,在通过一些不良信息诱惑受害者进入网站进行访问。当受害者访问这些网站时,载入网站的恶意代码就会被执行,进而使受害者的设备感染勒索病毒。

4、利用移动介质传播。

攻击者可以各种手段隐藏或者转移原有的文件,与此同时创建一个虚假的移动存储介质的快捷方式,欺骗受害者点击,点击之后勒索病毒就会自动运行并对受害者的设备进行勒索攻击。

5、利用软件供应链。

攻击者通常会先攻击软件供应商的服务器,再利用软件供应商的传播渠道以及受害者对软件供应商的信任,利用合法软件进行正常传播、升级等时机,攻击者对合法软件进行更改并嵌入勒索病毒代码,从而可以逃脱受害者设备上的杀毒软件查杀,进而成功使勒索病毒在受害者的设备上进行传播。

6.利用远程桌面入侵传播。

攻击者还会利用受害者设置的简单密码、暴力破解等方式获取目标设备的账号密码,等获取了账号密码之后就可以利用远程登陆访问设备并在其中嵌入勒索病毒。与此同时,攻击者一旦通过获取到的账号密码进而获得设备的控制权限,就可以借此设备攻击受害者内网的其他设备。

勒索病毒的传播特点是病毒的隐蔽性、传染性、攻击性都变得比以前更强。

4、勒索病毒攻击流程

其攻击流程主要包括初始访问、扫描和获取凭证、攻击入侵、病毒植入、实施勒索五个阶段

1、初始访问阶段

(1)收集基础信息。攻击者可以借助工具扫描,或者通过其他方式获取被攻击者的一切有利于勒索攻击的信息,这样就可以为勒索病毒的攻击提供坚实的后盾。

(2)发现攻击入口。攻击者借助一些扫描工具发现一些设备存在的漏洞,找到攻击目标没有防护的地方,就可以重点攻击这些地方,已达到对目标的突破。此外,根据前文对勒索病毒传播方式的分析,我们可以了解到攻击者同样可利用在网站中嵌入病毒和传播钓鱼邮件等方式传播勒索病毒。

2、 扫描和获取凭证阶段

攻击者对受感染的系统扫描,这样能够更好的了解受到攻击的设备和网络,然后确定可以用于进行双重或者三重勒索攻击的目标文件,攻击者还会利用内网的组成形式进行传播勒索病毒或者利用一些网络协议的漏洞进行传播勒索病毒,进而做到在内网中到处传播,借此机会将勒索病毒感染到更多的设备。

3、攻击入侵阶段

(1)部署攻击资源。根据前两个步骤发现的简单密码和一些网络漏洞作为重点攻击对象,并以此部署对应的网络攻击方式和攻击工具

(2)获取访问权限。使用各种办法以用来提高勒索病毒自己在目标设备中的管理权限,在提高自身权限之后,就开始利用权限实行攻击和入侵。

4、病毒植入阶段

(1)植入勒索病毒。勒索病毒的攻击者通过以上方法进入目标设备内部之后,通过执行程序和动态链接库来运行病毒,并更改系统运行的程序、修改目标设备的注册表等方式规避杀毒软件的检测功能,进而保证勒索病毒自身安全的同时并对设备上的数据进行加密。

(2)扩大感染范围。攻击者也可以利用蠕虫病毒继续在网络中传播,进一步扩大勒索病毒的勒索范围和影响。

5、实施勒索阶段

(1)加密窃取数据。攻击者通过对称加密算法和非对称加密算法对已受到感染的设备上的数据进行加密,同时也会根据勒索病毒的攻击,将发现的具有高价值或者高隐秘性的数据传回到攻击者的手中,攻击者就会以此为筹码要挟受害者交纳赎金。

(2)加载勒索信息。攻击者在成功感染了目标设备之后就会留下相应的勒索信息,包括勒索者的联系方式和支付加密货币的地址

5、勒索病毒的加密方式

勒索病毒有三种加密方式,第一种是对称加密算法,第二种是非对称加密算法,第三种用的最多,是将对称加密和非对称加密混合使用的混合加密。

1、对称加密: 在对称加密算法中,加密的密钥和解密的密钥是同一个密钥。在对称加密算法中,加密者通过使用对称加密算法的密钥加密明文,然后解密者想要获取明文,就需要获取被加密的密文和加密者使用的密钥进行对称加密算法的逆运算。

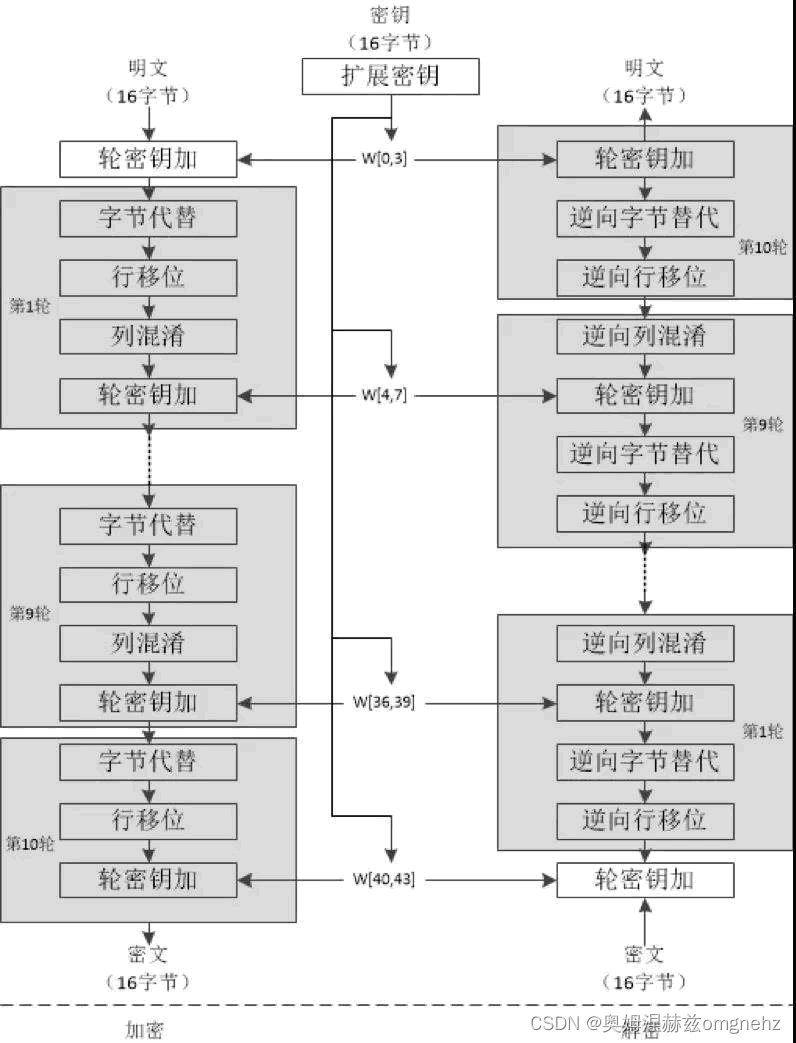

高级加密标准(Advanced Encryption Standard,AES),是在对称加密算法中比较常见且安全性很高的加密算法,也是勒索病毒常用的对称加密方式。它的加密过程是由多轮加密构成,除了结尾的一轮,其他轮都是由四个步骤组成(如图)。AES算法通过使用密钥轮对明文进行逐轮加密进而实现密文的可靠性。

在勒索病毒的工作过程中,对称加密算法通常只是作为对计算机数据加密的第一把锁。勒索病毒将目标文件加密之后,会将密钥发送至攻击者服务器,只有支付了赎金才能获得解密密钥。

2、非对称加密: 勒索病毒采用公钥加密,让攻击者持有私钥解密,受害者需支付赎金后,攻击者才会发送私钥给其解密。勒索病毒常采用的非对称算法是经典的RSA算法。

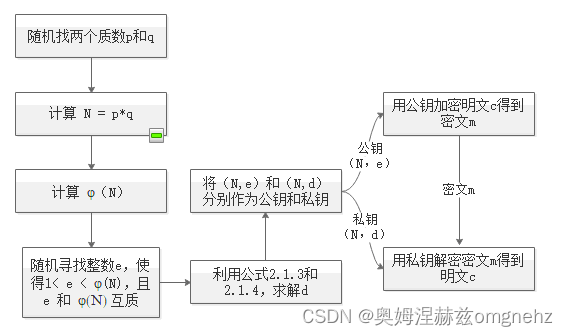

在电脑的加密场景中应用比较多的非对称加密算法是RSA算法,首先需要先生成两个极大素数p和q,通过使用欧拉函数、欧几里得算法分別获取公钥和私钥所需相应元素e、d以及N,对明文m或密文c使用公钥或私钥分块进行幂运算和取模运算,以完成加密(me mod N = c )或解密(cd mod N = m)。而大多数勒索病毒采用RSA算法生成的密钥长度为2048位。如果想暴力破解RSA加密算法的私钥,则需要求出d的值,但是通过一个特别大的质数算出d的值是几乎不可能的事情。按照目前分解质因数算法Pollard RHO来计算,则时间复杂度为o(h)=10N/4, 对于RSA2048加密算法,N取值为N=lg(22048)=617,则计算时间复杂度为o(h)=10617÷4=10154。在时间复杂度这么高的情况下,现阶段一台普通的电脑要想算出d的值,需要的时间要比从宇宙诞生到现在的时间还要多出几百个数量级。所以暴力解出RSA的私钥在技术或者算法进步以前可以认为是不可能的事情。

3、混合加密: 勒索软件采用对称加密和非对称加密两种方式甚至进行多层加密,从而提高破解难度和风险。WannaCry病毒采用的就是两层加密算法RSA算法+AES算法。采用混合加密的病毒通常使用对称加密算法来加密文件和消息,然后使用非对称加密算法来加密对称加密算法使用的密钥。这样做能避免主机与攻击者通信的时候将密钥泄露。

二、勒索病毒的分析方法

现阶段对勒索病毒的分析方法有静态分析和动态分析两类,这两类病毒分析方法的区别就是在分析时该病毒样本是否在运行。

1、 静态分析

静态分析是在程序运行之前进行的技术,它通过对程序的代码进行分析来检测漏洞和恶意行为。静态分析通常使用静态分析器,对程序的二进制代码或源代码进行扫描,分析程序的结构、调用关系、变量的使用等信息,以寻找其中的漏洞和安全问题。静态分析可以用于发现代码上的问题,帮助我们分析发现勒索病毒的中的一些漏洞。

2.7.2 动态分析

动态分析是在程序运行时进行的技术,它可以监控程序的行为,审查程序与其他软件和系统之间的交互过程。动态分析通常通过使用调试器、模拟器或监视工具等技术实现,可以用于检测恶意代码、漏洞、内存泄露、死锁等问题。通过分析程序在运行时的行为来了解程序的运行逻辑,以及是否存在安全问题,方便查找勒索病毒的漏洞。

本文详细介绍了勒索病毒的类型、加密方式(包括对称、非对称和混合加密)、传播途径,以及勒索攻击的流程。同时阐述了静态分析和动态分析这两种主要的病毒分析方法。

本文详细介绍了勒索病毒的类型、加密方式(包括对称、非对称和混合加密)、传播途径,以及勒索攻击的流程。同时阐述了静态分析和动态分析这两种主要的病毒分析方法。

1716

1716

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?