一、现象

安全中心近期接到用户反馈,在下载安装并且使用了某个下载器后,电脑不定期的会被安装,甚至重复安装各种软件,在提取相关文件分析后,我们发现这是一类利用系统正常"Pending File Rename Operations"机制替换系统文件,实现开机自动启动加载驱动(自动下载软件)的恶意木马,我们将其命名为"紫狐"。据初步统计,目前至少有三万以上用户中毒。

“紫狐”木马最早出现于2018年3月,通过与游戏外挂、第三方安装程序捆绑传播,该木马如同其名字一样具有狐狸般的狡猾,应用了极强的反检测能力,除了功能DLL文件加强壳外,还会通过加载驱动的方式进行隐藏,并且利用PendingFileRenameOperations实现延时删除,注入系统进程以躲避检测。

1.主机存在一个scvhost.exe进程,不断向外进行永恒之蓝漏洞攻击和1433扫描爆破:

2.使用everything.exe搜索*.dll,按修改时间降序,可以搜索到C:\Windows\System32目录下名为MsxxxxxxApp.dll的文件,中间“xxxxx”为随机数字:

二、处置建议

1.主机打上永恒之蓝漏洞补丁;

2.数据库使用复杂密码;

3.进入安全模式;

4.删除文件C:\Windows\System32\MsxxxxxxApp.dll;

5.在注册表;

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SessionManager\PendingFileRenameOperations中删除C:\Windows\System32\MsxxxxxxApp.dll

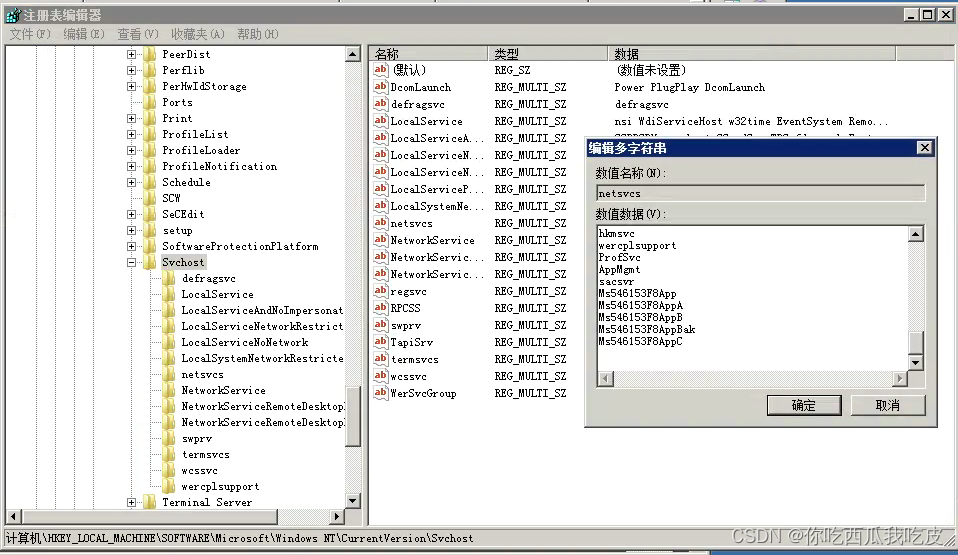

6.删除注册表HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Svchost的netsvcs值中删除MsxxxxxxApp相关值

7.重启计算机,查看不存在外连445和1433端口的svchost.exe进程即可

4132

4132

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?