2017年刚刚结束,回头反思过去一年的发生的各类网络安全事件,除了WannaCry勒索病毒横扫全球、2亿选民资料泄漏的“邮件门”及新型IoT僵尸网络等轰动全球的网络安全大事件外,与我们生活密切相关的一众移动安全事件也是让人应接不暇,下面就跟我们一起来整理回顾下,2017年都发生了哪些移动安全事件吧。

勒索病毒瞄准“王者荣耀”袭击手机

火到一发不可收拾的《王者荣耀》不光吸粉能力、吸金能力超强,这吸引病毒的能力也非同一般。6月2日,360手机卫士发现了一款冒充时下热门手游《王者荣耀》辅助工具的手机勒索病毒,该勒索病毒被安装进手机后,会对手机中照片、下载、云盘等目录下的个人文件进行加密,并索要赎金。这种病毒一旦爆发,会威胁几乎所有安卓平台的手机,用户一旦中招,可能丢失所有个人信息。

从该病毒的形态来看,与PC端大规模肆虐的“永恒之蓝”界面极为相似,用户中招后,桌面壁纸、软件名称、图标形态都会被恶意修改,用户三天不支付,赎金便会加倍,一周不支付,文件就会被全部删除! 除此之外,该勒索病毒可能使用的软件命名包括“王者荣耀辅助”或“王者荣耀前瞻版安装包”等。

个人隐私泄漏引发重视 10款APP上安全“灰名单”

2017年7月20日,腾讯社会研究中心与DCCI互联网数据中心联合发布《网络隐私安全及网络欺诈行为研究分析报告显示,手机APP越界获取个人信息已经成为网络诈骗的主要源头之一,由此引发了社会各界对于手机应用越权获取用户隐私权限现状的声讨。

报告显示,高达96.6%的Android应用会获取用户手机隐私权,而iOS应用的这一数据也高达69.3%。用户更需警惕的是,25.3%的Android应用存在越界获取用户手机隐私权限的情况。越界获取隐私权限,是指手机应用在自身功能不必要的情况下获取用户隐私权限的行为。

手机应用越界获取用户隐私权限会带来巨大的安全风险隐患,如隐私信息被窃取、用户信息被用于网络诈骗、造成经济损失、手机卡顿现象严重等。例如,手机APP随意访问联系人、短信、记事本等应用,可以查看到用户的银行卡账号密码等信息,容易造成用户手机话费被暗扣和银行支付账号被盗。用户存在手机里的隐私资料、照片被恶意软件查看、窃取,则容易被隐私信息贩卖等网络信息黑产所利用,进一步导致网络诈骗。

高校APP安全状况调查:仅5个APP出现零次或1次问题

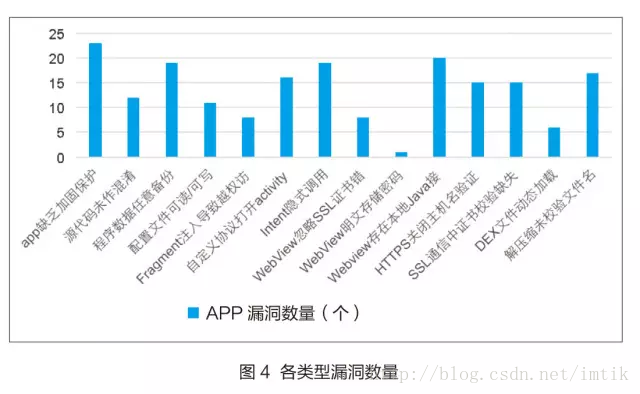

社会上针对安卓平台的黑客攻击层出不穷,目前,全国很多高校都拥有了自己校园专属的APP软件,如今的高校校园,校园APP已相当普及,成为新一届大学生们获取学校信息、融入校园生活的便捷通道。在此背景下,信息工程大学对国内20多所高校的安卓平台移动APP进行了初步审计,发现其中存在着诸多安全问题。

26所高校APP安全状况调查显示,出现零次或1次问题的APP数量仅为5个。所收集的移动APP来自26所高校,其中,华北及东北地区6所,西北地区4所,华东地区7所,中南地区5所,西南地区4所;包括9所985工程高校和14所211工程高校。

可以看出,当前校园APP安全形势不容乐观,多个方面存在较大安全隐患,校方应针对典型中高危问题进行针对性修复,而APP开发者安全意识则有待加强,安全开发习惯需进一步提高。

共享单车使用需谨慎,小心泄漏个人信息

如今共享单车的大热方便了人们的出行,但同时也产生了一些新的安全漏洞,可能会给不法分子提供新的作案契机。

在2017国际安全极客大赛GeekPwn年中赛上,浙大计算机系毕业的女“黑客”花了不到一分钟的时间,攻破了评委手机预装的小鸣、永安行、享骑和百拜等4款共享单车的App。这意味着,黑客可以利用共享单车App存在的安全漏洞,用别人的账号远程骑车,用的也是别人的钱。最重要的是,黑客直接获取了用户的账号密码、骑行路线、GPS定位、账号余额等个人信息,这些个人信息的泄露可能导致用户经常接到推销电话、垃圾短信,严重的还有诈骗和其他App账户被盗的可能。

警惕假“共享充电站” 让你秒变透明人

在今年流行的共享经济中,除了共享单车外,同样火爆的还有共享充电站,尽管在一定程度上缓解了不少手机用户的燃眉之急,但是其中存在的诸多隐患引起民众广泛热议。

在2017年3·15晚会上,使用免费充电桩被强装软件、盗取信息的现象被曝光。用户在使用免费充电桩时,手机被安装恶意程序,黑客由此便可获取手机内包括通讯录、相册等个人信息,甚至远程控制支付软件,不输密码就可以购物。

黑客利用理财APP漏洞半天提现千万

2017年2月27日,某金融信息服务有限公司发现其旗下一款APP软件被多人利用黑客手段攻击,半天时间内即被非法提现人民币1056万元,遂向公安机关报案。接报后,相关部门立即成立专案组,第一时间派员进驻公司,争分夺秒开展APP平台服务器数据梳理,当日即分析出嫌疑人的作案手法并成功封堵漏洞,为公司和投资人避免了更大损失。

与此同时,专案组全力以赴开展侦查工作。经查,一名嫌疑人利用APP平台漏洞,使用黑客手段篡改APP充值过程中的请求金额数据,导致平台入账金额异常,并迅速进行提现操作实施犯罪。作案得手后,该嫌疑人又通过互联网传授作案方法,致使该漏洞被大量传播利用。

本案属于利用黑客手段进行网络盗窃的案件,对此相关企业要注重网站系统安全等级提升,加强短期内大额交易审核力度,一旦发现异常要及时报警。建议相关APP软件开发企业可以委托专门的网络安全性能测试公司进行内部安全测试,测试过关后再推向市场。

可用于诈骗的“相册”类安卓恶意程序威胁信息通报

2017年8月07日至8月13日,国家互联网应急中心通过自主监测和样本交换形式共发现96个窃取用户个人信息的恶意程序变种,感染用户15491个。该类病毒通过短信进行传播会私自窃取用户短信和通讯录,对用户信息安全造成严重的安全威胁。

样本恶意行为分析:

1)运行后隐藏安装图标,同时诱骗用户点击激活设备管理器功能,导致用户无法正常卸载;

2)私自向黑客指定的手机号发送提示短信,“软件安装完毕\n识别码:IMEI号码,型号,手机系统版本”和“激活成功”;

3)私自将用户手机里已存在的所有短信和通讯录上传至指定的邮箱;

4)私自接收指定手机号码发来短信控制指令,执行控制指令内容;

5) 私自将用户接收到新的短信转发至指定的手机号,同时在用户的收件箱中删除该短信。

38 部 Android 手机被预装了恶意程序

移动安全公司 Check Point Software Technologie 报告,两家企业拥有的 38 部 Android 手机被发现预装了恶意应用。报告没有披露企业的名字。恶意应用不是厂商提供的官方固件的一部分,被认为是在供应链的某一处加入进去的。

这些Android 手机属于众多品牌,包括三星和 LG 的多款手机,小米 4 和红米、中兴 x500、Oppo N3、vivo X6 plus、Nexus 5 和 5x、联想 S90 和 A850。

该公司的研究人员称,即使用户万分小心,也可能会在不知情下被恶意程序感染。这些恶意代码往往会控制感染设备,让受害者下载、安装、执行恶意软件,从而访问数据、拨打高额手机号码。

如何清除预装的恶意软件?因为这些预安装的恶意软件都具有系统权限,所以很难删除。用户可以通过下面的方式将其清除:1. 刷机,将设备恢复到无公害状态 2. 更新固件和ROM 3. 通过正规官方渠道购买手机

国内手机银行安全体检:多款存在高危漏洞,可影响资金安全

一份来自工信部旗下泰尔终端实验室的研究报告显示,在对国内多家大型商业银行的Android端手机银行APP进行分析后发现:测评的APP普遍存在高危漏洞,用户在进行转账交易时,黑客能够通过一定的技术手段劫持用户的转账信息,从而导致用户的转账资金被非法窃取。

通俗点说,就是当你被攻击者盯上后,你在使用银行的手机银行Android APP进行转账,明明对方的卡号、姓名、开户行填写后反复检查没问题,短信提示也显示正确,但转完账一查交易记录,欸…刚刚的钱怎么转给一个陌生名字了?当然,要实现这样的高难度骗局,也需要一定的条件,大家不用过于恐慌。为避免被恶意利用,漏洞细节暂未公开,泰尔表示已反馈到相关银行进行修补。

在这里提供几点安全建议:1、从正规应用市场或官方网站下载APP 2、尽量选择安全口碑较好、用户权益保护良好的银行办理业务 3、谨慎使用手机银行APP执行转账等敏感操作,大额转账后应和对方确认 4、提高信息安全意识,保护个人隐私数据。

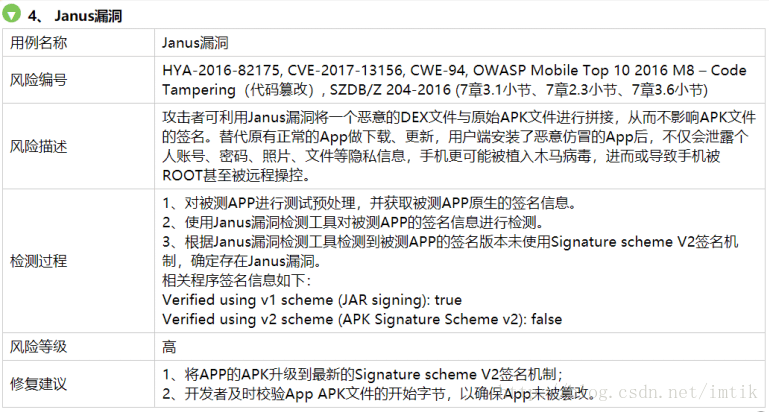

核弹级安卓漏洞爆发 或影响广泛

12月4号,谷歌通过其官方网站通告了一个高危漏洞CVE-2017-13156(发现厂商将其命名为Janus),该漏洞可以让攻击者无视安卓签名机制,通过绕过应用程序签名验证的形式,对未正确签名的官方应用植入任意恶意代码,目前安卓5.0—8.0等个版本系统均受影响,预计每日上千万的活跃安卓应用将存在被利用可能,巨大的潜在威胁风险使得Janus漏洞成为了安卓系统年度大漏洞!

对于用户来说,Janus高危漏洞意味着手机中的应用将可能被黑客“置换”为非法应用,面临着信息泄露或被远程操控等风险;而对APP应用的开发方来说,自家的官方应用将面临着被黑客“悄无声息”恶意植入风险程序的挑战!

海云安MARS全面支持Janus漏洞检测

目前,海云安信息安全团队已经及时开展对Janus漏洞的跟进分析,并对相应的检测工具进行了升级,开发厂商通过海云安移动应用安全风险评估系统(MARS)即可快速有效的检测出Janus漏洞,第一时间发现该高危漏洞便于及时开展有效的修复措施,将潜在安全风险消灭在“萌芽状态”。

海云安结语:

回顾2017年,移动安全事件频频爆发,海云安从众多事件中选出了具有代表性的10件以供读者了解移动安全问题的最新发展态势。

纵观一系列移动安全事件,海云安认为移动安全漏洞问题仍旧是主要“罪魁祸首”,而个人信息泄露则成为导致移动风险事故频频爆发的首要威胁。移动应用存在的诸多漏洞,让黑客等不法分子得以实施系列恶意行为,而借助移动应用开展的诸多移动业务也往往由于潜在的各类风险漏洞,为企业的运营安全及用户的个人信息安全、财产安全等带来了极大的风险威胁。

在严峻的网络安全形势下,2017年国家相关部门、安全厂商、运营商等多方联合,推行及实施了一系列保障信息安全的法律法规,如等保安全系列处罚措施、手机应用越权行为的整改治理等积极措施,整体加大了对公民个人信息泄露的打击力度。

新的一年,海云安将继续秉持“让移动世界更安全”的发展愿景,守卫移动安全,开放合作,共建移动安全产业链,打造更安全的移动生态环境。

6110

6110

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?